| エンタープライズ:特集 | 2003/07/14 13:49:00 更新 |

N+I NETWORK Guide 2003年3月号より転載

RADIUSの仕組みと構築のポイント――第2部:RADIUSを使ったシステム構築のポイント (4/6)

| PART2 安全確実なユビキタスを実現するIEEE 802.1x――WANを経由するRADIUSサーバ連携のポイント |

PART2では、WANを経由する場合のRADIUSサーバ連携に関するポイントを解説していく。

| 公衆無線LANサービスにおける802.1xとRADIUSサーバの必要性 |

オフィスの模様替えの際、面倒なネットワーク配線が不要な無線LANはその利便性から企業内のクライアントとして急速に普及している。その理由に、機器の低価格化や導入ノウハウの蓄積などがある。また、ホテルのロビーなどで無線LANを利用してネットワークへ接続できる公衆サービス、ホットスポットサービスも新しいネットワークサービスとして台頭してきている。

しかし、無線LANではセキュリティ対策に注力しなくてはならないのも周知の事実だ。電波の届く場所であれば誰でも送受信できるため、通信内容の傍受や不正アクセスに注意しなくてはならない。SSIDはもともと無線ネットワークのグルーピングのためのものでセキュリティとしての意味はほとんどなく、MACアドレス認証に関しても頻繁にブロードキャストされるデータであるためなりすましに弱い。WEPの脆弱性は周知のものであり、無線LANにおけるセキュリティ問題の代名詞になってしまっている。

このような状況下において、無線LANのセキュリティを確保する技術として注目されているのが、厳密なユーザー認証を行う802.1xだ。そして802.1xにおいてユーザー認証を実現するのがRADIUSサーバである。このとき、複数のRADIUSサーバが連携することによって、より安全確実なユーザー認証が可能になる。初めてユビキタス環境が実用になるといってよい。

ここでは、このような広範囲な802.1x環境において、どのようにRADIUSサーバが活用されているのかを解説する。

| ホットスポットを利用したリモートアクセス |

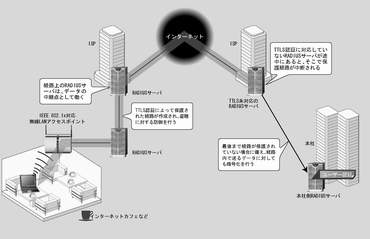

実際のシチュエーションの1つとして、ホットスポットサービスを利用して社内ネットワークへリモートアクセスを行う例を見てみよう。ここでは、ホットスポットのローミングサービスを利用するケースを考える。すなわちホットスポットのアクセスポイントと会社が接続しているISPが相互乗り入れでネットワークを接続しているものと仮定し、ホットスポットからISP、そして会社へと接続しているという形態である。

まずホットスポットでは、802.1xを利用してそのサービスを利用できるユーザーかどうかの確認を行う。

ホットスポットのように誰もが出入りできる場所では、不正者がアクセスポイントを勝手に持ち込んで設置し、ユーザーからのアクセスを誘導してIDとパスワードを盗聴する危険性がある。これを防ぐには、ユーザーとシステムの双方がお互いに正しい通信相手であることを確認する必要がある。このために、802.1xをベースに相互認証を行う認証方式を採用する必要があるのだ。

●自社システムとホットスポット経由で接続するそれでは、ホットスポットサービスを利用して自社システムへ接続する際、どのように認証が行われているのか解説しよう。

まずユーザーである無線クライアントは、ホットスポットのアクセスポイントと通信を行い、ホットスポットのRADIUSサーバとの間で通信を確立する。このとき、正しいアクセスポイントと通信できているかどうかはRADIUSサーバとの相互認証で確認できる。

ユーザー認証を行って正規のユーザーであることが確認できたら、ホットスポットのRADIUSサーバを経由して社内リモートアクセス側のRADIUSサーバにアクセスし、認証を行うことになる。この通信はTLSトンネルを用いて保護されるため、IDとパスワードが漏えいする心配は少ない。

このようなリモート通信でユーザーが心配なのは、ホットスポットのRADIUSサーバに自分の詳細なアクセス記録が残ることであろう。どこからアクセスしたかというのは立派な個人情報でもある。

このような危惧に備え、最初のTLSトンネルを開く際に「anonymous@isp〜」のように所属だけ明らかにした匿名ユーザー名で最初の認証を行うことができる機能を実装しているRADIUSサーバがある。こうすれば自社システムへのローミングに必要な情報を送りつつ、詳細な個人情報を隠すことが可能だ。ホットスポットのRADIUSサーバは所属名からあらかじめ設定されたドメインにTLSトンネルを張り、目的の自社RADIUSサーバに到達した時点で初めて正しいユーザー名とパスワードでの認証を行うことで、経路途中でのユーザー名などの漏えいを防ぐことができる。

●これからの主流、EAP-TTLS認証相互認証を行う認証方式には、相互にユーザーID/パスワードを確認するLEAP、サーバとクライアント双方の証明書をベースにしたEAP-TLS、EAP-TLSをベースにクライアント側をユーザーID/パスワード管理にしたEAP-TTLS、EAP-TTLSのサブセットとなるPEAPなどがある。セキュリティ面でより強固なのは、やはり証明書を利用したEAP-TLSおよびEAP-TTLSである。そのなかでもEAP-TTLS認証は、TLSトンネル内においてもPAPやCHAPさらにはEAPなど、さまざまな認証方式を利用できるメリットがある。

ここで、通信が保護されたTLSトンネル内でなぜさらに認証が必要なのかと思うだろう。ホットスポットから自社システムへの接続など複数のポイントを経由する場合、さまざまなRADIUSサーバを経由することになる。この途中でEAP-TTLSをサポートしていないRADIUSサーバがあった場合、TLSトンネルはそこで途切れてしまうことになる。そしてそれ以降、自社RADIUSサーバまでは「裸の」通信が行われる。このような事態に備え、通信そのものをより安全な認証方式で行うことにより、データの漏えいに備えたユーザー認証を行うことができる。

また、EAP-TTLS方式は運用面からもメリットがある。証明書を利用する認証のデメリットとして、その運用管理に手間がかかる点がある。特にクライアント証明書は個別にセットアップや有効期限管理の必要があるために負荷が大きい。そのため、今後はEAP-TTLS認証方式が主流となるであろう。

現時点ではMACアドレス認証やハードウェアキーなどさまざまな認証方式がホットスポットにおける認証方式としてテストが行われているが、運用の手間などの問題を抱えている状態だ。しかし、802.1xとRADIUSサーバを利用した認証システムはこの問題を解消できるソリューションとなる。これが普及すれば手間もかからずかつ安心して利用できるホットスポットサービスが実現するだろう。

[向山繁喜(NECネットワークス), 柿島真治(情報技術ネットワーク),N+I NETWORK Guide]