実はこんなに奥の深い「ファイアウォール」(4/4 ページ)

こうした内部のセグメント化の考え方を導入にするには、従来の境界で使用されるファイアウォールをそのまま転用しても、さまざまな面で適合しない場合がある。主に検討すべき要件を挙げてみよう。

・セグメントの考え方:境界ファイアウォールでは、ルーティングが必要なセグメント化が一般的であるが、内部ネットワークではネットワーク・アドレスの管理や既存ネットワークの変更などルーティングは展開時の障害となり、ブリッジ・モードまたはスイッチ・モードとして利用できることが望ましい

・デフォルトのセキュリティポリシー:境界のファイアウォールは、セグメント間の通信について、デフォルトで「許可しない」ポリシーが適用されており、これに通信要求のあるポリシーを加えていく運用となる。これに対し内部ネットワークでは、要求される通信条件は多岐にわたっており、条件の反映には手間を要する。したがって、デフォルトポリシーは「許可」とし、不正や悪意を条件として許可しないポリシーを加えていく手法が望ましい

・内部で有益な検査:内部ネットワークでは、メール、Webといった標準的なインターネットプロトコルのみならず、マイクロソフトのアプリケーション依存のプロトコルやオブジェクト指向の分散コンピューティングのプロトコルが利用されている。こうしたプロトコルを深く理解したうえで状態情報を追跡し、脆弱性への攻撃、ワームなどの異常性を検出できる能力が必要となる。また、セグメント間のP2Pアプリケーションの利用やセグメント間の通信について、事前に無秩序なアクセスを制御することも必要である

・パフォーマンス:LAN環境を妨げない十分なパフォーマンスを実現することが必要である

多段的な防御

営業スタッフが外出先からモバイルアクセスしているときに、ワームに感染してしまった。そしてそのコンピュータを社内に持ち込んでしまった場合を考えてみよう。

内部ネットワークでのセグメント化は、こうした場合に他の部門へのワーム拡散を抑止できるほか、インターネットVPNを通じた関連オフィスネットワークや第三者への感染パケットも制御できる。

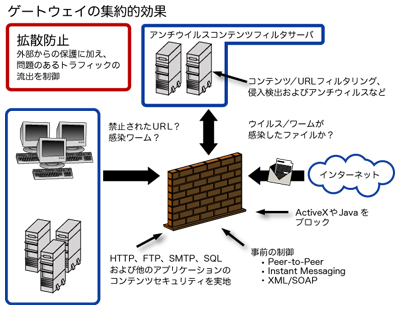

また、境界ファイアウォールは一般的に外部から内部への方向で防御を考えるが、内部から外部に向かう無秩序なトラフィックやワームに感染したトラフィックを監視、制御することで、外部の自社サイトや不特定多数のサイトへ悪影響を及ぼすことを抑止できるほか、情報流出などの被害も防止できる。

クライアント自身が、パーソナルファイアウォールとクライアントのセキュリティ状態のチェックやアプリケーションプロセスの制御が可能なエンドポイント・セキュリティを備えることによって、被害の影響範囲はさらに縮小可能である。脅威の発生源が多様化する中では、こうした「境界」「内部」「エンドポイント」といった多段的な防御による脅威の封じ込めは大きな効果を発揮する。

今後のファイアウォール将来像と役割

2〜3年前に読んだファイアウォール技術解説記事によると、ファイアウォールにできないこととして、データの塊の検査や、アクセス制御で許可されたトラフィックを利用したバッファオーバーフロー攻撃、ワームへの対処などが取り上げられていた。

しかし現在では、前述したように、ファイアウォールでもパケット単位の処理だけでなく、パケットのデータをつなぎ合わせたデータストリームについて検査が実施可能となってきている。これにより、アプリケーションデータに含まれる疑わしいデータやワームまで解析が可能である。

最新の技術としては、ストリームの検査の実施により、実行可能なバイナリコードを理解し、アセンブリ言語を抽出することで、バッファオーバーフローなどの悪意のあるコードを判別するような検査も可能となっている。もちろん、ネットワーク性能に悪影響を与えずにである。こうしたストリームの検査性能はより高度化が進み、大量の情報を取り扱うことでセキュリティの対策を実施するだろう。

また、新しいネットワーク環境であるIPv6のインフラ拡張の条件として、IPv6のファイアウォール機能が充実してくるであろう。IPv6啓蒙の初期段階では、IPv6の利点の一つとしてIP Security(IPSec)機能が挙げられ、ファイアウォールなどのセキュリティ機能の不要論が議論されたこともあった。しかし、IPv6の世界においても、ネットワークを集約的に保護するゲートウェイの役割には今後も期待できるものがある。

アプリケーションの脆弱性を利用した攻撃手法に対する防御も、引き続き重要である。これに対しては、ファイアウォールの実施ポイントが境界部だけでなく、クライアントやサーバなど各エンドポイントに広がっていき、集約効果とエンドポイント効果が統合されることにより、多段的、多角的な効果が得られ、隙間のないセキュリティ環境が実現されるであろう。

今後は、脆弱性が発見されてから防御が有効となるまでの期間をいかに短縮(攻撃期間を短く)するかが1つのテーマになるだろう。先制的な事前の防御機能と防御条件の動的な拡張機能など、セキュリティの継続性が重要な要件になってくる。

Copyright © ITmedia, Inc. All Rights Reserved.

人気記事ランキング

- 江崎グリコ、基幹システムの切り替え失敗によって出荷や業務が一時停止

- 生成AIは2025年には“オワコン”か? 投資の先細りを後押しする「ある問題」

- Javaは他のプログラミング言語と比較してどのくらい危険なのか? Datadog調査

- 投資家たちがセキュリティ人材を“喉から手が出るほどほしい”ワケ

- 「Gemini」でBigQuery、Lookerはどう変わる? 新機能の詳細と利用方法

- AIを作る、使う人たちへ 生成AI普及で変わった「AI事業者ガイドライン」を読もう

- Appleの生成AI「MM1」は何ができるの? 他のLLMを凌駕する性能とは

- ゼロトラストの最新トレンド5つをガートナーが発表

- WordPressプラグイン「Forminator」にCVSS 9.8の脆弱性 急ぎ対処を

- OpenAI Japan設立 岸田首相への宣言から1年 日本語特化GPT提供へ 速度3倍コスト半減