PART4 Skypeといかに付き合うか:特集:Skypeは企業IP電話を変えるか(3/3 ページ)

●クライアント/サーバ型との違い

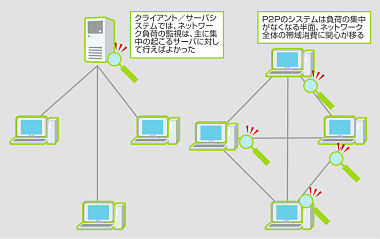

メールやグループウェアなどのクライアント/サーバ型では、ネットワークの混雑は基本的にはサーバに集中するため、帯域や負荷を監視するのはサーバだけでよかった。ところがP2Pの場合は、混雑の集中は起こらないものの、社内ネットワーク全体がフラットに帯域を食われるという心配がある(図4)。

また、Skypeを含む多くのP2Pアプリケーションはアプリケーション層で実装されているため、L2/L3の監視ツールでは制御が困難なことも予想される。

●ファイアウォールによるアプリケーション制御

P2Pによる帯域消費に関する問題解決の第一歩は、その「可視化」にあるといえる。そこで最近注目されているのが、アプリケーション層まで検査することのできるファイアウォール製品だ。中には、FTPやメールに添付されたファイルまでチェックできる機能を持つものもある。

ジュニパーネットワークスの「NetScreen」シリーズなどでは、IMやVoIPなどアプリケーション層でのトラフィック内容を把握できる「ディープインスペクション」技術を強化している。アプリケーションや機能ごとの制御が可能なため、同じP2PであってもSkypeの音声通話のみを許可し、ファイル転送やほかのファイル交換ソフトの通信はブロックするといった細かな管理ができるのが特徴だ。

ただし、アプリケーションや機能ごとの柔軟な制御が可能な半面、ファイアウォール(のOS)がアプリケーションごとに対応していく必要があるため、ウイルスとワクチンのようなイタチごっこが起こる可能性もある。

●NIDSによる対処

そのほか、P2Pトラフィックを監視する手段としては、NIDS(Network Intrusion Detection System:ネットワーク侵入探知システム)に、P2Pのシグネチャを適用する方法がある。NIDSはDMZなどに設置するのが基本だ。

NIDSの異常検知法には「シグネチャ型」と「アノマリ型」がある。あらかじめ異常なものがわかっており、それを登録しておくのがシグネチャ型で、逆に「正常」であることを定義してそれ以外を異常と見なすのがアノマリ型だ。

代表的なNIDSとして、フリーウェアの「Snort」がある。Snortでは、シグネチャのことを「ルール」と呼んでいる。SnortはデフォルトでTCP、UDP、IPなどの標準的なプロトコルに対応しているが、P2Pアプリケーションを制御するには対応するルールを入手し、追加する必要がある。Snortには多くのルールが付属しており、そこから探すとよいが、常に最新のものにアップデートしておく必要があるので、SnortのWebサイト(*4)などでチェックしよう。また、ルールの管理にはフリーウェアの「Oinkmaster」(オインクマスター)(*5)などのツールを使い、更新を自動化しておくのが一般的だ。

P2Pとウイルス

こうしたアプリケーション層でのトラフィックの可視化は、本来アプリケーション自身が管理ソリューションとして提供すべきものである。たとえばGroove Virtual Officeには、「Enterprise Audit Server」という監視機能を持つサーバ製品があり、「アリエル・プロジェクトA」も企業版で管理機能を強化している。

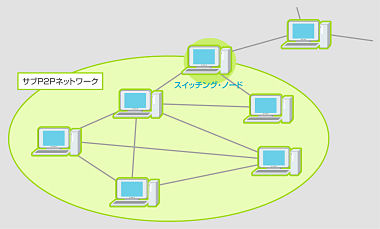

ネットワーク制御の視点で見れば、プロジェクトAのようなスイッチング・ノードが有効だ。これは、P2Pネットワーク上の「スイッチ」ともいえるノードで、サブP2Pネットワークを作り出し、アプリケーション層での効率的なトラフィック制御を可能にしている(図5)。また、これらのビジネスP2P製品は、LAN内で使用されることを前提に、トラフィック消費に対しても考慮され、チューニングされている。

P2Pは使い方によっては今までにないメリットをもたらす技術なので、単にP2Pトラフィックすべてをブロックして利便性を失うより、工夫をして生産性向上や業務改善に生かそうという発想も必要になってくる。そこで重要となるのは、帯域制御やセキュリティが考慮されていない匿名ファイル交換ソフトのような「悪玉」P2P製品と、SkypeやほかのビジネスP2P製品との切り分けである。そのためには、上記のようなファイアウォール製品やNIDS製品の活用が求められるだろう。

P2Pシステム自身が備えるべき仕様

P2Pを単なる流通インフラとして捉えるなら、P2Pとそこに流れるコンテンツは基本的には相関はない。その意味で、P2Pで広まるウイルスと、メールの添付ファイルとして広まるウイルスは同程度の危険性を持つ。確かにANTINNYのようにWinnyを経由して広まるワームもあるが、そのファイルを実行しないかぎり感染することはないので、その点でもメールに添付されるウイルスやワームと同様である。「不審なファイルやスクリプトをむやみに実行してはいけない」という自衛の基本ルールは、P2Pで共有されているデータにおいてもそのまま有効である。

ただし、メールなどのクライアント/サーバ型システムの場合、ワームやウイルスをサーバ側で一網打尽にできるのに対し、P2PアプリケーションはPCでの個別対策が基本になるという、大きな違いがある。

Skypeにおいてデータが送受信される機能といえば、ファイルの転送だ。ただし、Skypeのファイル転送は1対1で行われるものであり、かつ受信者は、ファイルの送信者を確認したうえで受信を許可しないかぎりファイルを受け取ることはない。そのため、ウイルスの侵入経路として、Skypeのファイル転送機能を深刻だと判断するかどうかは微妙なところだ(共有と転送は大きく異なる)。

このように、サーバを経由しないP2Pでのファイル転送は、エンドポイントとなる各ピアでの防御がより重要になってくる。その対策には、PC上で動作するパーソナルファイアウォールやアンチウイルスソフトが向いている。また、ビジネスP2Pアプリケーション側には、ファイル共有時にウイルスチェッカーが連動する機能などが必須となるだろう。

*4 URLはhttp://www.snort.org/。国内では、「日本Snortユーザ会」(http://www.snort.gr.jp/)がドキュメントの翻訳やセミナー開催などの活動を行っている。

*5 USnortのWebサイトに最新のルールセットがある場合、ダウンロードして自動的に更新を行うPerlスクリプト。http://oinkmaster.sourceforge.net/で入手できる。

関連記事

- 特集 PART1 SkypeがIP電話に与えるインパクト

- 特集 PART2 Skype、その通信の仕組み

- 特集 PART3 アプリケーションから利用するSkype

- NetWorld+Interop Tokyo 2005 特集ページ

関連リンク

Copyright(C) 2010 SOFTBANK Creative Inc. All Right Reserved.

人気記事ランキング

- 生成AIは検索エンジンではない 当たり前のようで、意識すると変わること

- VPNやSSHを狙ったブルートフォース攻撃が増加中 対象となる製品は?

- 大田区役所、2023年に発生したシステム障害の全貌を報告 NECとの和解の経緯

- ランサムウェアに通用しない“名ばかりバックアップ”になっていませんか?

- 標的型メール訓練あるある「全然定着しない」をHENNGEはどう解消するのか?

- “脱Windows”が無理なら挑まざるを得ない「Windows 11移行」実践ガイド

- HOYAに1000万ドル要求か サイバー犯罪グループの関与を仏メディアが報道

- 「Gemini」でBigQuery、Lookerはどう変わる? 新機能の詳細と利用方法

- 爆売れだった「ノートPC」が早くも旧世代の現実

- 攻撃者が日本で最も悪用しているアプリは何か? 最新調査から見えた傾向