スパム対策の決め手、「送信ドメイン認証」のこれから(3/3 ページ)

新手の手口「DHA」の増加

最近、多くのメールシステムの管理者が案じているのは、ディレクトリアドレスハーベスティング攻撃(DHA)を受けるケースが多くなっていることだ。

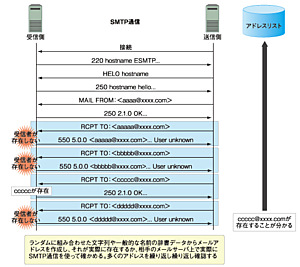

スパム送信者たちは、スパムを送信するだけではなく、宛先のアドレスが実際に存在するかどうかを確かめて、正しい(メールを受信してくれると期待できる)メールアドレスのリストを作成しようとしているようだ(図5)。

DHAは以前から見られたが、なぜここにきて頻繁に見られるようになったのだろうか。皮肉なことに、一般サイトやサービスプロバイダーなどでスパム対策が進み、なかなか効率よくスパムを送信できなくなったという事実を反映しているようだ。

最近のスパムフィルタは、新しいスパムが出回ると、数分〜数時間のうちにその情報を共有し、該当のスパムを受信拒否するようになっている。また、ゲートウェイMTAにおいて、存在しない宛先が多数与えられたメールをブロックしたり、その送信元からの接続を拒否するといった対策も行われている。

スパム送信者の立場に立てば、このまま漫然と適当な宛先を指定してスパムを送っていても、すべて受信拒否されるだけだ。彼らは、スパムフィルタが対策を行うまでの短時間の間に、なるべく効率よく有効なアドレス宛にスパムを送信しなくてはいけない。そのためにこのように熱心にアドレス収集を行っていると推測される。

スパム送信を防ぐには、まずDHAを防げ

このアドレス収集も、あまり派手にやっているとすぐに管理者が気づき、「BadRecipient数制限」などで撃退することができる。

前述のDHAや辞書攻撃的なスパム送信では、アルファベットや数字を組み合わせて適当に作成したアドレスに対し、総当たり的にメール送信を試みる場合が多い。攻撃を受けたメールサーバでは、そうした存在しないアドレスへの送信要求に対し、宛先不明(User Unknown)エラーが大量に発生する。この場合、有効なメールアドレスが収集されてしまうだけでなく、1つひとつのアドレスのチェック処理のため、受信側のメールシステムに非常に高い負荷がかかる。

こうした攻撃に対応する手法の1つがBadRecipient数制限だ。SMTP通信中では、メールの宛先指定にRCPTコマンドを用いる。ここで、実際には存在しないメールアドレスなどが与えられた結果エラーになった回数をカウントしておき、1つのSMTPセッション内で一定回数以上のエラーが発生すると、それ以降のRCPTコマンドへの応答を遅延させたり、コマンドそのものを拒否する。これにより、アドレス収集やシステムへの過負荷を防ぐ仕組みで、オープンソースのMTA、sendmailでは8.12から標準機能として取り入れられている。

だがこうして対策が施されたことを受けて、スパム送信者側は、通常の正当なメール送信と区別が付かないよう、さらに工夫を凝らすようになった。より多数のボットを利用して、1つのクライアントからは一時間に数回、せいぜい1つか2つのアドレスを確認するというような非常に高度な手法を使ってくる。そのようにしてアドレス収集を1カ月程度行った後、大量のスパムを正当なアドレス宛に送信してくるような行動パターンが観測されている。

逆に防御側としては、最初のDHAを上手に防げば、その後のスパム送信が減少するという現象が報告されている。また、正当なアドレスを把握されなければ、スパム送信者が効率よくスパムを送信できなくなり、彼らにとっての「うまみ」が少なくなる。

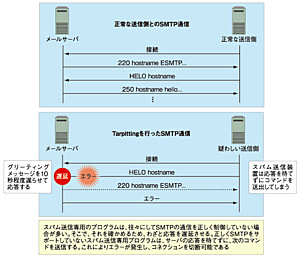

DHAを防ぐには、わざと応答を遅らせる「Tarpitting」(ターピッティング)や「greet_pause」と呼ばれる手法(図6)があるほか、前述のBadRecipient数制も有効である。電子メールのソリューションベンダーの中には、専用のトラフィック制御フィルタを提供しているところもある。そうしたソリューションを利用し、DHAに特徴的なアクセスを検知するといった対策も実施できる。

傾向を反映させるIPレピュテーション

トラフィック制御フィルタの利用とともに現在注目されているのが、IPアドレスのレピュテーションに基づくフィルタリングだ。

IPレピュテーション(評判)とは、簡単にいうと、公平な第三者(スパムフィルタを提供しているベンダーなどが多い)が運用する、疑わしい送信元のIPアドレスを収集したデータベースを利用して、送信元の信頼性を評価するという仕組みである。以前からスパム対策に利用されてきたブラックホールリスト(RBL:Realtime Black List)と非常によく似たものだ。

RBLの場合、RBLの運用者の判断や、被害者のレポート、ロボットを利用したオープンリレーメールサーバのチェックなどからデータを収集していた。

これに対しIPレピュテーションでは、インターネットのいくつかの観測点でトラフィックを観測していく。調査の中で、過去一定期間の間に大量のメールを送信したサーバのIPアドレスを収集したり、ユーザーなどから寄せられたスパムメールのフィードバックをもとに、送信したサーバのIPアドレスをリアルタイムにデータベースに蓄積し、提供する。

各IPアドレスの疑わしさ/信頼度の評価も「0か1か」だけではなく、その危険度を基準として何段階かに分けて評価される。OP25B対策が進んでいない海外のISPから行われるDHA攻撃に対しては、こうしたIPレピュテーションの情報が非常に有効である。

今後も戦いは続く

送信ドメイン認証技術の標準化は一段落し、普及も順調に進んでいる。ただ、スパムを送信する側も新たなテクニックを編み出し、より巧妙な攻撃を仕掛けてくる。

ここまで説明してきたとおり、送信ドメイン認証はスパム対策を行ううえで非常に有効な情報を与えてくれるが、それだけではやはりスパムを防ぐことは難しい。スパムを防ぐテクニックとして、これまでさまざまな手法が編み出され、そして現在も利用されているが、どれか1つを利用すれば完全というものではない。複数の技術を自分のサイトの運用ポリシーに合わせ、最適な形に組み合わせて利用する時代になっていると感じる。

複数のスパム対策をコンビネーションで利用する場合、その対策のために正当なメールの配送までもが遅れてしまったり、間違ってスパムとして扱われてしまうようなリスクがある。中でも、企業システムでスパム対策を導入する場合にもっとも問題視されるのが、正しいメールをスパムとして判断してしまう「False Positive」(誤検出)の発生だ。

送信ドメイン認証で得られる認証情報を使えば、信頼できるドメインを高い精度で判断できる。これにより誤検出の発生を抑えるとともに、信頼できるドメインからのメールは他の処理をバイパスして高速に配送するといった処理も可能になる。

「正しいメールを正しく受信する」という点において、送信ドメイン認証がこれからもスパム対策の中心となる重要な技術であり続けることは間違いないだろう。

関連リンク

- 4406 Sender IDM: Authenticating E-Mail. J. Lyon, M. Wong. April 2006. (Format: TXT=40428 bytes) (Status: EXPERIMENTAL)

- 4407 Purported Responsible Address in E-Mail Messages. J. Lyon. April 2006. (Format: TXT=14387 bytes) (Status: EXPERIMENTAL)

- 4408 Sender Policy Framework (SPF) for Authorizing Use of Domains in E-Mail, Version 1. M. Wong, W. Schlitt. April 2006. (Format:TXT=105009 bytes) (Status: EXPERIMENTAL)

- 4409 Message Submission for Mail. R. Gellens, J. Klensin. April 2006. (Format: TXT=34911 bytes) (Obsoletes RFC2476) (Status: DRAFT STANDARD)

- DomainKeys draft:http://www.ietf.org/internet-drafts/draft-delany-domainkeys-base-06.txt

- DKIM BASE draft:http://www.ietf.org/internet-drafts/draft-ietf-dkim-base-08.txt

- DKIM SSP draft:http://www.ietf.org/internet-drafts/draft-allman-dkim-ssp-02.txt

- Japan E-mail Anti-Abuse Group:http://jeag.jp/

- 送信ドメイン認証についてのJEAGレコメンデーション:http://jeag.jp/news/pdf/SenderAuthRecommendation.pdf

- Outbound Port25 BlockingについてのJEAGレコメンデーション:http://jeag.jp/news/pdf/op25b20060223.pdf

- 総務省「フィッシングの現状及びISPによるフィッシング対策の方向性」の公表:http://www.soumu.go.jp/s-news/2005/050810_4.html

関連記事

スパム対策の決め手、「送信ドメイン認証」のいま

スパム対策の決め手、「送信ドメイン認証」のいま

3年ほど前から議論されはじめ、2006年以降普及が進んでいる送信ドメイン認証。スパム対策の決め手とされるこの技術の最新動向を紹介する。- 送信ドメイン認証の基礎知識

- 送信ドメイン認証で考慮すべき問題点

- 送信ドメイン認証システムの導入

- 国内発迷惑メールの大幅減目指す、JEAGが対策「提言書」

- Sender ID:送信者側の設定作業(@IT)

Copyright © ITmedia, Inc. All Rights Reserved.

人気記事ランキング

- 江崎グリコ、基幹システムの切り替え失敗によって出荷や業務が一時停止

- 生成AIは2025年には“オワコン”か? 投資の先細りを後押しする「ある問題」

- Javaは他のプログラミング言語と比較してどのくらい危険なのか? Datadog調査

- 「Gemini」でBigQuery、Lookerはどう変わる? 新機能の詳細と利用方法

- Appleの生成AI「MM1」は何ができるの? 他のLLMを凌駕する性能とは

- 生成AIは検索エンジンではない 当たり前のようで、意識すると変わること

- 大田区役所、2023年に発生したシステム障害の全貌を報告 NECとの和解の経緯

- 投資家たちがセキュリティ人材を“喉から手が出るほどほしい”ワケ

- PHPやRust、Node.jsなどで引数処理の脆弱性を確認 急ぎ対応を

- VMwareが「ESXi無償版」の提供を終了 移行先の有力候補は?