セキュリティ管理を混乱に陥れる「特権ユーザー」:ID管理をスッキリさせるIAMのお役立ち度(2/3 ページ)

» 2007年08月23日 07時00分 公開

[富永康信(ロビンソン),ITmedia]

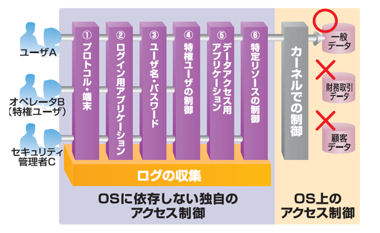

リクエストをインターセプトして正否を判断

CAの「CA Access Control」(以下、AC)は、そんなOSでの統制機能に対するセキュリティギャップを補完するための製品で、日本版SOXで求めるところの完全性をOSレベルで提供する。特権ユーザーを含めたアクセス制御によって、詳細な職務の分掌(Segregation of Duties:SoD)を実現し、個人レベルでのファイル閲覧や作成作業の権限に関して、与える/与えないといった管理ができるようになっている(図1)。

通常、ユーザーからリクエストがSYSCALL TABLE(*1)に入ると、カーネル関数をコールするが、ACではそこでいったんリクエストをインターセプトし、ルールを収めたSEOSDB(*2)に問い合わせ、そのアクセスが妥当か否かを参照する。妥当であればカーネル関数へのアクセスを許可し、妥当でないものならば拒否の制御をSYSCALLに返すという仕組みだ。よって、OSの制限を超えた制御と管理が可能になるという。

具体的には、リソース(保護する対象)へのアクセス制限、特権ユーザーIDの管理、ログイン条件・アクセス経路の限定、アクセス履歴のログ取得と保護、アクセスポリシー/ログ管理の一元集約化、マルチプラットフォーム対応などがACの主な機能になる。

*1 SYSCALL TABLE:ユーザー空間のアプリケーションとカーネルが提供するサービスとの間のインタフェースとなるオブジェクト。

Copyright © ITmedia, Inc. All Rights Reserved.

人気記事ランキング

- 江崎グリコ、基幹システムの切り替え失敗によって出荷や業務が一時停止

- Microsoft DefenderとKaspersky EDRに“完全解決困難”な脆弱性 マルウェア検出機能を悪用

- 生成AIは2025年には“オワコン”か? 投資の先細りを後押しする「ある問題」

- 投資家たちがセキュリティ人材を“喉から手が出るほどほしい”ワケ

- Javaは他のプログラミング言語と比較してどのくらい危険なのか? Datadog調査

- ゼロトラストの最新トレンド5つをガートナーが発表

- 大田区役所、2023年に発生したシステム障害の全貌を報告 NECとの和解の経緯

- トレンドマイクロが推奨する、長期休暇前にすべきセキュリティ対策

- 「Copilot for Securityを使ってみた」 セキュリティ担当者が感じた4つのメリットと課題

- WordPressプラグイン「Forminator」にCVSS 9.8の脆弱性 急ぎ対処を