IT全般統制におけるアイデンティティ管理:企業ID管理システム確立への道(2/4 ページ)

IT全般統制とアクセスコントロール、アイデンティティ管理

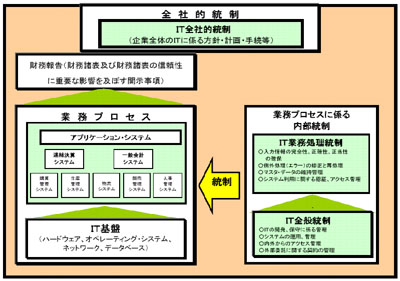

IT統制における標準的なフレームワークは、米国の情報システムコントロール協会(ISACA:Information Systems Audit and Control Association)が提唱するCOBITであり、日本の内部統制構築にも大きな影響を与えている。日本国内の動向を見ると、IT関連の業務に携わる人たちにとって最も具体性があって分かりやすいのは平成19年3月30日に経済産業省から発表されている「システム管理基準 追補版(財務報告に係るIT 統制ガイダンス)」であろう。

この中では、IT全般統制においては内外からのアクセス管理を実現する必要があることについて分かりやすく示されており、アクセス管理は財務データの完全性を保証し、併せてアプリケーションプログラムの保護と統制のために必要となる各種ログなどの保護を保証するために重要となるということが分かる。

ここから、「アクセス管理」には保護すべきデータに対する権限を制御するアクセスコントロールと、その前提となるアイデンティティ管理とを包含していることが分かる。

アクセスコントロールによって、システムは「今システムを操作しているのはだれか? 部署は? 職責は?」など各ユーザーが持つ属性をもとに権限を割り当て、職務分掌上不要な権限を与えないように制御する。しかし、該当するユーザーのIDや権限が正当なものでなければアクセスコントロールの妥当性が失われる可能性がある。またこれらの統制がきちんと実行されていることを履歴で示し、監査に対応することも必要になる。この点について前出の「システム管理基準 追補版(財務報告に係るIT 統制ガイダンス)」では統制および監査のポイントとして次のように記述されている。

| リスクの例 | 統制の例 | 統制評価手続の例 |

|---|---|---|

| 担当者のアカウントの発行、停止等の管理がなされていないと不正使用されて、データヘの改ざんや漏えいが起きる。 | 担当者のアカウントの申請、設定、発行、一時停止、廃止に関する手続が存在しており、手順にしたがって適時に処理されている。 | ・担当者の登録、変更及び削除の手続があり、変更の都度、処理されていることを確かめる。(例えば、新規の登録のサンプルを抽出し、責任者がアクセス権を承認したか、承認されたアクセス権が設定されたアクセス権と合致しているか、確かめる)。(例えば、退職者のサンプルを抽出し、退職後、即座にアクセス権が削除されていることを確かめる)。・不正アクセス等違反の場合は適時に検出できて、追跡調査できることを確かめる。 |

| 職務権限が決められていないと、不正なアクセスが起きて、データが改ざんされる危険性がある。 | システムとデータヘのアクセス権の申請と承認に関して、職務分離がなされている。 | システムとデータヘのアクセス権の申請及び承認のプロセスを調べる。その際、同一人物が両方の行為を実施していないことを確かめる。 |

| 適切なアクセス制御機能がなく、データヘの改ざんや不正な参照が起きる。 | アクセス権に関して適宜見直して、確かめるための統制プロセスが存在し、これにしたがっている。 | ・担当者のアクセス権が職務権限と一致しているかを適宜見直していることを確かめる。(例えば、担当者が異動して、アクセス権が変更になったサンプルを調べ、アクセス権の変更が適時に実施されていることを確かめる)。・特別にアクセス権を付与されてアクセスした等の例外事項が、発生したときは、後日、適切に対処されていることを確かめる。 |

これらの課題を解決し、システム上で自動化を実現するのがアイデンティティ管理である。アイデンティティ管理の技術的要素にはシングルサインオンやディレクトリ・サービス、ユーザー・プロビジョニングなどが知られているが、今回は内部統制に最も影響すると思われるユーザー・プロビジョニング部分を中心に説明する。

Copyright © ITmedia, Inc. All Rights Reserved.

人気記事ランキング

- 江崎グリコ、基幹システムの切り替え失敗によって出荷や業務が一時停止

- 生成AIは2025年には“オワコン”か? 投資の先細りを後押しする「ある問題」

- Javaは他のプログラミング言語と比較してどのくらい危険なのか? Datadog調査

- 投資家たちがセキュリティ人材を“喉から手が出るほどほしい”ワケ

- ゼロトラストの最新トレンド5つをガートナーが発表

- Microsoft DefenderとKaspersky EDRに“完全解決困難”な脆弱性 マルウェア検出機能を悪用

- AIを作る、使う人たちへ 生成AI普及で変わった「AI事業者ガイドライン」を読もう

- 大田区役所、2023年に発生したシステム障害の全貌を報告 NECとの和解の経緯

- 「Gemini」でBigQuery、Lookerはどう変わる? 新機能の詳細と利用方法

- WordPressプラグイン「Forminator」にCVSS 9.8の脆弱性 急ぎ対処を