精神論だけでは限界! 米国で活発化するネットワークセキュリティ再考:Next Wave(2/2 ページ)

脆弱性管理を自動化する6つの標準仕様

SCAPは、ハイレベルなセキュリティに対するコンプライアンスの要求事項をローレベルな設定シーンにまでブレークダウンすることが目的となる。FDCCのみならず、FISMA(*2)やFIPS(*3)、あるいはNIST(*4)のSP800などもSCAP対応を目指しているという。

ただし、自動化の実現のためには標準化が必要となる。個々の脆弱性情報を誰もが一意に理解することが必要となるので、特定の脆弱性情報を識別するための番号体系を標準化しなければならない。そのため、米国政府ではこのSCAPの標準化にあたり、脆弱性情報の標準化を行うCVE(*5)や、構成情報の標準化を行うCCE(*6)、製品情報の標準化を行うCPE(*7)、チェックリストと評価レポート作成の標準化を行うXCCDF(*8)、脆弱性診断手続きの標準化を行うOVAL(*9)、脆弱性レベルの標準化を行うCVSS(*10)の6つを標準仕様としてとりまとめて、自動化を試みようとしている。

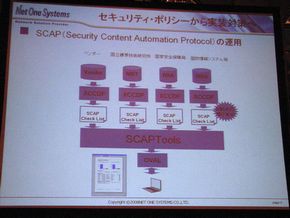

SCAPの運用にあたっては、NISTをはじめ、国家安全保障局(NSA)やアメリカ国防情報システム局(DISA) でもガイドラインが提出されているほか、マイクロソフトをはじめとする各ベンダーもシステムを利用するための設定標準を提案しているという。

これらをXCCDFの統一フォーマットで提供することでSCAPの標準チェックリストをSCAP Toolsというもので読み込み、OVALの定める診断仕様で実際に標準化された診断手続きとレポート作成を行おうとしている。

「当然ながら、ニセのSCAPチェックリストが配信されると、大きなセキュリティホールが形成される可能性があるため、例えば国防長官の電子署名を付けた上でSCAPチェックリストを配信することも検討されている」と山崎氏は述べる。

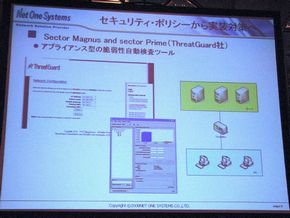

SCAP運用の流れ(左)とSCAPツールとして製品化された例。ThreatGuard社のアプライアンス型の脆弱性自動検査ツール『Sector Magnus and sector Prime』。さまざまな省庁が出すレギュレーションに基づくチェックリストよって自動更新される

SCAP運用の流れ(左)とSCAPツールとして製品化された例。ThreatGuard社のアプライアンス型の脆弱性自動検査ツール『Sector Magnus and sector Prime』。さまざまな省庁が出すレギュレーションに基づくチェックリストよって自動更新される現時点で、すでにいくつかのSCAPツールが製品化されている。仕様を決めるのは米国政府だが、ツール開発については民間に委ねているスタンスをとっているため、公正性を期すためNISTがプロモーションを買って出ているという点も興味深い。SCAPに対応した製品だということをNISTが認定するロゴマークの添付を認めることで、米国内での普及を画策しているという。

山崎氏は、「今後日本でも脆弱性の管理、構成の妥当性検査を自動化することで、確実にネットワークセキュリティを確保する動きが始まり、それが主流となってくるだろう」と予測する。

ITネットワークセキュリティのISO27033に注目

ネットワークセキュリティに関してもうひとつ問題なのが、従来行ってきたセキュリティ対策は本当に網羅性が確保されて十分なものなのか、という根本的な疑問だ。

そのため山崎氏は、ITネットワークセキュリティの国際規格であるISO18028に今後注目すべきだと強調する。これは、ネットワークセキュリティマネジメント規格ですっかり馴染みとなったISO27000シリーズに移行し、今後ISO27033という形で国際標準化される予定だ。そのアウトラインは以下のようなものとなる。

第1部はITネットワークセキュリティに関する各種の概念を定義するとともに、ネットワークセキュリティマネジメント手法を提供する。第2部でネットワークセキュリティの企画、設計、実装を支えるための標準的なセキュリティアーキテクチャを定義。

第3部は、セキュリティゲートウェイを用いたネットワーク間の情報の流れにおいて、セキュリティを確保するための技術を定義する。そして第4部はリモートアクセスのセキュリティを確保するための技術を定義し、第5部でVPNを用いた通信のセキュリティで、内部ネットワーク接続のセキュリティを確保するための技術を定義する。

ネットワークを72領域に分類して検証

近年、セキュリティソリューションは複雑化しすぎており、選択肢も多いため、ベンダーが供給されるツールはどれも中途半端で自社の要求に最適なものが見つからないという悩みが多い。ISO18028(ISO27033)は、そんな混沌とした状況を改めて整理するための水先案内の役割として利用できるという。

ネットワークにはLAN、WAN、無線ネットワークといった11ものセキュリティアーキテクチャが存在するとした上で、セキュリティディメンジョン(アクセス制御、認証、否認防止、データの機密性、コミュニケーションフロー、データの完全性、可用性、プライバシー)、セキュリティレイヤ(インフラ、サービス、アプリケーション)、セキュリティプレーン(マネジメント、コントロール、エンドユーザー)の各ベクトルを掛け合わせ、総計72の領域にセキュリティ対象を分類して課題を整理し、有効性や充足性の検証を行う。

ネットワンシステムズのコンサルティング部隊では、既にISO18028をベースとしたセキュリティ対策の評価を試験的に開始し、「いくつかの企業でその有効性が確認され始めている」(山崎氏)という。

米国ではネットワークセキュリティ対策の再考という動きが活発化している中で、今後日本においても同様に、現状のセキュリティ対策の見直しが求められるのは確かだろう。

*2…FISMA(Federal Information Security Management Act of 2002):各連邦政府機関とその外部委託先に対して情報および情報システムのセキュリティを強化するためのプログラム

*3…FIPS(Federal Information Processing Standards):暗号モジュールに関するセキュリティ要件の仕様を規定する米国連邦標準規格

*4…NIST(National Institute of Standards and Technology):国立標準技術研究所

*5…CVE(Common Vulnerabilities and Exposures):プログラム自身に内在するセキュリティ問題にぜい弱性識別子を付与する標準化仕様

*6…CCE(Common Configuration Enumeration):プログラムの設定上のセキュリティ問題を解決するための設定項目識別子を規定する仕様

*7…CPE(Common Platform Enumeration):情報システム、プラットフォーム、ソフトウエア・パッケージを照合するための製品識別子を規定する仕様

*8…XCCDF(eXtensible Configuration Checklist Description Format):規格やガイドラインを基にセキュリティ・チェックリストを作成するための仕様

*9…OVAL(Open Vulnerability and Assessment Language):プログラム自身に内在するプログラム上のセキュリティ問題やプログラムが稼働するための設定上のセキュリティ問題をチェックするための仕様

*10…CVSS(Common Vulnerability Scoring System):情報システムの脆弱性に対するオープンで汎用的な評価手法

関連記事

- 「ネットワーク・セキュリティ」最新記事一覧

真面目な従業員が知らずにネットワークセキュリティを脅かす5つのパターン

真面目な従業員が知らずにネットワークセキュリティを脅かす5つのパターン

大企業であれ中小企業であれ、適切な管理ポリシーとトレーニングが欠如していると、セキュリティ面で混乱を招きかねない。Untangleのダーク・モリスCTO(最高技術責任者)は、予想される問題とそれを避ける方法についてアドバイスする。 FAAネットワークのクラッシュが暗示するもの

FAAネットワークのクラッシュが暗示するもの

米連邦航空局(FAA)の飛行計画ITネットワークが8月26日の昼休み直後にクラッシュし、全米40カ所以上の空港で航空機の離発着ができなくなった。FAAのネットワークは古い橋のようによく落ちる。そうそうあってほしくないことだ。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

人気記事ランキング

- 爆売れだった「ノートPC」が早くも旧世代の現実

- VPNやSSHを狙ったブルートフォース攻撃が増加中 対象となる製品は?

- HOYAに1000万ドル要求か サイバー犯罪グループの関与を仏メディアが報道

- ランサムウェアに通用しない“名ばかりバックアップ”になっていませんか?

- PHPやRust、Node.jsなどで引数処理の脆弱性を確認 急ぎ対応を

- 生成AIは検索エンジンではない 当たり前のようで、意識すると変わること

- GoogleやMetaは“やる気なし”? サポート詐欺から自力で身を守る方法

- 「Gemini」でBigQuery、Lookerはどう変わる? 新機能の詳細と利用方法

- 攻撃者が日本で最も悪用しているアプリは何か? 最新調査から見えた傾向

- PAN-OSにCVSS v4.0「10.0」の脆弱性 特定の条件で悪用が可能に

各ベンダーはこのNISTロゴマークの使用許諾を受ける

各ベンダーはこのNISTロゴマークの使用許諾を受ける