正規サイトの「弱み」でマルウェアに感染する時代:Webサイトにまつわるセキュリティ(2/2 ページ)

過去最高を記録する攻撃

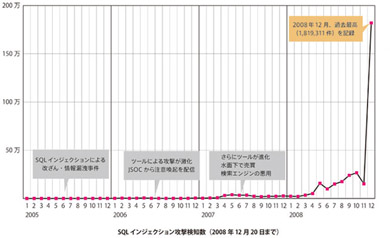

2008年は、まさにSQLインジェクションによる正規サイトへの攻撃が大流行した。企業のネットワーク監視サービスを提供するラックによると、2008年春ごろから国内企業を標的にしたSQLインジェクションを多数検知するようになった。この勢いは月を追うごとに激しさを増し、12月末の検知数は同社が警戒を呼び掛け始めた春ごろとは比較にならないほどになった。

これにより、国内でも多数の正規サイトが不正改ざんの被害を受けたとみられている。改ざんされたサイトには、ダウンローダー型のマルウェアをホスティングしているサイトへのリンクが埋め込まれた。

不正改ざんを受けた正規サイトの多くは直ちにサービスを停止して、閲覧者に対し不正アクセスによる改ざんとマルウェア感染への警戒を告知した。サイトによっては、脆弱性の修正や訪問者への対応に多大な時間を割き、サービスを復旧するまでに膨大な時間を費やすことなった。

一方、マルウェアに感染したコンピュータでは、マルウェアがOSなどの脆弱性を突いて起動され、別のマルウェアのダウンロードを行った。また、マルウェア自体の機能を拡張するようなアップデートもしていたという。被害は個人や企業を問わず、サイトを訪れた多数のユーザーに及んだとみられる。ラックによれば、ボットプログラムが企業内に進入したケースもあった。

同社では改ざんを受けたサイトでの処置として、直ちに動的ページの表示を停止して被害拡大を抑止することを勧めている。さらに、外部からASPファイルへのアクセスを遮断して、攻撃拡大を防ぐ。アクセスログなどから原因を究明し、被害の影響範囲や関係者への確認をアドバイスしている。

再開に向けては、改ざん内容を排除して脆弱性を修正する。そして、バックドアやルートキットなど他の不正プログラムがないか確認し、適切な処置を実施する。被害状況により、外部への連絡などコミュニケーションを密にするというプロセスを推奨している。

正規のWebサイトを標的にする攻撃は、今後も増加するとセキュリティ企業各社が警戒を強めている。攻撃による被害を受けないためには、脆弱性を可能な限り排除し、安全なプログラム実装を徹底することが何よりも重要となると呼び掛けている。

しかしながら、すでに稼働しているシステム上で脆弱性を完全に排除する作業は容易なことではない。このため、ラックや情報処理推進機構ではWebサイトに対する不正アクセスや脆弱性を検出するツールを無償公開している。まずはこれらのツールを利用してWebサイトの弱点を把握し、可能な部分から対策や修正作業を進めていくことが大切だ。

その上で、SQLインジェクションなど外部からの攻撃に備えたシステム環境を構築する。また、近年注目されている「WAF」(Web Application Firewall)技術などの導入によって防御体制をより強固なものとし、ユーザーから信頼されるサイト運営を実現していくことが求められている。

関連記事

12月15日から企業Webへの攻撃が激化、ラックが緊急警告

12月15日から企業Webへの攻撃が激化、ラックが緊急警告

ラックによると、12月15日からWebサイト改ざんなどを試みる不正アクセス攻撃が激化し、不正プログラムを仕掛けられたケースも発生している。 “痕跡”を残さない企業ネットへの攻撃が増加、ラックが注意喚起

“痕跡”を残さない企業ネットへの攻撃が増加、ラックが注意喚起

ラックは、ファイアウォールや不正侵入防御システムなどを回避して、企業のネットワークに侵入する攻撃が急増しているとして注意を喚起した。- Web関連の脆弱性届出件数が急増、IPAが発表

IPAによると、7〜9月期はDNSキャッシュ汚染問題でWeb関連の脆弱性報告が急増した。  茨城県、霞ヶ浦環境科学センターのWebページで不正アクセスの被害

茨城県、霞ヶ浦環境科学センターのWebページで不正アクセスの被害

茨城県が運営するホームページ内のデータベースが不正アクセスを受け、改ざんされた。閲覧するとトロイの木馬に分類されるウイルスに感染する恐れがある。 びわこ競艇、不正アクセスでホームページの運用を一時停止

びわこ競艇、不正アクセスでホームページの運用を一時停止

Adobe Flash Playerの脆弱性を利用し、任意のプログラムをダウンロードして実行する不正スクリプトが埋め込まれていたとして、びわこ競艇はホームページを一時停止している。 R北海道のホームページ改ざん、3つのWebページに不正プログラム

R北海道のホームページ改ざん、3つのWebページに不正プログラム

不正アクセスによるホームページの改ざんを受けていたJR北海道は、その詳細を公表した。3つのWebページに不正プログラムを埋め込まれていたという。 福井県の介護保険サイトに不正アクセス 運用を一時停止

福井県の介護保険サイトに不正アクセス 運用を一時停止

福井県は、不正アクセスを受けた期間でホームページにアクセスした場合、ウイルス「JS_AGENT.IMK」「TROJ_AGENT.ATPF」に感染している可能性があるとして、注意を呼びかけている。 全農サイトで不正改ざん、閲覧者をマルウェアサイトに誘導

全農サイトで不正改ざん、閲覧者をマルウェアサイトに誘導

JA全農のWebサイトが何者によって改ざんされ、閲覧者をマルウェア感染サイトに誘導する不正リンクが埋め込まれた。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

人気記事ランキング

- 爆売れだった「ノートPC」が早くも旧世代の現実

- VPNやSSHを狙ったブルートフォース攻撃が増加中 対象となる製品は?

- HOYAに1000万ドル要求か サイバー犯罪グループの関与を仏メディアが報道

- 生成AIは検索エンジンではない 当たり前のようで、意識すると変わること

- ランサムウェアに通用しない“名ばかりバックアップ”になっていませんか?

- PHPやRust、Node.jsなどで引数処理の脆弱性を確認 急ぎ対応を

- GoogleやMetaは“やる気なし”? サポート詐欺から自力で身を守る方法

- 攻撃者が日本で最も悪用しているアプリは何か? 最新調査から見えた傾向

- 「Gemini」でBigQuery、Lookerはどう変わる? 新機能の詳細と利用方法

- PAN-OSにCVSS v4.0「10.0」の脆弱性 特定の条件で悪用が可能に