ターゲットアタックへの備えは“巣籠り”対策のみ:情報漏えいや乗っ取り攻撃(2/3 ページ)

攻撃に気付かれない工夫

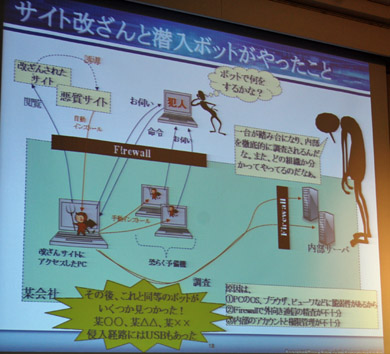

SQLインジェクション攻撃では、攻撃者がデータベースへの侵入に成功するとバックドア機能も持つボットを仕掛けてリモートからさまざまな攻撃を実行できるようにする。ボットは、Webサーバなどのほかのシステムにも次々と仕掛けられる。Webサーバでは閲覧者をマルウェア感染サイトへ誘導するために改ざんするといった具合だ。

当初のSQLインジェクション攻撃は、何度も攻撃を繰り返すと仕掛けた不正スクリプトが検索エンジンによって明らかになり、被害者側が気付かれやすくなることが露見した。このため、攻撃者側では発見されないようにコマンドを工夫し、なるべく小さなバックドアを仕掛けるようになったという。

管理者がサーバのアクセスログからこれらの行為の確認を試みても、実際には1行程度になるコマンドを見つけるのは難しいという。膨大なデータの中からこうした行為につながる脆弱性を一つひとつ対処していくのは事実上不可能であり、攻撃者側が圧倒的に有利な状況となっている。

「ASPファイルを検索してみて、“gb2312”というものがあれば被害にあったとほぼ断定できる。すでに緊急事態のケースが多い」(西本氏)

同社が緊急対応した中には、社内のサーバが突如再起動して管理者が調べたところ、被害にあったことが判明したケースもあった。

「楽だから」で感染

攻撃の原因になるのは、OSやブラウザなどの脆弱性に加え、ファイアウォールの外向きの通信を精査していないこと、アカウントや権限の管理が十分に行われていないといったものが挙げられると、西本氏は指摘する。その一例が、2008年末から猛威を振るっているワーム「Downadup/Conficker」による企業での感染被害だ。

Windows Serverサービスの脆弱性(MS08-067)を突くDownadup/Confickerは当初、感染PCを起点にして社内ネットワークのアドレスを参照し、脆弱性を解消していないシステムへ感染を広げるケースが目立った。しかし2008年に後半に登場した亜種は、USBメモリなどを含めたドライブに自動実行機能を作成する機能を搭載したため、ネットワーク以外のシステムにも感染を広げられるようになった。ラックがDownadup/Confickerの被害に対応したケースには、PCばかりではなく、サーバが感染源になっていたケースが目立ったという。

「サーバへデータを持ち込む際にUSBメモリを使うケースが多く、不正プログラムが入ったことに気付かないまま接続して感染している。その背景には“強固にした社内システムだから安全だろう”という意識の甘さがある」(西本氏)

USBメモリなどの利用では、情報漏えいを防止するため媒体へのデータの書き出しを制御していても、媒体からの読み込みに注意するケースは少ないという。USBメモリ以外にも、PCと接続可能なポータブルプレーヤーやICレコーダーなども感染媒体になる可能性があるが、これらの機器に対する警戒が十分に進んでいない。

Copyright © ITmedia, Inc. All Rights Reserved.

人気記事ランキング

- 江崎グリコ、基幹システムの切り替え失敗によって出荷や業務が一時停止

- Microsoft DefenderとKaspersky EDRに“完全解決困難”な脆弱性 マルウェア検出機能を悪用

- 生成AIは2025年には“オワコン”か? 投資の先細りを後押しする「ある問題」

- 「Copilot for Securityを使ってみた」 セキュリティ担当者が感じた4つのメリットと課題

- 「欧州 AI法」がついに成立 罰金「50億円超」を回避するためのポイントは?

- 日本企業は従業員を“信頼しすぎ”? 情報漏えいのリスクと現状をProofpointが調査

- トレンドマイクロが推奨する、長期休暇前にすべきセキュリティ対策

- AWSリソースを保護するための5つのベストプラクティス CrowdStrikeが指南

- VMwareが「ESXi無償版」の提供を終了 移行先の有力候補は?

- 「プロセスマイニング」が社内システムのポテンシャルを引き出す理由