ウイルス対策の安全神話が崩壊? 次の一手は:潜在化・多様化する脅威(2/3 ページ)

ワームを忘れた報い

NICT情報通信セキュリティ研究センターインシデント対策グループの井上大介主任研究員は、Webを媒介にした攻撃やP2P、USBメモリなどによる脅威の台頭で、かつて世界的なコンピュータ被害を巻き起こした「Nimda」や「CodeRed」などのワームを過去の脅威とする認識が広まりつつあると警鐘を鳴らす。

「リモートエクスプロイト(ネットワーク経由で脆弱性を突く攻撃)型攻撃が過去のものだというのは誤り。現在流行中の“Conficker”(別名Downadup)によってワームの脅威が終わっていないことが明らかになった」(井上氏)

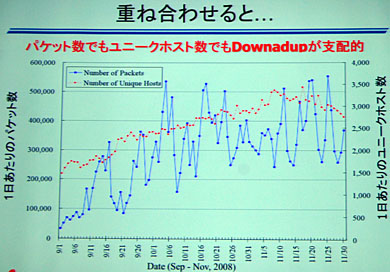

NICTのセキュリティインシデント分析システム「nicter」で観測したところ、Confickerの挙動とみられる国内のシステムを対象にした445番ポートスキャンの検知数が9月1日ごろから目立ち始めた。米Microsoftが脆弱性を公表したのは10月23日。「明らかになる1カ月半前から実際には攻撃が起きていたようだ」(井上氏)

nicterの観測では9月1日以降、日によって増減するものの、445番ポートスキャンの検知数が増加していった。送信ホスト数が1日で300万ホストになる日もあったという。ホスト先の地域は大部分が欧米であった。

井上氏が解析を進めたところ、nicterの観測したConfickerの挙動から送信ホスト数が少ないながら大量のパケットを送信する「Type A」と、送信ホスト数が多数で少量のパケットを送信する「Type B」の2種類が存在することが分かった。Type Bのように、1ホスト当たりの送信パケット数が少ない場合、ユーザーが感染を発見するのが難しい。

nicterは、ダークネットワークと呼ばれるセンサネットワークで、NICTが国内の大学や企業にセンサの設置を委託している。センサは実在しないホストのIPアドレスが存在するように擬似化されて外部からのパケットを観測し、NICTでリアルタイムに相関関係を分析する。ダークネットワークに監視は、NICT以外にも国内外の研究機関や企業などで行われ、独自にセキュリティインシデントの兆候を監視している。

井上氏は、「ダークネットワークは脅威の動きを面として把握できる。しかし、各ダークネットワークは独立しており、1つのダークネットワークが観測した脅威の兆候を全体的な動きだと結論付けるのは難しい」と課題を挙げる。

ダークネットワークを活用すれば、未修正の脆弱性などを突く攻撃へ迅速に対処できる可能性が高まるものの、そのために必要なデータの収集体制や分析する人的なリソースが不足しているというのが現状であるという。

しっぺ返しを食らう

京都大学学術情報メディアセンターの高倉弘喜准教授は、「できる限りの対策技術でボットウイルスの駆除を試みているが、完全に排除するのは不可能だ」と話した。ボットの挙動を研究する同氏によれば、最近のボットは巧妙に活動する仕組みが多数備わっているという。

ある種類のボットは5分に1回のペースで起動し、外部にある指令サーバに命令の有無などがないか絶えず確認をしていた。3日に1度のペースでまったく異なる実行ファイルが指令サーバから提供され、アップデートを繰り返すという。また、研究室に設置する16台の研究用サーバが一斉にボットの指令サーバと通信を始めた。「何百分の1秒というペースで瞬時に通信するサーバが入れ替わるので、どのサーバが通信をしているか特定できない」(高倉氏)

また、別の種類のボットは手動でウイルススキャンを実行すると外部の指令サーバに救援を求めることも分かった。高倉氏が駆除した直後に京大のネットワークへDDoS(大規模なサービス妨害)攻撃が仕掛けられ、そのトラフィックは1Gbpsにもなった。現在は最大10Gbpsに対応するが昨年では1Gbpsだったといい、タイミングによっては深刻な被害を受ける可能性があった。

高倉氏が研究に使うシステムでは、最も多い時に170システムでボットに感染したが、駆除を徹底しても10システムに抑えるのが限界だという。「学内ネットワークを保護しても、モバイルPCのような学外のネットワークへ頻繁に接続する端末が再接続することで脅威が繰り返させる構図だ」(同氏)

このほかにも同大関係者を狙ったとみられる標的型攻撃もあった。ある政党の人事情報と銘打った電子メールが学内のメーリングリストに出回り、Excelデータを装った複数のマルウェアが添付されていた。メーリングリストは非公開であり、何らかの方法でアドレス情報を入手した攻撃者が学校関係者に標的をしぼった可能性がある。

この攻撃から数日して、別の政党の人事情報とする不振な電子メールが大企業や政府機関に出回った。このメールには京大で見つかったものと同様な偽装ファイルが添付されていた。

高倉氏によれば、攻撃者たちは最新のセキュリティ製品を自ら購入して機能や性能を解析し、対策の裏を突く手法を開発して攻撃しているという。「最近はインターネットばかりではなくデジタルカメラやポータブルメディアプレーヤーなども格好の感染媒体になる。一旦感染すれば、Webを使ってなるべく密かに行動しようとしている」(高倉氏)

Copyright © ITmedia, Inc. All Rights Reserved.

人気記事ランキング

- 江崎グリコ、基幹システムの切り替え失敗によって出荷や業務が一時停止

- Microsoft DefenderとKaspersky EDRに“完全解決困難”な脆弱性 マルウェア検出機能を悪用

- 生成AIは2025年には“オワコン”か? 投資の先細りを後押しする「ある問題」

- 「Copilot for Securityを使ってみた」 セキュリティ担当者が感じた4つのメリットと課題

- 「欧州 AI法」がついに成立 罰金「50億円超」を回避するためのポイントは?

- 日本企業は従業員を“信頼しすぎ”? 情報漏えいのリスクと現状をProofpointが調査

- トレンドマイクロが推奨する、長期休暇前にすべきセキュリティ対策

- AWSリソースを保護するための5つのベストプラクティス CrowdStrikeが指南

- VMwareが「ESXi無償版」の提供を終了 移行先の有力候補は?

- 「プロセスマイニング」が社内システムのポテンシャルを引き出す理由

井上氏

井上氏 nicterで2008年9〜11月に観測した445番ポートスキャンの検知状況。9月以前は445番ポートスキャンがほとんど検知されず、Confickerによって激増した

nicterで2008年9〜11月に観測した445番ポートスキャンの検知状況。9月以前は445番ポートスキャンがほとんど検知されず、Confickerによって激増した 高倉氏

高倉氏 マルウェアの感染経路や活動の潜在化で、対策は“いたちごっこ”の状態だ

マルウェアの感染経路や活動の潜在化で、対策は“いたちごっこ”の状態だ