事故前提のリスク管理とインフラ構築――情報漏えい対策の新たなアプローチ

ITmedia エンタープライズ編集部主催のセミナー「情報漏えいの撲滅を目指す新時代の対策とは」が2009年12月に大阪で実施され、セキュリティ分野で実績のある企業各社よりマネジメントとインフラの両面から重要情報を保護するソリューションが紹介された。

保護すべき情報を中心に考える

情報漏えいの事故や事件(インシデント)が企業の重大な情報セキュリティ課題となって久しい。しかし、PCの持ち出し禁止などさまざまな対策が提唱されながら、インシデントが減る気配はない。RSAセキュリティ マーケティング統括本部の宮園充氏は、「保護すべき情報そのものに着目すべき」という対策の方向性を提唱する。

従来の情報セキュリティ対策は、セキュリティの確保を優先するあまり、業務効率や利便性が損なわれたという意見がある。例えば、情報漏えいを確実に防ごうとしてPCの持ち出しを全面的に禁止すれば、営業担当者のように社外で業務することの多い従業員の生産性低下を招いてしまう。

だが、企業が対処しなければならない課題が山積し、やむを得ない事情もある。宮園氏によれば企業が直面する課題は、1.保護すべき重要情報の増加、2.パートナーを含めた情報利用者の分散・拡大、3.クラウドコンピューティングなどに代表されるインフラの変化・拡大、4.社内外における脅威の変化と増大、5.J-SOXなど順守すべき法規制の増加――だ。

企業が従来の考え方に基づいて個々の課題に対処しようとすれば、効率が悪いばかりではなく、多額のコストをも伴うことになる。しかし、宮園氏は取り組み方を工夫することで、セキュリティの確保とビジネスの効率性を両立できるとの考え方を示した。その基本となるのが、企業の最重要資産である情報を優先的に保護してビジネスに支障のない活用を実現していく「情報リスク管理」である。

同社のセッション「情報リスク管理を支援するセキュリティソリューション〜事故前提社会の危機管理〜」では、情報漏えいへの対策についてインシデントが起きてしまうことを前提に、企業として適切に対処していくための方法が紹介された。インシデントを絶対に起こさせないという、情報活用が制限されてしまうような従来型の対策とは異なり、インシデントの発生で引き起こされるビジネス・リスクをコントロールしていくというアプローチである。

情報リスク管理では、まずビジネス上の重要性に応じて情報の価値を考え、その情報がどのような脅威に晒されるのかを理解する。ビジネスへのインパクトが大きなリスクに対する対策へ優先的に取り組み、さまざまリスクになるべく共通して適用できるポリシーやベストプラクティスを実践するという。

「企業内に散在する重要情報の所在をすべて洗い出して、リスクに応じた分類と保護の優先度や方法を定義する。保護する情報を監視し、制御しながら、保護の状況を監査を通じて把握し、リポートなどでレビューする」(宮園氏)。

情報リスク管理では、これらのプロセスをフレームワークとしていくこと実践していくことになる。RSAでは各種プロセスを支援するソリューションとして提供するのが、セキュリティ戦略の立案から運用までを手掛ける「RSAプロフェッショナルサービス」、暗号化を中心としたデータ保護の「RSA BSAFE」、アクセス管理の「RSA Access Manager」や「RSA SecurID」、統合ログ管理・分析の「RSA enVision」などだ。

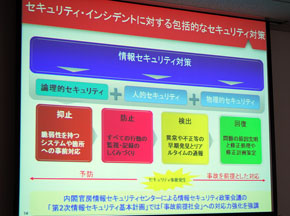

セキュリティインシデントへの対策では4つの観点で事後対応も含めた方法が求められる(写真左、クリックで拡大)。RSAセキュリティでは、情報リスク管理を支援する広範なソリューション製品を提供している(写真右、クリックで拡大)

セキュリティインシデントへの対策では4つの観点で事後対応も含めた方法が求められる(写真左、クリックで拡大)。RSAセキュリティでは、情報リスク管理を支援する広範なソリューション製品を提供している(写真右、クリックで拡大)情報漏えいインシデントを前提にした対策の場合、例えばRSA enVisionを活用すればインシデント発生の検知から速やかな原因究明、事後対応の意思決定までを可能にするという。最近では、システム管理者など大きな権限を持つ人間による意図的な情報漏えいインシデントが話題になった。この場合、統合ログ管理を活用すれば複数システムから提供されるさまざまなログの相関関係を分析することで、人間の危険な行動を検知し、迅速な対応を取れるようになる。平時でも特権ユーザーなど権限を有する人間の行動を監視し、ポリシー違反や異常行動の有無をチェックできる。

また情報リスク管理では、統合ログ管理ソリューションなど個々のプロセスにおける施策と企業戦略との整合性を取ることも重要だろう。RSAプロフェッショナルサービスでは、同社コンサルタントが「CSO(最高セキュリティ責任者)」のような経営層と連携を密にしつつ、各ソリューションを企業戦略に沿う形で具体的な対策手法にしていく。

宮園氏は、今後も情報漏えいインシデントは継続して発生するとみており、インシデントを前提にした対策がますます重要になると指摘する。これらは対応を誤れば経営への影響が大きい。情報を適切に管理するフレームワークと、万が一の事態でも影響を最小に抑える方法が求められるとし、事故前提のリスク管理とインフラ構築の重要性を説いた。

このセッションに興味のある方にはこちらのホワイトペーパーがおすすめです

|

事故前提社会の危機管理:インシデント発生を前提にし、ビジネス・リスクをコントロールする情報漏えい対策を紹介。

|

情報漏えいを起こさない環境作り

実効性のある情報セキュリティ環境の実現には、現場レベルでの実践的な対策も重要だ。フォーティネットジャパンのセッション「外部の脅威と内部犯行 『情報漏洩を起こさない環境をどう作るか』」では、マーケティング本部の西澤伸樹氏がボトムアップで情報漏えいを抑止していくための方法を提案した。

従来のセキュリティ対策は、マルウェアや不正アクセスなど外部の脅威に備えることが優先されたが、情報漏えいのようなインシデントの対策では組織関係者による不正行為など内部の脅威にも備える必要がある。しかし、現場レベルでは従来型の対策で手一杯という状況が珍しくないだけに、新たな対策の導入は人材面、コスト面での負荷をさらに高めてしまいかねない。そこで西澤氏が提唱するのが「UTM(統合脅威管理)」の活用だ。

西澤氏によれば、ウイルス対策やファイアウォール、IPS(不正侵入防止)などの各種セキュリティ機能を1つに統合したUTMは、これまで外部脅威へ対処する手段としてみられてきたが、最近ではイントラネット上にも設置することで組織内部の不正な通信を監視、制御したいというニーズが高まっている。

「UTMを中核にしてネットワーク上のユーザーの利用状況を把握する。厳しい言い方だが、ネットワーク使用に監視と規律を導入するために、近代監獄の理想とされた“パノプティコン”(全展望監視システム)の仕組みを企業ネットワーク上に構築するイメージ」(西澤氏)

内部脅威には、悪質な不正行為だけではなく、例えば従業員が就業時間中に業務とは関係のないWebサイトを閲覧していて、マルウェアなどの外部脅威を呼び込むといったものも含まれる。全展望監視システムを用いれば、従業員のネットワークの不正利用をけん制することにもなり、相関関係にある内外の脅威への対策を強化できるというわけだ。

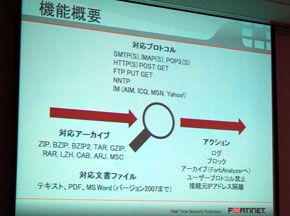

接続可能なポート数の増加やトラフィックパフォーマンスの向上により、UTMをイントラ上に設置してもネットワークに負荷を与えないセキュリティ対策ができるという(写真左、クリックで拡大)。FortiGateの最新OSでサポートしたDLP機能の概要。ドキュメントファイルやインスタントメッセージ(IM)など、情報のやり取りを監視する(写真右、クリックで拡大)

接続可能なポート数の増加やトラフィックパフォーマンスの向上により、UTMをイントラ上に設置してもネットワークに負荷を与えないセキュリティ対策ができるという(写真左、クリックで拡大)。FortiGateの最新OSでサポートしたDLP機能の概要。ドキュメントファイルやインスタントメッセージ(IM)など、情報のやり取りを監視する(写真右、クリックで拡大)フォーティネットでは、具体的にUTMアプライアンス製品「FortiGate」や、分析・リポーティング製品「FortiAnalyzer」、データベース監視アプライアンス製品「FortiDB」などによって、インターネットとイントラネットにある脅威全体を監視、防御する仕組みを提供している。

例えば、FortiGateが持つセキュリティ機能の1つにアプリケーション制御がある。これは1050種類以上のアプリケーションの通信をユーザーごとの権限に応じて許可もしくは遮断するもの。Active DirectoryやRADIUS、LDAPなどの認証基盤と連係することで、ユーザーの職責に応じて利用を許可するアプリケーションやサービスの種類、時間帯、適用するセキュリティ機能、帯域の割り当てなどを詳細に設定できるという。

また、FortiGateに搭載する最新OSでは情報漏えい対策機能の「DLP(Data Loss Prevention)」もサポートする。管理者はクレジットカード番号や顧客の氏名、住所などの重要情報が含まれるコンテンツの特徴を指定し、ファイアウォールのポリシーに追加することで、インターネットや電子メール、ファイルの中身を検査して、重要情報が外部に漏えいするのを防ぐ。

FortiAnalyzerを組み合わせることで統合ログ管理も可能になり、ユーザー単位でどのようなWebサイトを利用しているのか、どのようなアプリケーションが頻繁に利用されているのかといったネットワーク利用の実情を把握するのに役立つという。

西澤氏によれば、UTMで全展望監視システムを構築できるようになった背景には、自社開発するASICの性能向上や、通信ポート数の増加、セキュリティ対策機能の拡充などがある。その結果、企業ネットワークのパフォーマンスを損なうことなく、ユーザーがネットワークを適切に利用することを促し、情報漏えいをはじめとするセキュリティインシデントに強い環境の構築を支援できるようになったとのことだ。

企業や組織全体をカバーするセキュリティポリシーやルールは、基本的にトップダウンで導入されることが多い。しかし、現場の対策に反映させようとすれば、多数の製品やサービスを利用しなければならない場合もあり、運用する人間の負担やコストは膨れてしまう。西澤氏は「UTMは追加コストを伴わず現場からで組織全体にセキュリティを広げられる現実的な手段」と話し、ネットワークを中心に堅牢な情報セキュリティ環境を構築していくメリットを呼び掛けた。

このセッションに興味のある方にはこちらのホワイトペーパーがおすすめです

|

外部の脅威と内部犯行……社内外で情報漏えいを起こさない環境はどう作るか? 情報漏えいの危険性は、社内と社外いずれにも存在する。UTMなどのセキュリティ機器を活用して、エンドポイントからサーバまでを防御し、さらに内部ユーザーの犯行を抑止する仕組みを作る方法を解説する。

|

関連記事

新時代の漏えい対策――キーワードは「データ保護」と「拡散防止」

新時代の漏えい対策――キーワードは「データ保護」と「拡散防止」

11月18日に実施された、ITmediaエンタープライズ編集部主催セミナー「情報漏えいの撲滅を目指す新時代の対策とは」では、セキュリティ分野で実績のある各社により、データの保護および拡散防止という観点から最新のソリューションが紹介された。 企業が考えるべき情報セキュリティの新たな方向性

企業が考えるべき情報セキュリティの新たな方向性

ITmedia エンタープライズ主催のセミナーでは、情報セキュリティの第一人者として知られる三輪信雄氏と、情報漏えい事件を経験したカカクコムの安田幹広COOが講演した。両氏が紹介してくれた企業が取り組むべき情報セキュリティの方向性をリポートする。 出口の見えないセキュリティ強化、既存対策をリビルドするには?

出口の見えないセキュリティ強化、既存対策をリビルドするには?

今年注力する課題に多くの企業がセキュリティ強化を挙げている。昔から重点分野とされるセキュリティ対策は、なぜ改善されないのか。問題点と機能させるための方法をS&Jコンサルティングの三輪信雄氏に聞いた。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:RSAセキュリティ株式会社、フォーティネットジャパン株式会社

アイティメディア営業企画/制作:ITmedia エンタープライズ編集部/掲載内容有効期限:2010年2月18日

RSAセキュリティ マーケティング統括本部 宮園充氏

RSAセキュリティ マーケティング統括本部 宮園充氏 フォーティネットジャパン マーケティング本部 西澤伸樹氏

フォーティネットジャパン マーケティング本部 西澤伸樹氏