セキュリティ技術者が解説するサイバー攻撃者の手口(2/2 ページ)

インサイダーの関与やモバイル狙いの攻撃

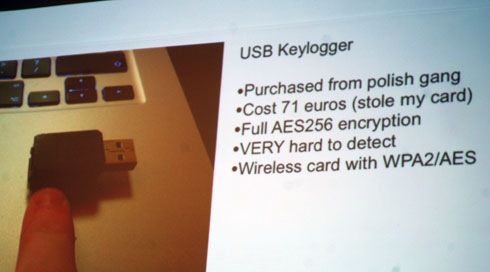

さらに巧妙な手口としてライン氏は、「USB Keylogger」というUSB型のハードウェアを使った盗聴攻撃を紹介。USB KeyloggerはコンピュータのUSBポートに接続されると、コンピュータに入力された内容を無線LAN経由で外部に送信する機能を備えるという。セキュリティベンダーなどに解析されないよう、内部のデータ構造や無線LANの通信内容は暗号化されている。同氏はUSB Keyloggerを71ユーロで購入して実際にこうした仕組みを調べた。

「ハードウェアツールを使って情報を盗み出す手口は以前から存在していたが、最近になって急増している」

この手口では標的のコンピュータにUSB Keyloggerを仕掛ける必要があるため、実際に組織の内部に入ることができる人間が関係しているケースが多いという。

「インサイダーはUSB Keyloggerを密かに設置し、無線を通じて組織内の別のコンピュータ、もしくは外部のコンピュータに盗聴したデータを転送する。目的を達成すると、USB Keyloggerを取り外す」

以前には、ある軍事施設に出入りするPCメンテナンスの業者が施設内のPCにUSB Keyloggerを密かに仕掛け、施設の外から盗聴していたという事件も発生した。

スマートフォンなどを狙う攻撃でも高度な手法が多数見つかっているという。

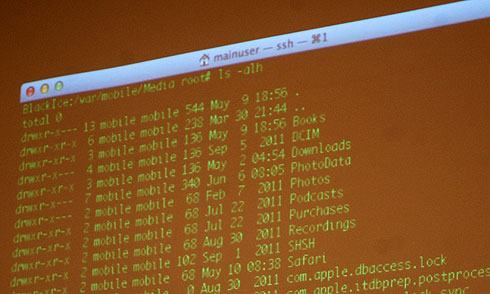

例えば、iPhoneやiPadを狙う攻撃ではユーザーを不正サイトに誘導し、iOSの脆弱性を突いてシステム権限を奪取する(いわゆる「Jailbreak」状態にさせる)。攻撃者はリモートから端末にアクセスして、内部に保存されているデータを盗み出したり、端末の機能を不正に操作したりできてしまう。

また街中で見かける機会が増えつつある二次元バーコードの悪用も多い。通常は端末のカメラでバーコードを読み取ると、インターネットに接続して詳細な情報を得ることができるが、攻撃者はフィッシング詐欺サイトなどに誘導させる。二次元バーコードを見ただけでは接続先サイトを判別できないことを逆手に取った手口である。

ライン氏は、「こうした犯罪の最新の手口を企業のIT担当者らに紹介しているが、驚くことに彼らに企業の多くが1990年代のセキュリティ対策を取り続けたままでいる」と話す。定義ファイルだけのウイルス対策しか講じていないという。

だが近年のサイバー攻撃は、ユーザーの心理を逆手に取ることや、メールやWebサイトなど複数の経路を用いるなど幾つもの手法を組み合わせて、マルウェアを標的のコンピュータに送り込もうとするケースがほとんど。ライン氏は、セキュリティ対策でも複数の方法を組み合わせて多層的な対策を講じる必要性を指摘する。

「脅威の侵入を完全に防ぐことはできないが、振る舞い検出やレピュテーションといった対策を重ね合わせることで侵入口を狭めていけば、一つの対策が突破されても別の対策でブロックできる可能性が高まるだろう」と話す。

関連記事

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

人気記事ランキング

- 江崎グリコ、基幹システムの切り替え失敗によって出荷や業務が一時停止

- Microsoft DefenderとKaspersky EDRに“完全解決困難”な脆弱性 マルウェア検出機能を悪用

- 生成AIは2025年には“オワコン”か? 投資の先細りを後押しする「ある問題」

- 「欧州 AI法」がついに成立 罰金「50億円超」を回避するためのポイントは?

- 「Copilot for Securityを使ってみた」 セキュリティ担当者が感じた4つのメリットと課題

- 日本企業は従業員を“信頼しすぎ”? 情報漏えいのリスクと現状をProofpointが調査

- AWSリソースを保護するための5つのベストプラクティス CrowdStrikeが指南

- トレンドマイクロが推奨する、長期休暇前にすべきセキュリティ対策

- VMwareが「ESXi無償版」の提供を終了 移行先の有力候補は?

- Javaは他のプログラミング言語と比較してどのくらい危険なのか? Datadog調査

ライン氏が入手したUSB Keylogger。写真の指先はライン氏のもの。

ライン氏が入手したUSB Keylogger。写真の指先はライン氏のもの。 Jailbreakされた端末にSSHで接続し、リモートからコードを実行できてしまう

Jailbreakされた端末にSSHで接続し、リモートからコードを実行できてしまう