最悪だったWeb改ざんとマルウェア感染攻撃をふりかえる・2013年まとめ:Webから降ってくる脅威(2/3 ページ)

ガンブラー攻撃とは異なる手口

国内でドライブ・バイ・ダウンロード攻撃が本格化したのは、2008年後半〜2010年頃に横行した「ガンブラー攻撃」だろう。ガンブラー攻撃では、Webサイト管理者のコンピュータに感染したマルウェア「Gumblar(別名JS-Redir、Geno」)を通じて攻撃者がFTPなどのアカウントを盗み取り、このアカウントを不正使用してWebサイト内にマルウェア配布サイトへの誘導リンクを埋め込む。以降の流れは前項に示した形となる。

しかし日本IBMによると、2013年の動向ではガンブラー攻撃のような形でWebサイトの管理者権限が盗み取られる手口に加え、新たにWebサイトを構成するミドルウェアやコンテンツ管理システム(CMS)などの脆弱性を突く攻撃により、管理権限などが不正に実行されてしまうケースが急増している。

Webサイトの改ざんを狙う新たな手口で特に目立ったのが、7月に発覚したWebアプリケーションフレームワークの「Apache Struts2」の脆弱性を悪用する攻撃だ。Apache Struts2に関する脆弱性情報は、7月以前に度々報告されていたが、7月16日に公開された脆弱性情報が大規模攻撃の引き金になった。国内では翌17日にラックが注意喚起を行っている。

大規模攻撃の引き金になった脆弱性は、攻撃者が細工したHTTPリクエストをApache Struts2で動作するWebアプリケーションに送り付けると任意のJavaコードが実行され、これによって攻撃者がリモートから任意のコードを実行できてしまうというもの。この方法によって、閲覧者をマルウェア配布サイトに誘導する不正コードがWebサイトに埋め込まれるケースが急増した。

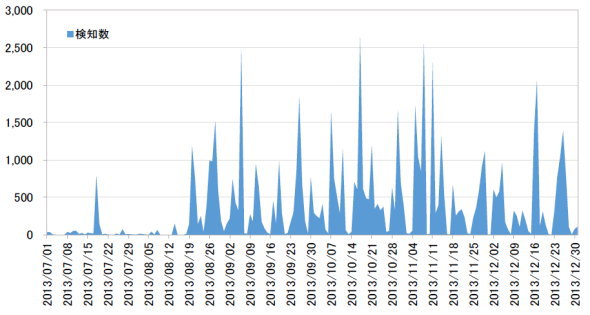

日本IBMのレポートによれば、Apache Struts2の脆弱性を狙う攻撃は、2013年上半期は3万425件だったが、同下半期は約2.3倍の6万8527件に増えている。Apache Struts2以外ではPHPや、CMSツールのWordPress、Parallels Plesk Panelの脆弱性を狙う攻撃も目立ったという。

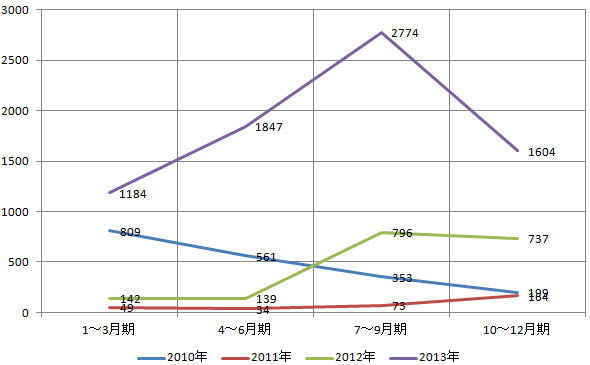

JPCERT/CCでの四半期ごとのWebサイト改ざんに関するインシデント報告対応をみても、2013年7〜9月期が突出して多い状況となっている。

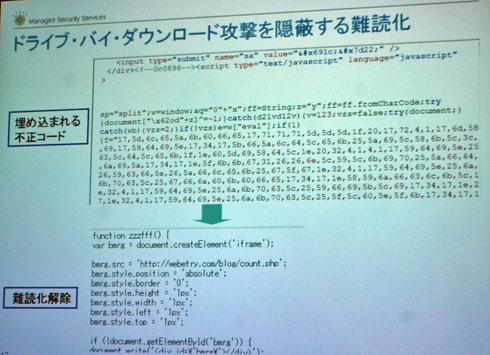

また日本IBMは、ドライブ・バイ・ダウンロードの検知を困難させる手口が広がっているとも指摘する。

例えば、上半期に見つかったケースでは攻撃者が、「Darkleech」を呼ばれる悪質なApacheのモジュールを閲覧者のコンピュータに送り込むようWebサイトの設定を書き換える。Darkleechは閲覧者に表示するコンテンツ内に、動的にiframeタグを仕込む。さらに、iframeタグ経由でさまざまな悪質サイトから多くの不正プログラムが送り込まれる仕組みだった。以前のガンブラー攻撃ではWebコンテンツに直接iframeタグが埋め込まれる場合が多かったものの、このケースではWebサーバ上のコンテンツは改ざんされていないため、攻撃の検知が難しい。

また、コンテンツ自体を改ざんするケースでも、攻撃者が悪質サイトに誘導するためのJavaScriptを難読化させて埋め込むため、パターンマッチングなどによる検知を難しくさせている。

Copyright © ITmedia, Inc. All Rights Reserved.

人気記事ランキング

- 生成AIは検索エンジンではない 当たり前のようで、意識すると変わること

- VPNやSSHを狙ったブルートフォース攻撃が増加中 対象となる製品は?

- 大田区役所、2023年に発生したシステム障害の全貌を報告 NECとの和解の経緯

- “脱Windows”が無理なら挑まざるを得ない「Windows 11移行」実践ガイド

- ランサムウェアに通用しない“名ばかりバックアップ”になっていませんか?

- 標的型メール訓練あるある「全然定着しない」をHENNGEはどう解消するのか?

- HOYAに1000万ドル要求か サイバー犯罪グループの関与を仏メディアが報道

- 「Gemini」でBigQuery、Lookerはどう変わる? 新機能の詳細と利用方法

- 爆売れだった「ノートPC」が早くも旧世代の現実

- 攻撃者が日本で最も悪用しているアプリは何か? 最新調査から見えた傾向

Apache Struts2の脆弱性を悪用する攻撃・日別検知数推移(出典:日本IBM)

Apache Struts2の脆弱性を悪用する攻撃・日別検知数推移(出典:日本IBM) 四半期別にみたWebサイト改ざんに関するインシデント件数(JPCERT/CC資料より集計)

四半期別にみたWebサイト改ざんに関するインシデント件数(JPCERT/CC資料より集計)