「標的型攻撃ブーム」で騒ぐより先にやること(2/3 ページ)

「メールを開くな」は無理?

また、標的型攻撃の対策として「あやしいメールを開かない」という呼び掛けもなされてきた。ただ、対策も実効性がない状況になりつつある。

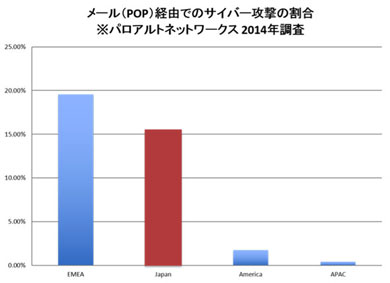

情報処理推進機構(IPA)や重要インフラ企業によるサイバー攻撃などの情報共有体制「J-CSIP」によると、国内企業を狙う攻撃の大半が「なりすましメール」(標的型メール)によるものだと報告されている。パロアルトネットワークスによれば、2014年にサイバー攻撃でメールが使われた割合は、日本と欧州・中東・アフリカが他の地域に比べてダントツに高い状況だ。

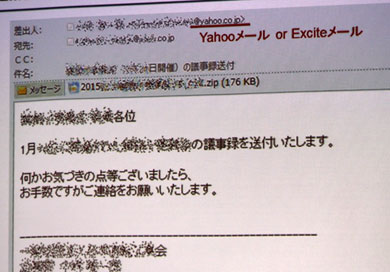

マクニカネットワークス セキュリティ研究センター長の政本憲蔵氏は6月16日の記者会見で、今回の事案に関連するマルウェア「Emdivi」を企業へ送り込む標的型メールについて、「フリーアドレスが使われているものの、本文などは極めて自然な日本語だ。注意深くみると、日本ではほとんど使われていない文字フォントが見つかるが、日本語サイトの公開情報をPDFファイルに偽装して添付するなども方法も使われている」と解説する。

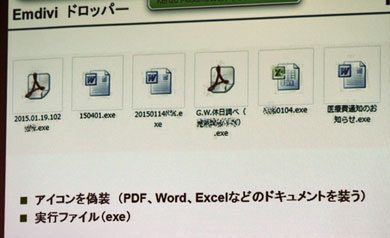

パロアルトネットワークスは、メールでは脆弱性を突くコードを含んだファイルや、文書ファイルのアイコンに偽装した実行形式(exe)ファイルが添付されたと解説。メール本文のみならず、添付ファイルについても、一見してあやしいと見抜くのは困難だと指摘している。

このように標的型メールは、あたかも普通の人が普通の内容で送信しているように見えるため、受信者に「あやしいメールを開くな」と言うだけの対策に効果はないだろう。トレンドマイクロは、標的型メールが「繰り返し似たようなレベルの内容が届くスパムメールとは異なり、一様にフィルタリングできるものではありません」と解説する。つまり、単なる呼び掛けや一般的な対策技術では標的型メールの検知は難しいのが現実だ。

このためセキュリティメーカー各社は、メールのリンクからダウンロードされるファイルや添付ファイルを、受信者のコンピュータに影響しない場所(仮想マシン)で実行してその動きを解析し、攻撃を検知する仕組みを提供するようになった。今回の一連の攻撃で「Emdiviを検知できた」と主張するメーカーも相次ぐ。

新しい検知技術を活用すれば、攻撃に対する防御力は高まると期待される。とはいえ、それでも100%の確率で検知できるわけではない。ウイルス感染と同様に標的型メールについても、新しい対策手法を利用しながら、「人はメールを開く」ことを念頭に置いて次善の策を講じておくべきだろう。

ラック 最高技術責任者の西本逸郎氏は、「標的型メールの訓練で開いてしまうことへの非難が聞かれるが、開いてしまうことは、水際で脅威を防げないこともあるという事実を知るチャンス。事故前提での対策も考えるべき」と話す。

Copyright © ITmedia, Inc. All Rights Reserved.

人気記事ランキング

- 江崎グリコ、基幹システムの切り替え失敗によって出荷や業務が一時停止

- Microsoft DefenderとKaspersky EDRに“完全解決困難”な脆弱性 マルウェア検出機能を悪用

- 生成AIは2025年には“オワコン”か? 投資の先細りを後押しする「ある問題」

- 「Copilot for Securityを使ってみた」 セキュリティ担当者が感じた4つのメリットと課題

- 「欧州 AI法」がついに成立 罰金「50億円超」を回避するためのポイントは?

- 日本企業は従業員を“信頼しすぎ”? 情報漏えいのリスクと現状をProofpointが調査

- トレンドマイクロが推奨する、長期休暇前にすべきセキュリティ対策

- AWSリソースを保護するための5つのベストプラクティス CrowdStrikeが指南

- VMwareが「ESXi無償版」の提供を終了 移行先の有力候補は?

- 「プロセスマイニング」が社内システムのポテンシャルを引き出す理由