Windows 10で本当にパスワードは無くなるのか?:Enterprise IT Kaleidoscope(3/3 ページ)

認証連携というメリット

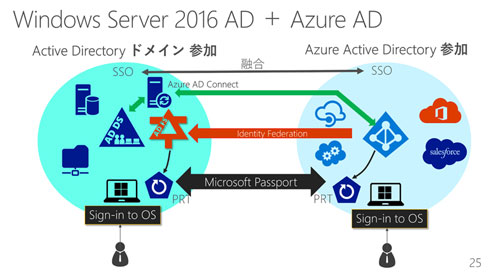

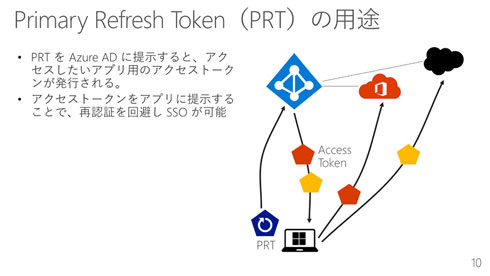

Microsoft Passportが面白いのは、認証サーバからトークンを受け取れば、そのトークンを使って認証サーバと連携している他のサービスにもシングルサインオン(SSO)によってアクセスできることだ。SalesforceやGoogle Appsなどのサービスを利用する場合でも、最初にAzure ADで認証されていれば、他のサービスへのアクセス時にIDやパスワードなどを入力しなくてもいい(他のサービスとAzure AD間では業界標準のプロトコルが採用されている)。

Microsoft Passportでは認証されるとトークン(Primary Refresh Token:PRT)がクライアントに送られる。クライアントでは他のサービスへのアクセス時に、このトークンを利用してアクセスするため、他のサービス(対応サービス)なら都度IDやパスワードを入力しない

Microsoft Passportでは認証されるとトークン(Primary Refresh Token:PRT)がクライアントに送られる。クライアントでは他のサービスへのアクセス時に、このトークンを利用してアクセスするため、他のサービス(対応サービス)なら都度IDやパスワードを入力しないMicrosoft Passportの利用では幾つか注意がある。1つはクライアントデバイス側にTPMデバイスが必須という点だ。もう1つは、現状のオンプレミスの認証サーバとなるADドメインサービス(AD DS)がFIDOに対応しておらず、秘密鍵/公開鍵といったセキュリティ強度の高いシステムをサポートしていない点である。

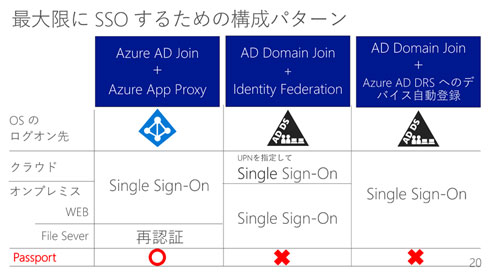

つまり、いまの段階でMicrosoft Passportを利用できるのはコンシューマー向けのMicrosoftアカウント、Azure AD、FIDOをサポートしている他のサービスだけだ。Microsoftもこのあたりを認識しているようだ。2016年にリリースするサーバOSの最新版「Windows Server 2016」ではAD DSを全面的に変更して、FIDOをサポートする。また、クラウドのAzure ADとの連携を高めてオンプレミス、クラウドの両方で使用できるハイブリッドな認証システムを構築しようとしている。

FIDOを利用するMicrosoft Passportは先進的だが、FIDOを使用する他社のサーバがまだ少ない。しかし、今後はパスワードを使わないFIDOが主流になってくるだろう。こういった環境に対応すべくWindows 10ではFIDOをサポートしたMicrosoft Passportが採用されたのだろう。

多くのユーザーには生体認証のWindows Helloの方が分かりやすい。しかし、企業のIT管理者にとって実はMicrosoft Passportの方が重要なテクノロジーだ。

関連記事

OSレベルで脅威を防ぐWindows10のDevice Guardとは?

OSレベルで脅威を防ぐWindows10のDevice Guardとは?

Windows 10 Th2から新たに搭載されたマルウェアや高度なサイバー攻撃などをOSレベル防ぐ仕組みを解説しよう。 Windows 10の更新で企業必須のWindows Update for Businessとは何か

Windows 10の更新で企業必須のWindows Update for Businessとは何か

Windows10からのOSの更新頻度は大幅に短くなった。企業がその対応で必須となってくるWindows Update for Businessの仕組みを解説する。 Windows 10で変わるアップデートの仕組み

Windows 10で変わるアップデートの仕組み

これまで毎月定例のWindows Updateが提供されてきたが、Windows 10からこの仕組みが大きく変わる。特に企業ではどのような変化が待ち受けているのだろうか。 Windows 10時代の新認証 「Windows Hello/Microsoft Passport」と「FIDO」を理解する

Windows 10時代の新認証 「Windows Hello/Microsoft Passport」と「FIDO」を理解する

企業の情シス担当者へWindows 10への刷新を勧めたいポイントの1つが、セキュリティを高める「新たな認証機能」だ。Windows 10の新認証機能Windows HelloとMicrosoft Passport、そして「FIDO」って何? を解説する。

Copyright © ITmedia, Inc. All Rights Reserved.

人気記事ランキング

- 江崎グリコ、基幹システムの切り替え失敗によって出荷や業務が一時停止

- Microsoft DefenderとKaspersky EDRに“完全解決困難”な脆弱性 マルウェア検出機能を悪用

- 生成AIは2025年には“オワコン”か? 投資の先細りを後押しする「ある問題」

- Javaは他のプログラミング言語と比較してどのくらい危険なのか? Datadog調査

- 投資家たちがセキュリティ人材を“喉から手が出るほどほしい”ワケ

- 「Copilot for Securityを使ってみた」 セキュリティ担当者が感じた4つのメリットと課題

- トレンドマイクロが推奨する、長期休暇前にすべきセキュリティ対策

- ゼロトラストの最新トレンド5つをガートナーが発表

- 大田区役所、2023年に発生したシステム障害の全貌を報告 NECとの和解の経緯

- AIを作る、使う人たちへ 生成AI普及で変わった「AI事業者ガイドライン」を読もう