第4回 「Windows 10」は情報漏えいをどう防ぐ?:変わるWindows、変わる情シス(2/2 ページ)

マルウェア感染を防ぐ「Device Guard」

近年、収益化を目的としたサイバー攻撃が増え続けており、その手口も多様化しています。場合によっては、1つの攻撃で1425倍の費用対効果をもたらすともいわれており、最近では、テロ組織や国家が民間企業に標的型攻撃を行うケースも増えています。

標的型攻撃は、攻撃者が実在する人物に成りすまし、受信者の業務に関する偽装メールを送ってくるのが一般的です。ユーザーの不注意で、そのメールに添付したファイルを実行してしまう、または文中にあるリンクを開いてしまうことで、マルウェアが実行されてしまうわけです。

「自分に限って、こんな手口にだまされるはずがない」と思われるかもしれませんが、例えば次のようなメールが来た場合、これは標的型攻撃だと認識し、リンクをクリックしないという判断ができるでしょうか。

このような標的型攻撃だけではなく、ユーザーが訪れたWebサイトで悪質なアプリケーションをダウンロードして実行した際に、マルウェアに感染してしまうケースも考えられます。

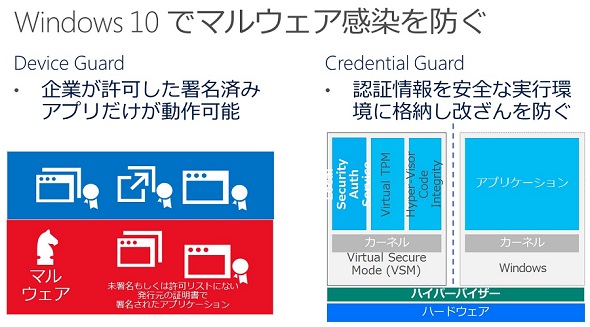

Windows 10 Enterpriseではさまざまな脅威からユーザーを守る「Device Guard」という機能が実装されました。簡潔に言うと、企業側が実行可能なアプリケーションをコード署名で管理する“ホワイトリスト”です。コード署名がないアプリケーションは動きません。

このDevice Guardは、「Credential Guard」と呼ばれる機能と組み合わせるとよりセキュリティが強固になります。Credential Guardとは、認証サービスや資格情報を「Virtual Secure Mode」と呼ばれるOSと異なる仮想化カーネルに移行することで認証情報の盗難や改ざんを防ぐ機能です。

Device GuardとCredential Guardの仕組み。Credential Guardでは、コード整合性サービスをHyper-Visor Code IntegrityとしてVirtual Secure Modeに格納している

Device GuardとCredential Guardの仕組み。Credential Guardでは、コード整合性サービスをHyper-Visor Code IntegrityとしてVirtual Secure Modeに格納しているというのも、Device Guardのコード整合性サービス(実行しても良いアプリ、実行してはいけないアプリを判断するもの)が仮に改ざんされてしまえば、端末上で動かせるアプリケーションを自由に操られてしまいます。そのため、コード整合性サービスをVirtual Secure Modeという、攻撃者の手の届かない位置に格納する必要があるのです。

端末内で実行できるアプリケーションを Device Guardで制限することで、標的型攻撃やユーザーの不注意によるマルウェア感染を抑止することができるのです。詳しく知りたい方はこちらにDevice Guardのデモ動画があるので、こちらも合わせてどうぞ。

次回はWindows 10で情報を端末に残さないように設定できる「ロックダウン機能」について紹介します。お楽しみに。

- 第27回 もう何も信じない――セキュリティの新常識「ゼロトラストネットワーク」って何ですか?

- 第26回 エンドポイントセキュリティは「7つの階層」に分けて考えよう

- 第25回 セキュリティ対策の必要性を経営層に分かってもらうには?

- 第24回 マルウェアの96%は「使い捨て」――マイクロソフトが3カ月分析して分かったこと

- 第23回 「CBB」から「SAC」へ Windows 10のモデル名が変わった理由

- 第22回 「Fall Creators Update」で進化したWindows Defender ATP、7つのポイント

- 第21回 「Windows 10」のCreators Update、情シス向けのメリットは?

- 第20回 ココが知りたい! 5分で分かる「Windows 10」バージョン管理のポイント

- 第19回 ココが知りたい! 5分で分かる「Windows 10」運用のポイント

- 第18回 ココが知りたい! 5分で分かる「Windows 10」導入のポイント

関連記事

第3回 「Windows 10」ではパスワードがいらなくなる?

第3回 「Windows 10」ではパスワードがいらなくなる?

マイクロソフトの新OS「Windows 10」。もう使ったという方も、まだ試していないという人もいると思うが、あらためてそのポイントを“マイクロソフトの人”に解説してもらおう。第3回は企業のセキュリティを担保する、新たな認証方法について。 第2回 「Windows 10」でワークスタイルは変わるの?

第2回 「Windows 10」でワークスタイルは変わるの?

マイクロソフトの新OS「Windows 10」。もう使ったという方も、まだ試していないという人もいると思うが、あらためてそのポイントを“マイクロソフトの人”に解説してもらおう。第2回は生産性向上やワークスタイル改革を導く、さまざまな新機能について。 第1回 「Windows 10」は今までのOSと何が違うの?

第1回 「Windows 10」は今までのOSと何が違うの?

マイクロソフトの新OS「Windows 10」。もう使ったという方も、まだ試していないという人もいると思うが、あらためてそのポイントを“マイクロソフトの人”に解説してもらおう。第1回はWindows 10が登場した背景やマイクロソフトが向かう方向性について。 Windows 10初の大幅アップグレード、どう変わるのか?

Windows 10初の大幅アップグレード、どう変わるのか?

7月末に一般公開されたWindows 10は、その後も新機能の開発や幾多の改良が進められている。先日公開された初めての大規模なアップグレードで、どんな進化を見せるのだろうか。 Windows 10の初メジャーアップデート公開 日本でもCortana利用が可能に

Windows 10の初メジャーアップデート公開 日本でもCortana利用が可能に

Microsoftが、「Windows 10」の初のメジャーアップデートを公開した。日本でもCortanaが利用できるようになった他、Skypeが統合され(プレビュー)、アプリを起動していなくても着信に返信する機能などが追加された。

Copyright © ITmedia, Inc. All Rights Reserved.

人気記事ランキング

- 爆売れだった「ノートPC」が早くも旧世代の現実

- VPNやSSHを狙ったブルートフォース攻撃が増加中 対象となる製品は?

- 生成AIは検索エンジンではない 当たり前のようで、意識すると変わること

- HOYAに1000万ドル要求か サイバー犯罪グループの関与を仏メディアが報道

- ランサムウェアに通用しない“名ばかりバックアップ”になっていませんか?

- PHPやRust、Node.jsなどで引数処理の脆弱性を確認 急ぎ対応を

- 「Gemini」でBigQuery、Lookerはどう変わる? 新機能の詳細と利用方法

- GoogleやMetaは“やる気なし”? サポート詐欺から自力で身を守る方法

- 攻撃者が日本で最も悪用しているアプリは何か? 最新調査から見えた傾向

- PAN-OSにCVSS v4.0「10.0」の脆弱性 特定の条件で悪用が可能に