セキュリティインシデントを防ぐ最後の砦、新世代のエンドポイント対策を知る:定義ファイルで防げない未知の脅威に対応

多層防御のセキュリティ対策もすり抜けてしまう脅威は、“最後の砦”のエンドポイントで対応しなければならないが、エンドポイントの対策が古いままでは非常に難しい。ライフサイクルモデルで進化する脅威に対応していくインテル セキュリティの新世代の対策を紹介しよう。

セキュリティ対策の課題が凝縮するエンドポイント

次から次に出現する脅威を防ぐべく企業や組織は、システムやネットワークなどへさまざまなセキュリティ対策製品を配備して、多層的な防御を講じてきた。ただ、それら製品の運用や管理、担当者は対策を適用する場所によって異なるため、脅威防御に必要な情報連携などが難しい場合がある。

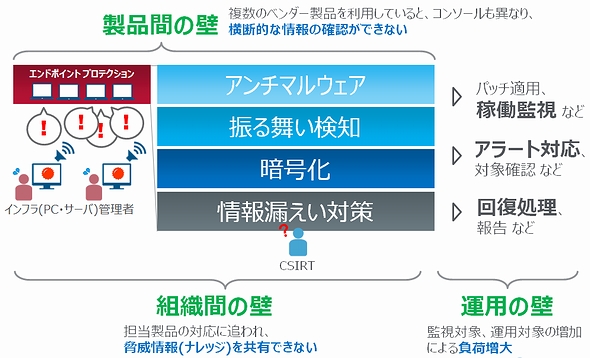

現在の脅威は多層的なセキュリティ対策の隙間を突いて侵入する。各種の防御策の連携が不十分だと、仮にある場所で脅威を疑う兆候が検知されても、その情報が別の防御策には反映されず、結果的に見逃されてしまう。企業や組織は脅威の侵入に気が付かないまま、分かった時には既に機密情報や大量の個人情報が流出している。こう見ると、いまのセキュリティ対策が抱える課題は「製品の壁」「運用の壁」「組織の壁」の “3つの壁”で表すことができるだろう。

企業や組織は、脅威が到来する“入口”と情報流出の“出口”となるネットワークで防御策を固めてきた。それを知る攻撃者は、例えば、仕事のやり取りに見せかけた巧妙なメールを使ってマルウェアを送り込む。近年はネットワークセキュリティ製品の性能が格段に向上しているものの、非常に巧妙な標的型攻撃メールを100%防げるわけではない。ネットワークが突破されたら、脅威は従業員の端末へ容易に到達してしまう。

こうなると、エンドポイントは脅威防御における “最後の砦”だ。しかし、エンドポイントの対策は定義ファイルによるアンチウイルスがいまも主流で、無尽蔵に増える新種のマルウェアや高度な未知のマルウェアによる脅威を防ぎきれない。しかも、エンドポイントにはアンチウイルスの他にもさまざまなベンダーの暗号化ツールや資産管理ツールなどがインストールされ、それらが個々の管理者によって運用されている。つまり、現在のエンドポイント対策は、上述した “3つの壁”が凝縮された状態にある。

セキュリティ対策全体をより機能させるには、早急に“3つの壁”を解消しなければならない。非常に複雑化したネットワーク側では時間がかかるだけに、まず古い対策のままになっているエンドポイントの見直しから着手したい。

ライフサイクルで脅威に対応する新世代のエンドポイント

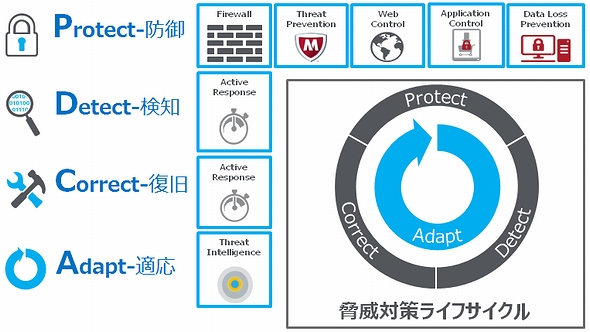

防御偏重では脅威に対抗できない現状を踏まえ、これからのセキュリティ対策には脅威の侵入を前提に対応していくことが求められるだろう。例えば、インテル セキュリティの提唱する「脅威対策ライフサイクル」では「防御(Protect)」「検知(Detect)」「復旧(Correct)」3つを通じて恒常的に脅威の進化へ「適応(Adapt)」していくPDCAサイクルの重要性を挙げている。

同社ではセキュリティ製品同士が「情報共有」を通じて連携し、検知された脅威情報を瞬時に各種の対策へ反映させることで、全体の防御レベルを高めるアプローチを採用し、連携の自動化も推進している。これによって、脅威の解析や影響範囲の調査、被害拡大の阻止といったセキュリティ担当者が手作業で対応しなければならない煩雑な業務を効率化し、セキュリティ担当者が全社的な対応をリードするための業務へ専念できるよう支援する。この「脅威対策ライフサイクル」に基づく新世代の統合型エンドポイントセキュリティが「Endpoint Security 10」である。

Endpoint Security 10は、主要な「Firewall」「Threat Prevention」「Web Control」「Threat Intelligence Exchange」「Active Response」「Application Control」「Data Loss Prevention」の7つのモジュールで構成され、将来の新機能もモジュールを追加して利用できる。ユーザーは必要なモジュールの機能をオン/オフするだけで、利用環境に合わせたエンドポイントのセキュリティ環境を構築していける。

脅威対策ライフサイクルにおける各モジュールの役割は、「防御」ではFirewall、Threat Prevention、Web Control、Application Control、Data Loss Prevention、「検知」と「復旧」ではActive Response、「適応」ではThreat Intelligence Exchangeとなる。特に注目したいのが、脅威の侵入を前提にした対応を支援するThreat Intelligence ExchangeとActive Responseの2つだ。

「Endpoint Security 10では情報共有の仕組みを活用しながら脅威へ適応していくことによって、各種対策によるエンドポイントの防御力を相乗効果で高められるようにしています」(シニアセールスシステムズエンジニアの川上貴史氏)

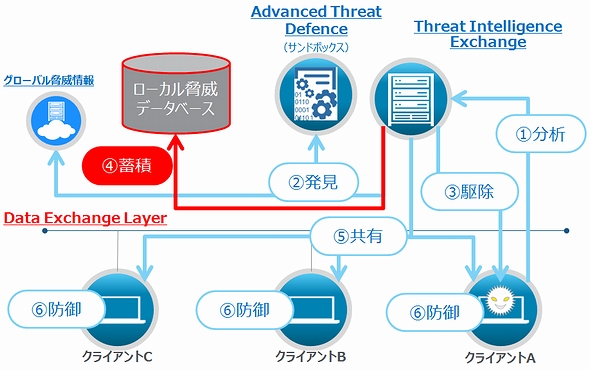

脅威への「適応」を担うThreat Intelligence Exchangeモジュールは、各所のセキュリティ製品と脅威情報を共有する「Threat Intelligence Exchange(TIE)」サーバと、「Data Exchange Layer(DXL※)」を介して連携する。例えば、あるクライアントに不審なファイルが到達した場合、その分析情報はDXLを通じてTIEに送られる。TIEではその情報をもとにネットワーク上のサンドボックス「Advanced Threat Defense(ATD)」などと連携してより詳しい解析を行い、脅威と特定されれば、DXLを通じて各所の対策へ情報が送られ、即座に防御機能へ反映される。

「例えば、ホワイトリストによるアプリケーションの制御を行っている場合、以前に定義した許可されたアプリケーションであっても、それを実行する前にTIEへ最新の脅威情報を確認して、安全性が認められれば実行することができます」(川上氏)

DXLを通じた脅威情報の共有には、IoT(モノのインターネット)システムでも使われる極めて軽量なMQTTプロトコルをベースにしている。このため、セキュリティ製品同士がリアルタイムに連携できるようになっており、セキュリティ管理者が情報を確認したり、各所の対策へ情報を反映させたりするといった多くの手作業を省力化できるだろう。

また、インテル セキュリティでは120社以上のITベンダーと「Intel Security Innovation Alliances」を締結し、脅威対応における即時性を高めている。パートナー各社から提供される最新の情報を活用して脅威動向を把握し、各所の対策へリアルタイムに情報を反映させて脅威の防御につなげることも可能だ。Intel Security Innovation Alliancesは、2016年第1四半期だけでも新規に9社が参加しており、IT業界を挙げたセキュリティの脅威へ対抗するアライアンスとなっている。

※インテル®とマカフィー®が共同開発したプロトコル。Intel Security Innovation Alliances内で公開されている。

脅威を検知したその場でインシデントに対応

上述したように、バラバラな状態にある対策環境では脅威を迅速に検知することが非常に難しく、脅威の侵入から検知までに平均256日を要するとの調査結果もあるほどだ。それに、脅威を検知できた場合でも影響範囲の特定や被害拡大のための初期対応には多くの煩雑な作業を伴うため、限られた人員では時間がかかってしまう。

こうした長期化や人材不足などセキュリティインシデントへの対応における諸課題の解決に大きな役割を果たすのが、従来型のアンチウイルスなどでは防ぎきれないような巧妙な手口を駆使する脅威の「検知」と、その影響からの「復旧」を担うActive Responseモジュールだ。

インテル セキュリティではインシデント時の初期対応を支援するソリューションとして、「McAfee Active Response(MAR)」を提供している。MARは、SIEM(セキュリティ情報・イベント管理)製品の「McAfee SIEM」と連携し、セキュリティ担当者がインシデントに関する情報の検索や詳細な状況の把握、被害の拡大阻止のための措置を講じるための機能を搭載している。

例えば、エンドポイントで未知のマルウェア感染や情報流出の被害などが疑われる兆候が検知された場合、従来はまずセキュリティ担当者が現場に出向き、端末を保全して詳しい解析を行ったり、ネットワークから隔離したりといった初期対応を実施しなければならなかった。

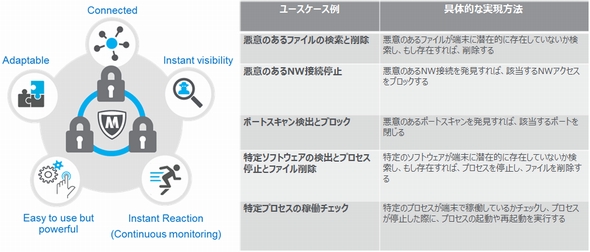

しかしEndpoint Security 10ではActive ResponseモジュールとMARが連携することにより、セキュリティ担当者がMARの管理コンソールを使ってその場からエンドポイントのファイルや通信、レジストリ、プロセスなどの状況を把握でき、悪意のあるファイルを遠隔操作で駆除したり、マルウェアに感染した端末をネットワークから隔離したりする措置を速やかに実行できる。また、インシデントに関するさまざまなキーワードを使って検索することで、他に影響を受けた可能性のある端末を探索したり、そこでの状況を調べたりしながら、迅速に被害の拡大を封じ込めることが可能だ。

「例えば、巧妙な攻撃メールを通じて侵入するランサムウェアを検知した場合、担当者はMARを利用してメールの文面や添付ファイルのハッシュ値などをキーワードに、他にどの端末が攻撃メールを受信したのか、影響の可能性がある端末の規模はどれくらいなのかといった状況をすぐに把握して、ランサムウェアの駆除や被害端末の復旧を行えます」(川上氏)

つまり、万一脅威が侵入しても最終的に被害を生じさせなければ、インシデントの対応としては実質的に成功といえるだろう。Endpoint Security 10のActive Responseは、インシデントの対応に要する時間の短縮と作業の効率化に大きく貢献するはずだ。

ここまで見てきたようにEndpoint Security 10は、以前からの脅威だけでなく未知の脅威にも、「脅威対策ライフサイクル」にもとづく連携と自動化のアプローチによって迅速かつ効率的な対応を実現する新世代のエンドポイントセキュリティである。企業や組織を取り巻く脅威は今後もめまぐるしい変化を遂げていく。セキュリティ対策全体を最適化していく上で、まずは“最後の砦”となるエンドポイントの対策から取り組むことをお勧めしたい。

※McAfee Endpoint securityはエンドポイントスイート製品に既に同梱されており、本記事で紹介した最新のエンドポイントセキュリティプラットフォームをすぐに活用することができます。製品購入のお問い合わせはこちら。

関連記事

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:マカフィー株式会社

アイティメディア営業企画/制作:ITmedia エンタープライズ編集部/掲載内容有効期限:2016年6月30日

エンドポイントに凝縮されたセキュリティ対策を阻む“3つの壁”

エンドポイントに凝縮されたセキュリティ対策を阻む“3つの壁” 「脅威対策ライフサイクル」に基づくEndpoint Security 10

「脅威対策ライフサイクル」に基づくEndpoint Security 10 インテル セキュリティ セールスエンジニアリング本部 フィールドSE部 シニアセールスシステムズエンジニアの川上貴史氏

インテル セキュリティ セールスエンジニアリング本部 フィールドSE部 シニアセールスシステムズエンジニアの川上貴史氏 Threat Intelligence Exchangeによる脅威情報を共有・活用する仕組み

Threat Intelligence Exchangeによる脅威情報を共有・活用する仕組み