第1回 中身を知れば怖くない? 標的型攻撃を解剖すると……:【新連載】現場エキスパートに学ぶ実践的サイバー攻撃対策塾(2/2 ページ)

ランサムウェアの場合はどうなるのか

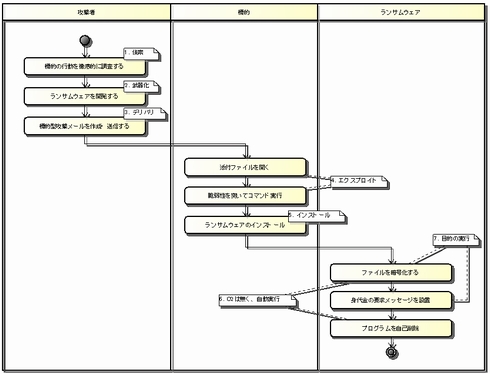

現在猛威をふるっているランサムウェアだが、サイバーキルチェーンに沿うならば、C2の代わりに「ファイルの暗号化」が実行されていると言える。しかも、目的の実行後にマルウェア本体を自己消去し、リバースエンジニアリングによる暗号鍵の解読を防ぐタイプなどもあり、今も多様化、巧妙化が続いている。

以下に、ランサムウェアの動きをアクティビティ図で示す。

C2が不要ということは、攻撃者による遠隔操作で必要な「不正な通信」も行われない。つまり、通信内容から攻撃を検知することは不可能であり、ここがランサムウェアの手強いところだ。ステップ3のデリバリによって深く攻撃が進んでしまうと、チェーンを断ち切ることが難しくなってしまう。

日本語の壁で守られる?

少し本題から外れるが、読者の皆さんは、「日本は標的型メール攻撃を受けづらい」という話を聞いたことがあるだろうか。「攻撃メールは海外発信のものが多く、日本は攻撃を受けづらい」とか、「文字化けや、中国語の漢字が使われているので見分けることが容易である」といった仮説である。

しかし、最初のユースケース図を思い出していただきたい。攻撃者とデリバリ担当者は、必ずしも同一人物である必要はない。標的型攻撃は組織犯罪として行われることが多く、標的が日本語を使う人なら、日本語に通じたデリバリ担当者を”新規採用”すれば、十分事足りてしまうのである。ナチュラルな日本語で書かれた攻撃メールの文面だけで見破ることは、まず不可能だろう。「日本は大丈夫」という考えは、幻想に過ぎないのだ。

勝ち目のある防衛戦を

攻撃者側は高度に組織化されていることが多い。一方、守る側となる情報セキュリティ担当者は、大企業でもないかぎり、せいぜい2〜3人、あるいは1人で全てを任されているという人もいるかもしれない。人数だけでいえば、多勢に無勢の状態である。しかし、防衛戦は必ずしも人数で勝敗が決まらない。

次回以降、費用がかからず、明日からすぐに取り組むことができる「超」実践的な防御施策を紹介していこう。

執筆者紹介:香取弘徳(かとり ひろのり)

NHN テコラス株式会社 データホテル事業本部SE部所属。専門はWebセキュリティ。攻撃者の目線でアプリケーションを分析し、Webアプリケーションファイアウォールの設定やセキュアコーディングを行ってきた経験を持つ。現在はフルマネージドホスティングや支援アプリケーションの開発を担当。“Secured Hosting”をテーマに、新プラットフォームの開発にも取り組んでいる。

関連記事

「APT」攻撃に備えるガイドが公開、検知ポイントも解説

「APT」攻撃に備えるガイドが公開、検知ポイントも解説

JPCERT/CCが高度なサイバー攻撃の脅威に企業が対応するガイドを公表した。従来は重要インフラ企業などに提供していたが、周知の必要性が高まったことで公表に踏み切った。 第3回 招かざるセキュリティの脅威、マシンデータから見つけるには

第3回 招かざるセキュリティの脅威、マシンデータから見つけるには

今回はさまざまなデータを取り込むことでSplunkがセキュリティ用途としてどのように活用できるのか、どのような知見が得られるかについて紹介します。 大手旅行会社を攻撃した“遠隔操作マルウェア”が危険な理由

大手旅行会社を攻撃した“遠隔操作マルウェア”が危険な理由

話題のマルウェア「PlugX」について、セキュリティベンダーのファイア・アイが解説。昨今は個人情報を狙う巧妙な標的型攻撃が増えており、それを100%防ぐ方法はないという。だからこそ、感染前提の対策が必要であると強調した。 ランサムウェア攻撃、企業被害は過去2年で6倍増に――実態報告

ランサムウェア攻撃、企業被害は過去2年で6倍増に――実態報告

データを暗号化するランサムウェアに攻撃された企業はほぼ6倍に増え、ホームユーザーの被害も5.37倍になった。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

人気記事ランキング

- 江崎グリコ、基幹システムの切り替え失敗によって出荷や業務が一時停止

- Microsoft DefenderとKaspersky EDRに“完全解決困難”な脆弱性 マルウェア検出機能を悪用

- 生成AIは2025年には“オワコン”か? 投資の先細りを後押しする「ある問題」

- 投資家たちがセキュリティ人材を“喉から手が出るほどほしい”ワケ

- Javaは他のプログラミング言語と比較してどのくらい危険なのか? Datadog調査

- ゼロトラストの最新トレンド5つをガートナーが発表

- 大田区役所、2023年に発生したシステム障害の全貌を報告 NECとの和解の経緯

- トレンドマイクロが推奨する、長期休暇前にすべきセキュリティ対策

- 「Copilot for Securityを使ってみた」 セキュリティ担当者が感じた4つのメリットと課題

- WordPressプラグイン「Forminator」にCVSS 9.8の脆弱性 急ぎ対処を