第25回 セキュリティ対策の必要性を経営層に分かってもらうには?:変わるWindows、変わる情シス(2/2 ページ)

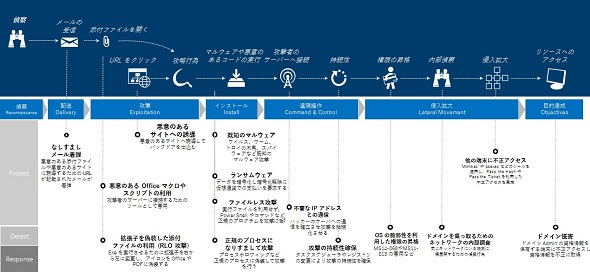

攻撃者視点で脅威の全体像を捉える「サイバーキルチェーン」

以下に挙げるのは、サイバーキルチェーンの一例ですが、攻撃者はまず内部の状態を偵察し、だまされやすいメールを考えてから配信を行います。その後、URLがクリックされるなどして、実行ファイルが起動されると、サーバに接続して遠隔操作を行うという流れです。

現在利用しているセキュリティ製品をこのフレームワークに照らし合わせることで「どの領域が甘いのか」「どこに投資を行うか」の判断をする助けになります。製品の過剰投資なども減らせるでしょう。また、攻撃されているいずれかの段階で脅威を断ち切るという多層防御の考え方を理解、設計するのにも役立ちます。

できるだけ、上位階層の対策で防御できることが望ましいものの、上位階層で防げないケースを想定し、下位の階層でも対策を施しておくことが大切です。1つの製品で検知に失敗しても、他の製品で検知するといった考え方が重要なのです。

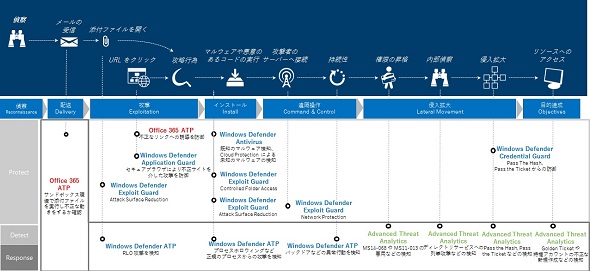

もちろん、日本マイクロソフトでも、このサイバーキルチェーンに対応して製品を展開しています。最後に、脅威の可視化というポイントに絞った形で「Windows Defender ATP」「Office 365 ATP」の機能を少しご紹介しようと思います。

Windows 10のエンドポイント機能を「Windows Defender ATP」で可視化

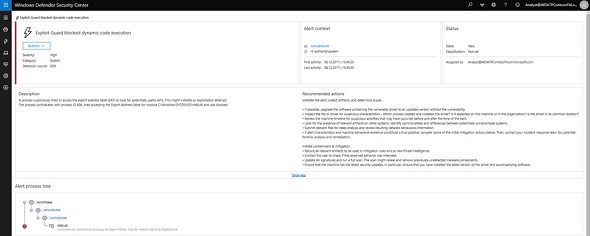

Windows Defender ATPでは、Windows 10の最新アップデート「Fall Creators Update」で新しく搭載された、侵入防止機能「Windows Defender Exploit Guard」で検知したログ情報を見ることができるほか、「Windows Defender ウイルス対策」でフルスキャンの命令なども行えます。

エンドポイントの機能を可視化できるツールを導入することで、上位階層で防御する製品の効果を証明できます。攻撃がどの程度行われているか、どの程度すり抜けられてしまうかといったデータを可視化し、経営層に訴えることで、予算の確保や部署の評価につながる可能性は十分にあります。

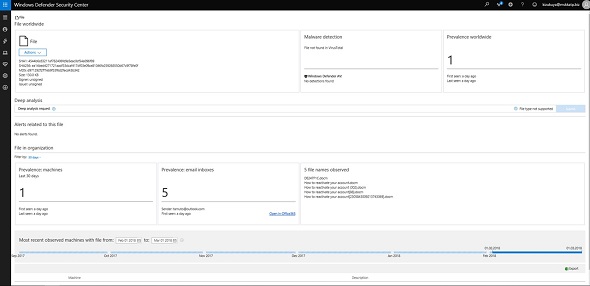

Office 365 ATPとWindows Defender ATPのダッシュボード連携

Office 365 ATPを導入している場合は、Windows Defender ATPと連携して、標的型攻撃のファイルが誰に届けられたのか、そしてそのユーザーが開封したのかといった情報をダッシュボードから確認できるようになります。物理的にメールを削除することもできるので、運用負荷は大きく減るでしょう。

セキュリティにおける可視化のスピードアップや多層防御には、製品の連携が非常に重要なポイントになります。マイクロソフト製品はあくまでその一例ですが、こういった観点で自社のセキュリティ体制を見直してみてはいかがでしょうか。

関連記事

「アンチウイルスソフトは死んだ」発言の真意は

「アンチウイルスソフトは死んだ」発言の真意は

「Firefox」の開発者が発した、「Windows 10ではPC向けのアンチウイルスソフトを買ってインストールするのは不要で、マイクロソフトが提供する無料のアンチウイルスサービスだけでいい」という言葉、果たして真実なのでしょうか。 Windows 10 Creators Updateで追加されるセキュリティ機能たち

Windows 10 Creators Updateで追加されるセキュリティ機能たち

2017年に入ってもWindows 10の進化は止まることを知らない。次期アップデートのWindows 10 Creators Updateでは3Dなどグラフィック関連が注目を集めるが、今回は企業ユーザー向けの機能に注目してみたい。 第13回 Windows 10なら「マルウェアに感染しても大丈夫」ってホント?

第13回 Windows 10なら「マルウェアに感染しても大丈夫」ってホント?

マイクロソフトの新OS「Windows 10」。もう使ったという人も、まだ試していないという人もいると思うが、あらためてそのポイントを“マイクロソフトの人”に解説してもらおう。今回はAnniversary Updateで追加された、企業向けセキュリティ機能「Windows Defender ATP」について。 第4回 「Windows 10」は情報漏えいをどう防ぐ?

第4回 「Windows 10」は情報漏えいをどう防ぐ?

マイクロソフトの新OS「Windows 10」。もう使ったという人も、まだ試していないという人もいると思うが、あらためてそのポイントを“マイクロソフトの人”に解説してもらおう。第4回はデータ流出やマルウェア感染といった「情報漏えい」を防ぐ新機能について。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

人気記事ランキング

- 江崎グリコ、基幹システムの切り替え失敗によって出荷や業務が一時停止

- Microsoft DefenderとKaspersky EDRに“完全解決困難”な脆弱性 マルウェア検出機能を悪用

- 生成AIは2025年には“オワコン”か? 投資の先細りを後押しする「ある問題」

- 「欧州 AI法」がついに成立 罰金「50億円超」を回避するためのポイントは?

- 「Copilot for Securityを使ってみた」 セキュリティ担当者が感じた4つのメリットと課題

- 日本企業は従業員を“信頼しすぎ”? 情報漏えいのリスクと現状をProofpointが調査

- トレンドマイクロが推奨する、長期休暇前にすべきセキュリティ対策

- AWSリソースを保護するための5つのベストプラクティス CrowdStrikeが指南

- VMwareが「ESXi無償版」の提供を終了 移行先の有力候補は?

- Javaは他のプログラミング言語と比較してどのくらい危険なのか? Datadog調査