マルウェアの遠隔操作にDNS悪用の新たな手口、ラックが注意喚起

通常はHTTP(S)通信が悪用されるが、大手企業を中心にDNSプロトコルを使う手口が新たに確認された。企業の管理が手薄になっている場合も多く、確認が急がれる。

セキュリティ企業のラックは2月1日、サイバー攻撃者がマルウェアの遠隔操作にDNSプロトコルを使う新たな手口が広がっているとして注意を呼び掛けた。企業では管理が手薄になっている場合が多いといい、同社は「至急確認してほしい」としている。

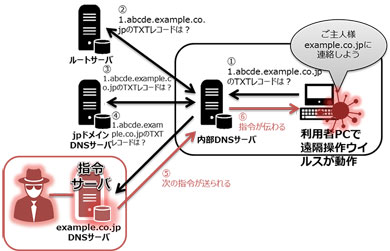

ラックによると、代表的なマルウェアの遠隔操作ではWeb閲覧のHTTP(S)プロトコルが使われ、マルウェアは攻撃者が設置するWebサーバに模したC&C(コマンド&コントロール)サーバに接続する。しかし、2015年後半から複数の大企業でDNSプロトコルを用いる「DNSトンネリング」と呼ばれる手口が使われるケースが相次いで見つかったという。

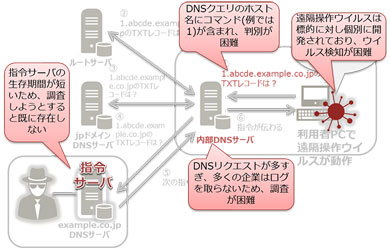

同社の調査では、何らかの方法で遠隔操作型マルウェアに感染した企業内のクライアントコンピュータから通常では考えられないDNSパケットが送信されているのを確認。DNSサーバへのクエリにドメイン名やサブドメイン名、ホスト名などが含まれるが、サブドメイン名は標的もしくは攻撃の作戦名と想定される内容だった。しかし、調査時点でDNSサーバは存在しておらず、実際にどのような通信が行われたのかは不明だとしている。

DNSプロトコルは、インターネット接続などの際にドメイン名からIPアドレスなどの情報を得て目的のコンピュータへ接続する際に利用されることから正常な通信とみなされ、企業や組織で制限することはほとんど無い。また、反応速度への影響を考慮してアクセスログなどを保存しているケースも少ないという。こうしたことから、セキュリティ対策製品での検知が非常に難しく、不審な通信を見つけても詳しい調査も困難になるという。

ラックでは対応策と以下の作業や確認を実施してほしいと呼び掛けている。

- 現在のDNSサーバへのアクセス状況を確認。内部DNSのアクセスログから、また、ネットワークパケットを収集して不正なリクエストを発見する

- 指令サーバとして稼働しているDNS通信(UDP/53、TCP/53)を拒否する

- DNSアクセスの制限し、プロキシサーバを活用する

- 不正なパケットを送出しているクライアントを特定する

- 遠隔操作ウイルスを隔離する

関連記事

サイバー攻撃の情報共有が四半期で8倍増、メール手口が巧妙化

サイバー攻撃の情報共有が四半期で8倍増、メール手口が巧妙化

IPAや業界グループがサイバー攻撃情報を共有する「J-CSIP」では2015年10月〜12月に700件以上の情報が提供され、同年7月〜9月期の88件から大幅に増加した。 日本企業を襲う標的型攻撃に新たな動き

日本企業を襲う標的型攻撃に新たな動き

国内の企業・組織を狙う標的型攻撃では巧妙な手口が使われ、現在も攻撃が続いているとセキュリティ各社が指摘している。 標的型攻撃は続いている――急ぐべき対応策は?

標的型攻撃は続いている――急ぐべき対応策は?

セキュリティ専門家による討論会で、日本年金機構に端を発した標的型攻撃での問題点や企業・組織で急がれる対策などが提起された。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.