つながる世界の「安全神話」 アクセス制御が“徹底できない”ワケ:ITの過去から紡ぐIoTセキュリティ(3/3 ページ)

例えば、2017年に猛威を振るったランサムウェア「WannaCry」は、やはり外部からアクセス可能な状態だったTCP/445を介し、脆弱性を悪用しました。

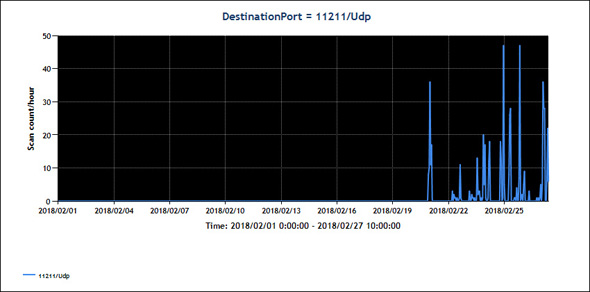

また18年2月末、JPCERTコーディネーションセンター(JPCERT/CC)は、「memcached」と呼ばれるソフトウェアに対するスキャンが増加していると注意を呼び掛けましたが、これは、インターネットからUDP/11211ポートでアクセスできる状態にあるmemcashdが「踏み台」となって、DDoS攻撃に悪用されたからです。

いずれも何となく「まさかこのサーバは外部からアクセスされないだろう」「デフォルトのままでもアクセスは制限されているだろう」という思い込みが元になったといえるでしょう。

このように、ITの世界でもIoTの世界でも「不要なポートは開けない」という鉄則は承知していても徹底し切れていないのが現状で、それにはさまざまな理由がありそうです。

まず設定画面がなかったり、あっても分かりにくい可能性があります。この部分は、メーカーに善処を期待したいところです。ちなみに家ならば窓の数は限られていますが、ポートは0から65535まであり、中には機器独自のサービスのために活用しているケースが多々あります。最近のIoTボットネットの中には、TCP/5358やTCP/37777といった、見慣れないポートをスキャンするものがありますが、それはこうした独自サービスを狙ったものです。人間では完全に管理していくのが難しいアクセス制御を、より分かりやすく実現する仕組みが必要でしょう。

また、ITでもIoTの世界でも、環境は常に変化します。ITの世界における「シャドーIT」のように、ユーザーや管理者の思いもつかないところで新しく機器やサービスが追加され、ネットワーク構成が変化することはままあります。一度設定したら安心、ではなく、変化する環境に合わせて、定期的に現在のセキュリティ設定を確認する必要もあるでしょう(それをユーザー側に求めるのは非現実的かもしれず、新たなサービスなどで補完するのも一案です)。

TCP/80やTCP/443番といった、誰もが利用し、サービスに不可欠なポートはなかなか止められないことも課題です。事実、最近のITの世界ではこれらを逆手に取り、このポートを介した不正アクセスが増えています。そうした場合には、認証やモニタリングを強化するといった他の手段が必要でしょう。

また、セキュリティ機器による検査が行えないよう、暗号化通信を行って検知を回避する動きもあります。IoT機器でも同じように、止めたくても止められないサービス、見たくても見えないサービスを悪用するケースが増えてくるかもしれません。残念ながらこのいたちごっこは、これからも続くと考えた方が良さそうです。

関連記事

史上最悪規模のDDoS攻撃 「Mirai」まん延、なぜ?

史上最悪規模のDDoS攻撃 「Mirai」まん延、なぜ?

インターネットの普及期から今までPCやITの世界で起こった、あるいは現在進行中のさまざまな事件から得られた教訓を、IoTの世界で生かせないか――そんな対策のヒントを探る連載がスタート。

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR