終息どころか「拡張」と「拡散」続くIoTマルウェア 警告相次ぐ(2/2 ページ)

感染原因についてはまだ不明ですが、デフォルト設定のままの認証情報を用いたか、あるいは既知の脆弱性が悪用された可能性が指摘されています。少なくともQNAP、Linksys、MikroTik、NETGEAR、TP-Linkの製品で感染が確認されており、Taolsによると、ウクライナを中心に54カ国で50万台に上る機器が感染したといいます。感染した機器はbotネットを形成し、攻撃者が操るC2サーバの指令に従う形です。

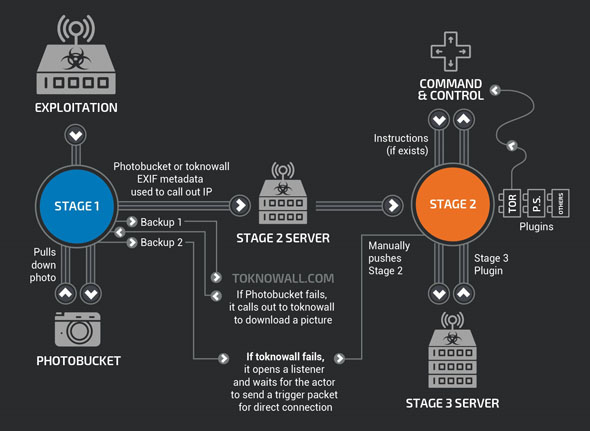

TalosやSymantecが分析結果を公開していますが、VPNFilterは「モジュール式」のマルウェアで、3つの段階を経て情報窃取を行います。

第1段階は、攻撃に必要なモジュールをC2サーバから継続的にダウンロードするための設定で、いわば「ダウンローダー」「バックドア」的な役割を果たすものといえるでしょう。第2段階で感染したマルウェアによって、デバイス管理情報などの窃取などが行われます。

そしてさらに別のモジュールをダウンロードしてくるのが第3段階で、通信内容を盗聴するスニファーやTor通信モジュールといった拡張機能が加わります。中には、IT機器だけでなく、制御システムを構成するPLC(Programmable Logic Controller)のコントロールに用いられる通信プロトコル「Modbus」を監視するコンポーネントが含まれているとの報告もあります。

もう1つ厄介なのは、再起動すれば第2段階のマルウェアまでは消去されるのですが、第1段階のマルウェアは再起動後も残っていることです。これまでのIoTデバイスをターゲットにしたマルウェアとは異なり、再起動だけでは根本的な再感染の防止が困難なのです。Talosをはじめとするセキュリティ企業は、機器を工場出荷状態にリセットして再起動し、ファームウェアを最新のバージョンにアップデートすることを推奨しています。

その危険性を鑑み、米FBIはC2サーバの停止措置(テイクダウン)を実施したと発表しています。

だからといって、これで事態は収束する、と考えるのは楽観的に過ぎるかもしれません。過去のITシステムへの攻撃では、モグラたたきのように、あるドメインが差し押さえられても異なるドメイン、異なるIPアドレスを用いて、botによる攻撃が継続したケースがあります。VPNFilterについても、「第一報」の波が収まった後も継続してウォッチしておく必要がありそうです。

Roaming Mantisのケースもそうですが、デフォルトパスワード設定の変更とファームウェアのアップデート、よほど必要がない限り外部からのアクセスを制限する、といった基本的な対策を徹底することが引き続き重要でしょう。

関連記事

知られざる「ダークウェブ」の世界 ネットの“裏”で何が起きている?

知られざる「ダークウェブ」の世界 ネットの“裏”で何が起きている?

ダークウェブでは実際に何が起きているのか。調査を行っている人物に解説してもらった。 相次ぐルーターへの攻撃、厄介なのは「気付きにくい」こと

相次ぐルーターへの攻撃、厄介なのは「気付きにくい」こと

3月中旬以降、インターネットに接続するルーターが不正アクセスを受けた事件が報じられています。この攻撃の厄介なところは、DNS情報の書き換えというユーザーには気付きにくい手法が用いられていることです。 史上最悪規模のDDoS攻撃 「Mirai」まん延、なぜ?

史上最悪規模のDDoS攻撃 「Mirai」まん延、なぜ?

インターネットの普及期から今までPCやITの世界で起こった、あるいは現在進行中のさまざまな事件から得られた教訓を、IoTの世界で生かせないか――そんな対策のヒントを探る連載がスタート。 つながる世界の「安全神話」 アクセス制御が“徹底できない”ワケ

つながる世界の「安全神話」 アクセス制御が“徹底できない”ワケ

「別に何か設定をしなくても、本来つながるべき適切な相手にのみつながる」――IoT機器が普及する一方、そんな“思い込み”を持っている人は少なくありません。不正アクセスの被害を軽減するには、適切なネットワークのアクセス制御が必要と分かっているのに徹底できない理由は。 監視カメラへの不正アクセスを機に考える、注意喚起のあるべき姿

監視カメラへの不正アクセスを機に考える、注意喚起のあるべき姿

4月下旬〜5月にかけて、複数の自治体で、河川監視などに利用している監視カメラが不正アクセスを受け、画面に「I'm Hacked. bye2」と表示される被害が相次ぎました。その原因は「パスワード」でした。

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR