クレーンを不正に遠隔操作、10年前より「攻撃しやすい」? 専門家が注意喚起(2/3 ページ)

マッジ氏の説明によると、他のIoT/OT機器と同様、いわゆる「リプレイ攻撃」(攻撃者が通信内容を傍受し、それを再送信することで機器を不正に操作する攻撃)が可能となっている他、プロトコルを解析して不正なコマンドを埋め込む「コマンドインジェクション」が、調査対象となった全ての機器で確認されました。

さらに、リプレイ攻撃とコマンドインジェクションを組み合わせ、ターゲットをDoS攻撃を受けたような状態に陥れる「E-Stopコマンドの悪用」も可能な他、一部のベンダーでは、送信機のクローニングを行ってペアリングを乗っ取る攻撃(悪意ある再ペアリング)も確認できたということです。

根本的な原因は、機器開発メーカーが実装したプロトコル設計に不備があったり、通信の暗号化やソフトウェアのリバースエンジニアリング対策が不十分だったりすることです。

加えて、昨今の技術革新によって、昔に比べ非常に安価に無線を介した攻撃が実施できるようになったことも、攻撃者には追い風になっているとマッジ氏は説明しました。

「10〜15年前ならば、無線経由の攻撃を行おうとしても専用のハードウェアが必要となり、高いコストが掛かった。だが、SDR(Software Defined Radio、ソフトウェア無線)や安価な無線通信用ドングルの登場によって状況が大きく変わり、攻撃を行うハードルがかなり下がっている。今回、いくつかのベンダーのクレーンを調査したが、いずれにも脆弱性が見つかった上、攻撃者にとってのコストは決して高くない」(マッジ氏)

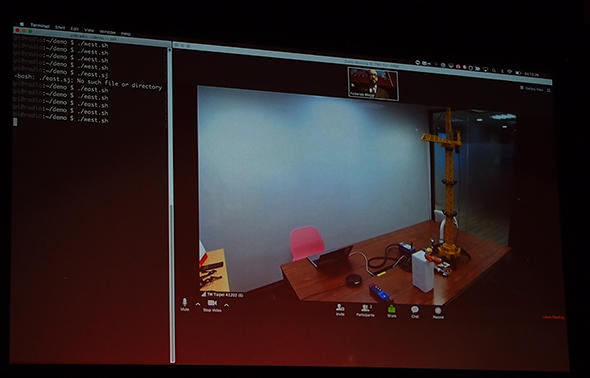

マッジ氏はさらに、手のひらに載るサイズの無線アンテナをターゲットの近くに置くことで、インターネットを介してコマンドを送り込み、クレーンをリモートから(持ち主の意図に沿わない形で)操作するデモンストレーションを紹介しました。

講演内のデモでは、同社の台湾オフィス内に置いたクレーンの模型が遠隔操作され、人をかたどった人形に吊り荷を当ててしまう様子を示しましたが、もし、事務所や工場の近くにこんなデバイスが持ち込まれてしまったら、あるいはドローンに搭載されて敷地内に侵入されたら……マッジ氏が示したシナリオが現実のものになることを考えるとちょっとぞっとします。

同氏はさらに第5の攻撃方法として、製造業の生産ラインで今もっとも懸念されているリスクにも触れました。もともとはつながっていなかったITとOTの世界が近づき、直接ネットワークでつながらないまでも、メンテナンス用のPCやUSBが持ち込まれるケースが増えていますが、「そのPCをきちんと保護していないと、攻撃者の侵入口になる恐れがある」(マッジ氏)。このリスクは産業用ロボットにせよ、クレーンにせよ同じことです。

IoT/OTのセキュリティ対策全般に共通する課題

リスクが分かったところで、では、どのようにすればこの問題を解決できるのでしょうか。

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR