主戦場はWebブラウザ 忍び寄る「見えないクライアントサイド攻撃」の実態:「見えないWeb攻撃」──情報漏えい対策の盲点(1/2 ページ)

Webブラウザの中で起きる情報漏えいのリスクは、クレジットカード情報のスキミング(盗み読み)だけではない。これまで国内外で検出された攻撃を分析すると、アンチウイルスソフトの検知を回避するなど、さまざまなパターンでWebブラウザの弱点を悪用しようとする「クライアントサイド攻撃」の脅威が浮き彫りになってきた。

Webサイト管理者のブラウザを標的にする手法は、攻撃の範囲を想定する上で見落としがちだ。管理者の目を盗み、情報を窃取する「見えないクライアントサイド攻撃」。今回はその実態や特徴、セキュリティ管理者が確認すべきことに焦点を当てる。

連載:「見えないWeb攻撃」──情報漏えい対策の盲点

コンテンツデリバリーネットワーク(CDN)サービスを基盤に、各種のクラウド型セキュリティサービスを手掛けるアカマイ・テクノロジーズでWebセキュリティの動向を追う中西一博氏が、非常に発見が難しくなっているWeb攻撃の実態と手口を暴き、その対策について解説する。

以前の連載:迷惑bot事件簿

歯止めの利かない情報漏えい

12月22日までに日本で公表された、ECサイトにおける21年のクレジットカード情報流出の被害件数は、手元の集計では71件だった。これは前年比で約1.7倍の数値だ。しかも被害の多くで、クレジットカードのセキュリティコードまでもが盗み取られている。

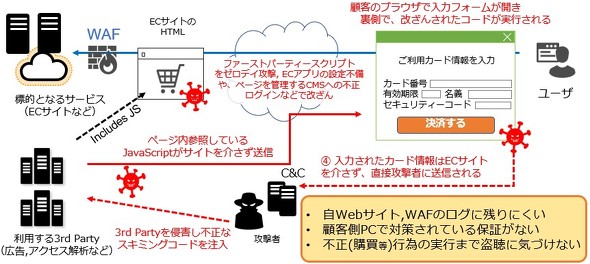

本連載で過去に説明した通り、こういったWebスキミング被害の多くで、Webサイトにアクセスしたブラウザ内で動作する悪性のJavaScriptによって情報が読み取られている。不正なスクリプトをブラウザに挿入する手口と対策上の課題についても下記の図解を参照してほしい。

カード情報だけじゃない 認証情報なども狙うクライアントサイド攻撃

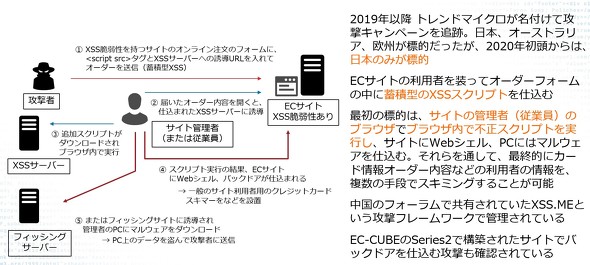

ECサイトを狙うクライアントサイド攻撃の目的は、サイト利用者のクレジットカード情報だけではない。サイト利用者のID、パスワードなどのユーザー認証情報やアクセス権限なども対象となる。その典型的な例が、日本のECサイトを狙う攻撃キャンペーン「Water Pamola」だ。

19年ごろにトレンドマイクロが名付けたこの攻撃は一見、顧客のカード情報を狙う攻撃に見える。しかし実際は、最初に顧客ではなく、ECサイトの管理者や従業員のWebブラウザに悪性のJavaScriptを読み込ませることで、サイトを自由に操れる権限を入手しようとする“多段攻撃”になっている。

攻撃者はまず、ECサイトの脆弱性を悪用し、サイト利用者になりすまして商品を注文する。そのとき、注文フォームのメモ欄などに簡単なスクリプトを忍ばせる。

サイトの管理者や従業員が注文内容をブラウザで開くと、仕込まれたスクリプトが動作。攻撃プログラム本体をブラウザに読み込ませ、管理者のアクセス権を利用してサイトにバックドアやリモート操作用のプログラムを設置する。これにより、サイト利用者の情報をクレジットカード情報に限らず盗めるようにする仕組みだ。

こういった手法で狙われやすいのは、サイト運営用のCMS(コンテンツ管理システム)など、サイトの更新が可能なアプリケーションだ。ECサイトだけでなく、企業の問い合わせフォームに入力される情報や、登録情報の確認画面に表示される情報もスクリプトで盗み取れる。

入力フォームを通して双方向に情報を交換する企業間取引用のサイトも、一般顧客向けサービスに比べて警戒が薄いケースが多いので、注意が必要だろう。いまや、窃取した従業員や取引先の個人情報は、サプライチェーン攻撃に用いるためブラックマーケットで取引される商品となっており、攻撃者からしても狙う価値がある。

従業員や取引先の情報には、クレジットカードのようにカード会社が漏えいを見つけて警告してくれるような仕組みが存在しない。サイト側が目を凝らして対策を講じないと、何が起きているか分からないまま情報が漏れ続けている可能性もある。

関連記事

スマホアプリの“目立たぬ弱点” 分かっていても対策が難しいワケ

スマホアプリの“目立たぬ弱点” 分かっていても対策が難しいワケ

スマホアプリなどの隠れた弱点となっているAPIを狙う攻撃の現状と対策上の課題について、アカマイ・テクノロジーズでWebセキュリティを追う中西一博氏が解説する。 「普通の企業サイト」がいま攻撃に晒されているワケ ”見て見ぬふり”のわずかなスキに忍び寄る影

「普通の企業サイト」がいま攻撃に晒されているワケ ”見て見ぬふり”のわずかなスキに忍び寄る影

Webサーバやサービスの脆弱性を狙った、SQLインジェクションなどの一般的なWebアプリケーション攻撃は相変わらず猛威を振るっている。そしてこの背景には、闇市場で最近流通している「ある品目」が関係していそうなことが見えてきた。 ウイルスには“ワクチン注射” 記録に残らない「Webスキミング攻撃」の可視化と対策の最前線

ウイルスには“ワクチン注射” 記録に残らない「Webスキミング攻撃」の可視化と対策の最前線

“見えないWeb攻撃”の一つである「Webスキミング」にどう対抗すればいいのか。CDNサービスを手掛けるアカマイ・テクノロジーズの中西一博氏が対策方法の最前線を解説する。 相次ぐ漏えい事件、本格的に狙われ出したSaaSベンダー 見過ごされてきた“死角”への対策は

相次ぐ漏えい事件、本格的に狙われ出したSaaSベンダー 見過ごされてきた“死角”への対策は

クラウド化の波やコロナ禍の影響により、Webベースの業務アプリケーションが普及したため、悪意を持った第三者にとっては攻撃しやすい状況にある。今回は、最近漏えい事件が相次いでいる「業務アプリ」に焦点を当て、Webセキュリティを解説する。 不正送金問題で暗躍する「不正ログインbot」 大量にアクセスされても“見えない”理由

不正送金問題で暗躍する「不正ログインbot」 大量にアクセスされても“見えない”理由

ドコモ口座やゆうちょ銀行などを巻き込んだ不正送金事件。事件の手口には未だ謎が残っており、単純な話では終わらなさそうだ。今回は「見えない不正ログイン」という観点から、こうした犯行の手法や、事件を取り巻く背景を改めて考察してみたい。

Copyright © ITmedia, Inc. All Rights Reserved.

Special

PR