Level1:ウイルスの知識で武装:特集「いま、ウイルス対策を再考する」(2/2 ページ)

既に語り尽くされた感のあるウイルス。しかし、いまだに甚大な被害をもたらしているのも、またウイルスだ。ウイルス対策を再考するためにも、それにまつわる正確な知識は欠かせない。今だからこそウイルスに関する知識をしっかり確認しておこう。

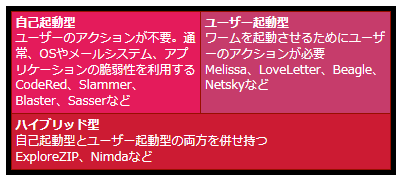

起動方法によっても分類することが可能だ(図4)。運搬方法とは、電子メール、チャット、インターネット、ファイル共有――などさまざまである。また、起動方法によっても分類することが可能だ。起動方法では「自己起動型」「ユーザー起動型」、そして、両方の機能を併せ持つ「ハイブリッド型」に大別できる。

自己起動型とは、すべてを自動で行うもので、感染対象となるコンピュータを検索するのもワーム自身なら、自身をコピーした後、起動するのもワーム自らが行う。つまり、人間のアクションが一切必要ない。

ユーザー起動型は、メール感染型のように、人間が電子メールに添付されたファイルを開いて感染するものだ。現在の主流はメールで感染を広げるこのユーザー起動型なので、不審な添付ファイルを安易に開かないといった対策も有効である。もっとも、セキュリティホールを悪用し、添付ファイルをあえて開かなくても、メールソフトでメールをプレビューしたり、メールの本文を読もうとしたりするだけで感染してしまうものもあるので注意が必要だ。メール感染型のすべてがユーザー起動型ではない。“半”自己起動型のようなものもあるのだ。

ワームの中には、ファイルを一切作らないものも存在する。ファイルレス型あるいはメモリインジェクション型と呼ばれるものである。このタイプのワームは、感染したコンピュータのメモリとネットワーク上にしか存在しない。ファイルレス型の怖いところは、現在のウイルス対策ソフトでは検出できないことである。通常、ファイルレス型はセキュリティホールを悪用し、感染を広げる。代表例としては「Code Red」や「Slammer」である。

人をだまして悪さを働くトロイの木馬

トロイの木馬は非常に範囲が広い。ウイルスとワームに分類されないマリシャスコードはトロイの木馬に分類されるといっても良い。トロイの木馬という名称は、もともとはホメロスの叙事詩「イリアス」に由来するらしい。ユーザーが便利だと感じる機能を持ったプログラムを装って手元に届き、実行すると、ユーザーが期待しているものとは全く違い、ユーザーのコンピュータ環境に損害を与える動きをするものをトロイの木馬と呼んでいる。

ウイルスのようにほかのプログラムを改変して自分自身を埋め込むわけでもなく、ワームのようにネットワークを通じて他のコンピュータに複製を作るわけでもない。肝は、いかにユーザーをだましてそれを実行させるかということである。そのため、メールに添付されて配布されることもある。例えば、新種ウイルスを駆除するためのワクチンを配布しているといった具合である。差出人は偽装され、メールの本文はもっともらしいことが書かれ、添付ファイル名はアンチウイルスベンダーがホームページで公開しているファイル名にそっくりである。うっかり開いてしまうのも無理はない。Citibank Accountingからのメールとして届く「Trojan.Download.Berbew」は典型的な例だ。トロイの木馬は、その発病症状により分類することもできる。バックドア型、パスワード詐取型などがそれだ。

広義のウイルスにはそのほかの種類も

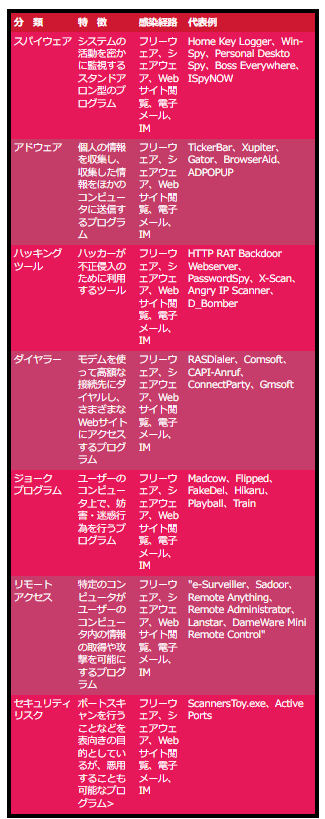

ウイルスやワーム、トロイの木馬以外にもマリシャスコードは存在する。例えば、スパイウェア、アドウェア、ハッキングツールといった類だ。それぞれ簡単に説明しておく(表1)。

スパイウェア:システムの活動を密かに監視するスタンドアロン型のプログラム。このプログラムは、パスワードを含めユーザーのコンピュータ内のさまざまな秘匿情報を発見し、その情報をほかのコンピュータに送信する。スパイウェアは、アドウェア同様Webサイト(主にシェアウェア、フリーウェアを提供するWebサイト)、電子メール、インスタントメッセンジャー(IM)からダウンロードされる。スパイウェアにリンクされているソフトウェアプログラムの使用許諾契約に同意することによって、知らない間にダウンロードしていることがある。

アドウェア:ユーザーに気付かれることなく、個人の情報を収集し、収集した情報をほかのコンピュータ(アドウェアの作成元)にインターネットを通じて送信するプログラム。一般的に、このプログラムは広告目的で使用され、多くの場合Webブラウザの使用方法や使用習慣についての情報を追跡・記録する。スパイウェア同様、Webサイト(主にシェアウェア/フリーウェアを提供するWebサイト)、電子メール、およびIMからダウンロードされる。アドウェアにリンクされているソフトウェアプログラムの使用許諾契約に同意することによって、知らない間にダウンロードの引き金をひいていることがある。

ハッキングツール:ハッカーによって使用される不正侵入ツール。ハッキングツールの一例として、キーロガーが挙げられる。これは、ユーザーのキー操作を追跡・記録し、記録した情報をハッカーに送信することができるプログラムである。

ダイヤラー:モデムを使って高額な接続先にダイヤルし、さまざまなWebサイトにアクセスするプログラム。アクセスするWebサイトの大半はアダルトサイトである。

ジョークプログラム:ユーザーのコンピュータ上で、妨害・迷惑行為を行うプログラム。

リモートアクセス:特定のコンピュータが、インターネットを通じて、ユーザーのコンピュータ内の情報を取得したり、攻撃したりするのを可能にするプログラム。リモートアクセスプログラムが商用のソフトウェアであっても、ウイルススキャン中に検出されることがある。

セキュリティリスク:ポートスキャンを行うことなどを表向きの目的としているが、悪用することも可能なプログラム。ウイルス、ワーム、トロイの木馬に分類することが難しい。ワームの一部として、コンピュータ上に意図的にインストールされることがある。

今回は一般的にウイルスと言われるマリシャスコードの種類を見てきた。ウイルスにも多くの種類があることが分かったと思う。現在のアンチウイルスソフトはこれら多くのマリシャスコードを検出できるようになっている。「いま、ウイルス対策を再考する」の続きの中で、ウイルスとそれに対抗するアンチウイルスソフトの仕組みを解説していく。

Copyright © ITmedia, Inc. All Rights Reserved.