敵を知る――最新のフィッシング詐欺の手口とは:企業責任としてのフィッシング対策(2/4 ページ)

この記事では、企業がフィッシング対策に取り組む前提として、実際にフィッシング詐欺に使われたメールやWebサイトの画像を用いて手口を説明していく。

さらに、フィルタリングを回避する目的と思われるが、フィッシングサイトのURLにロングIPアドレスや16進数表記を使うケースが増えてきている(*1)。

通常、IPアドレスの表記には、「68.98.206.34」といった具合に10進数をドットで区切る方法が用いられる。フィッシャーはそれを「415561878」や「0x18.0xe3.0x7d.0x36」「0x52c3e7e2」といった表記にすることで、対策をすり抜けようとしている。

というのも、ドメイン名ではなくIPアドレスを含むURL表記を用いているサイトは、フィッシングサイトである可能性が高い。そこで、スパムフィルタやフィッシング対策ツールバーの中には、メール中にIPアドレスを用いたリンクが含まれていたり、あるいはIPアドレス表記のWebサイトにアクセスしようすると、警告してくれるものがある。しかしこうした対策ツールの多くは、通常使用されるドット区切りの10進数表記にしか対応していない。このため、ロングIPアドレスなどを使用したフィッシング詐欺は見落とされてしまう。

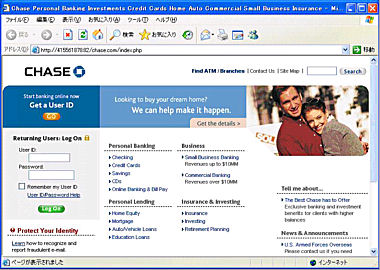

画面5●ロングIPアドレスを使用したChase Bankのフィッシングサイト。「192.168.0.1」のようにドット区切りの10進数表記ではなく、「415561878」という1つの数字になっている。

*** 一部省略されたコンテンツがあります。PC版でご覧ください。 ***

Webブラウザの表示をごまかす

フィッシング対策の1つとして、Webブラウザのアドレスバーに表示されるURLを目視で確認することが有効だ。しかし場合によっては、フィッシャーがアドレスバーを偽装する可能性もある。

アドレスバーの偽装方法は主に2通りある。1つは、ブラウザのセキュリティホールを利用したもの。もう1つは、JavaScriptなどを使って偽装する方法だ。アドレスバーの偽装を可能にするセキュリティホールは複数発見されているが、それらを悪用したフィッシングは、数年前は存在したが最近ではほとんど発見されていない。そこでここでは、JavaScriptなどを使ったアドレスバー偽装の手口を紹介する。

今でも多くのフィッシング詐欺で利用されているのは、本物のアドレスバーの上にポップアップウィンドウを表示するというものだ。ただし、Windows XP Service Pack 2(SP2)を使用しているユーザーならば、すぐに偽装を見破ることができるだろう。

SP2では、このようなクロムレスポップアップウィンドウを領域外に表示しようとしても、強制的に座標変換が行われ、表示領域内に表示される。これにより、ポップアップウィンドウは画面5のようにアドレスバーの真上ではなく、アドレスバーの下に表示される。アドレスバー周辺を注意深くチェックしていれば気付くはずだ。

ただし、Webブラウザ(Internet Explorer)のセキュリティレベルを「中低」以下にしたり、セキュリティの設定を変更し「サイズや位置の制限なしにスクリプトでウィンドウを開くことを許可する」を「有効にする」にしてしまうと、XP SP1のときと同様、アドレスバー表示を上書きできてしまうので注意が必要だ。

中には、アクセスするとWebブラウザのセキュリティレベル設定を変更し、「中」以下に変えようとする悪質なWebサイトも存在する。また、技術的な手法を用いずとも、ソーシャルエンジニアリング的な手法を使い、もっともらしい理由を付けてより低いセキュリティレベルに設定するよう促す手口も考えられるため、注意が必要だ。

*** 一部省略されたコンテンツがあります。PC版でご覧ください。 ***

Copyright © ITmedia, Inc. All Rights Reserved.