Webサイト改ざん攻撃の舞台裏、再び活発化の動きも(2/2 ページ)

世界的に猛威を振ったSQLインジェクション攻撃が、再び活発化の動きを見せている。「2007年からこの予兆があった」とラックは分析する。

攻撃再開のきざし

3月24日夜から再びSQLインジェクションが増加し、同社顧客の約20社のネットワークが攻撃にあったという。JSOCの検知数は、現在もなお高い水準にあるという。

3月19日には、その前兆としてwww.2117966.netのIPアドレスが「60.172.219.4」に変更されて再開した。3月21日には「fuckjp.js」へアクセスできる状態になった。だが、3月11日からの攻撃とは異なり、アクセスするごとに同ファイルへの経路が変化するという。3月24日には「fuckjp0.js」のファイルアクセスの可能になった。

これら一連の攻撃で実際に改ざんの被害を受けたWebサイトの数は不明ながら、「不正ファイル名で検索すると攻撃された痕跡のあるサイト数の一端が分かるが、実態把握はできない」と川口氏は話す(編注:本記事執筆時点では数千件のWebサイトがヒットしますが、この攻撃を話題にしたブログやニュース記事などが多分に含まれるため、実態数は確認できません)。

アプリの脆弱性を悪用、最新版に更新を

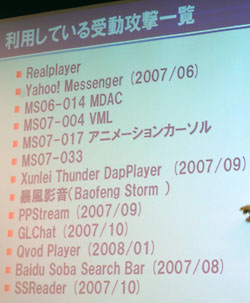

一般の利用者が改ざんされたサイトを閲覧した場合、さらに閲覧者のPCにインストールされているアプリケーションの脆弱性を利用して、さらに多くのマルウェアに感染させようとする。

特に利用されるのがRealPlayerやMicrosoft製品の脆弱性で、「世界中で利用されているアプリケーションを狙うことで、感染PCを一気に広げるのが狙い」と川口氏。攻撃対象となるWebサイトは、Microsoft Internet Information Server(IIS)やSQL Serverを利用しているものが多く、特別な知識を持たなくてもIISやSQL Serverを攻撃できるツール製品が闇市場で売買されている可能性がある。将来的にApacheやMySQLなどのオープンソースを利用しているWebサイトが対象になる可能性も指摘する。

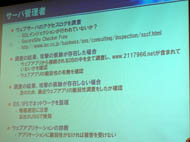

ラックはSQLインジェクション攻撃の対策として、サーバ管理者にWebサーバやデータベースサーバなどのアクセスログを調査して「www.2117966.net」の痕跡の有無を確認し、脆弱性を解消するよう勧めている。

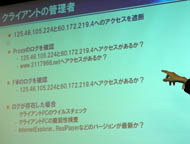

また、企業のネットワーク管理者などに対しては、「125.46.105.224」「60.172.219.4」へのアクセスを遮断するとともに、社内PCやファイアフォールのログでこのIPアドレスへのアクセスがあったかどうかを確認するように呼びかけている。一般利用者には、OSやアプリケーション、アンチウイルスソフトなどを最新の状態に保ち、場合によってはWebブラウザのJavaScriptを無効にするソフトウェアの利用も勧めている。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

Webサイトの脆弱性は平均7件

Webサイトの脆弱性は平均7件

WhiteHat Securityの報告書によれば、保険業やIT業界のWebサイトに深刻な脆弱性が多いという。 日米で急増のWebサイト改ざん攻撃、引き続き注意を

日米で急増のWebサイト改ざん攻撃、引き続き注意を

日米でSQLインジェクション攻撃が急増している問題で、JPCERT/CCはマルウェアの感染リスクは減少したが、引き続きの警戒を呼びかける。- 米国でWebサイト改ざん攻撃が多発、2万ページ以上が被害に

- トレンドマイクロのウイルス情報ページが改ざん 閲覧者にウイルス感染のおそれ

- 日本のサイトを狙ったSQLインジェクション攻撃が急増