2016年のセキュリティトレンドと脅威を占う(1/2 ページ)

2015年は標的型攻撃による情報漏えい被害やマルウェアの凶悪化など、セキュリティの脅威が猛威を振るう1年だった。2016年もこうした動きは続くのだろうか――。

姿が見えない“幽霊マルウェア”の台頭

高度化するマルウェアの特徴の1つに挙げられているのが、セキュリティ機器による検知を回避したり、セキュリティ研究者によって解析や分析されたりしないようにするための“隠ぺい”だ。Fortinetでは2016年に、より高度な隠ぺいを行う「Ghostware」(幽霊マルウェア)の台頭を予想している。

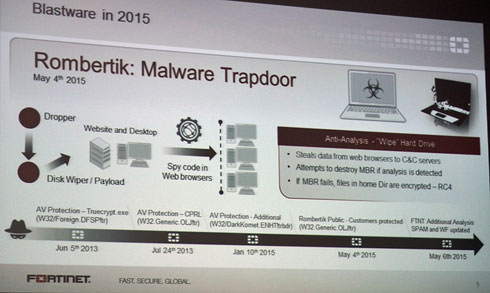

グローバルセキュリティストラテジストのディレク・マンキー氏は、2015年にみられた特徴的なマルウェアに「Blastware」(破壊型マルウェア)を挙げる。

Blastwareはコンピュータをハードウェアレベルに近い領域を破壊して自身の痕跡を消し去り、解析や分析を非常に難しくさせるのが特徴だ。その存在が大きく知られるようになったのは、2013年の韓国の金融機関やメディア企業を標的にしたサイバー攻撃で、この際にはマルウェアがHDDのMBR(マスターブートレコード)領域を上書きして大量のコンピュータを起動不能にさせ、大規模なシステムダウンを発生させた。

また、2015年に同社が発見した「Rombertik」は、Webブラウザなどからユーザーの機密情報を盗み出し、解析作業が行われようとしていることを検知すると、MBRの消去を試みるという。ただしBlastwareがシステムを破壊すれば、解析や分析が困難になるものの、コンピュータがBlastwareに感染したという事実はむしろ明らかになりやすい。

マンキー氏によれば、「Ghostware」はBlastwareのようなシステムを破壊する活動はせず、非常に高度な検知回避のテクニックを駆使して長期的な潜伏活動を行うという。

「新たなマルウェアはまるで『二重人格』のように振る舞うだろう。例えば、サンドボックスの解析環境の中では従業員による正しいプロセスに見せかけて検知を逃れ、その裏側では悪質なプロセスを走らせる。セキュリティシステムによる検知を回避するテクニックはこれからも高度になっていくだろう」(マンキー氏)

制御システムやIoTへの攻撃も

一方、国内で予想されるセキュリティの脅威では工場やプラントの制御系システムや、IoT(モノのインターネット)機器を狙った攻撃の大規模化が予想されるという。

フォーティネットジャパン セキュリティストラテジストの寺下健一氏によれば、同社では2015年3月から5月にかけて制御系システムで利用されるPLC(プログラマブルロジックコントローラ)の脆弱性を狙う攻撃を多数観測。特に5月は、3月に比べて約17倍の規模の攻撃が観測された。

同年7月には、国内のメーカーの制御系システムを標的にした攻撃も数多く観測している。この攻撃は、イタリアのHacking Teamに対するサイバー攻撃で明るみなった脆弱性が狙われ、同社が検知した攻撃の半数近くが国内で検知されたものだった。

制御系システムは閉鎖的な環境で運用されることから、長年にわたって外部からのサイバー攻撃に遭うリスクは低いと考えられてきた。

しかし、現在では情報系システムとネットワーク接続している制御系システムは多く、情報系システムからマルウェアなどの脅威が侵入する可能性が高まっていると言われる。仮に情報系システムのネットワークから分離されていても、システムの保守で使われるUSBメモリなどにマルウェアが混入(作業者のPCがマルウェアに感染しており、USBメモリに感染が広がる可能性)、そのUSBメモリを制御系システムに接続してしまうことで感染が広がり、制御系システムで誤動作などを問題が起きかねないという。

Copyright © ITmedia, Inc. All Rights Reserved.