コインチェックはどうやってゼロトラストを実現したか アーキテクチャを完全解剖:Digital Leaders Summit イベントレポート(2/2 ページ)

一時期バズワードとなった「ゼロトラスト」。この重要性を分かってはいてもなかなか実現できていない企業が多いのも事実だ。コインチェックが自社のゼロトラストアーキテクチャ構築の変遷と取り組みに向けた具体的なステップを示した。

ゼロトラストアーキテクチャ導入で得られた4つの効果

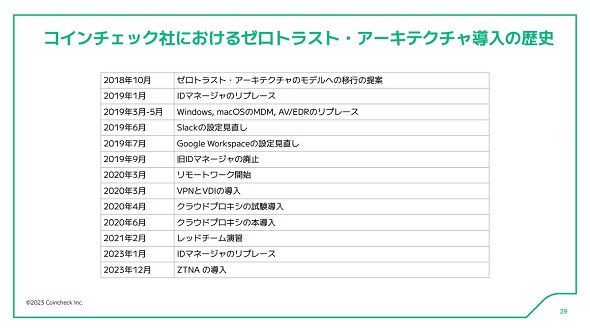

コインチェックのゼロトラストアーキテクチャ導入の変遷は以下の通りだ。

同社は2018年にゼロトラストアーキテクチャへの移行をはじめ、2019年までにIDマネジャーやMDM、アンチウイルスソフト/EDRなどをリプレースし、2020年3月からのテレワーク開始後にVPNとVDIの利用を開始した。2020年6月からクラウドプロキシを本格的に導入し、2023年に新しいIDマネジャーに切り替え、ZTNAを導入した。

喜屋武氏は「当初、ゼロトラストアーキテクチャについては聞いたことがあるが正直よく分からないという状態だった。コロナ禍でのビジネス状況を見ながら、セキュリティ部とシステム部が連携して、MDMをはじめとしたツールを段階的に整備してきた」と振り返る。

河石氏は「2018年当時は前例も少なく説明もうまくできない状況でした。どこからはじめるかと考えたときに、守りたい情報がどこにあるかという観点から、SaaSへの入り口を管理することを決め、まずIDマネジャーのリプレースから取り組み始めました」と話す。

コインチェックはこのように長いスパンでゼロトラストアーキテクチャの導入を進めてきた。これによって4つの効果を得られたという。

1つ目は「SaaSにある重要情報を保護する」という目的に対して、実効性のある対策が取れた点だ。河石氏は「2021年からレッドチーム演習を実施しているが、攻撃をいち早く検知したり、侵入されてしまったときにユーザーの挙動を見て隔離できたりと、成果を確認している」と話す。

2つ目は端末の隔離やアカウントの停止が一括で遠隔で実施できるようなったことだ。

「ゼロトラストアーキテクチャというより、要素技術としてEDRやMDMを導入した効果ですが、これまで個別にアカウントを一つ一つ停止していたシーンでも、一括で実施でき、対応が後手になることを防げるようになりました」(喜屋武氏)

3つ目はテレワークを実施時にもアクセスコントロールが可能になったことだ。社外からのアクセスであっても情報資産の機密性や重要性に応じてアクセスコントロールを実施できるようになった。

4つ目は個人所有の端末へのガバナンスだ。個人所有の端末から会社の情報資産へのアクセスを防げるようになった。

こうした成果を上げた一方で、課題もある。現時点では、利用している全てのSaaSでSSOを実現できているわけではない。契約プランのグレードアップが必要なサービスも多く、完璧を目指すと諦めなければならないことが出てくるという。

この他、OS、ソフトウェアのアップデートの自動化や、再インストールしても正常化しないエージェントやデバイスへの対応、通信の復号によるソフトウェアへの悪影響なども課題となっている。

喜屋武氏は最後に「コインチェックは金融業ということもあり、セキュリティを重要視して投資を継続しているが、全ての理想を追うと予算が必要になり、人手も工数も増えていく。その都度完璧に対応することは難しいため、そのときにできることを取り組んでいくのが重要だ」と講演を締めくくった。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

「お題目」ではない中小企業に本当に必要なセキュリティ対策とは?

「お題目」ではない中小企業に本当に必要なセキュリティ対策とは?

予算やリソース、スキルに余裕がない中小企業にとってセキュリティ対策を講じるのは簡単な話ではない。神戸大学名誉教授の森井昌克氏が実情を鑑みて「お題目」ではない中小企業に本当に必要なセキュリティ対策を解説した。 Windowsのセキュリティパッチを全て巻き戻すゼロデイ脆弱性が見つかる

Windowsのセキュリティパッチを全て巻き戻すゼロデイ脆弱性が見つかる

SafeBreachはWindowsに複数のゼロデイ脆弱性を発見したと発表した。これらの脆弱性は「Windows Downdate」と呼ばれ、悪用されると修正パッチがロールバックされる恐れがある。 半田病院を襲ったランサムウェア被害 当時者が語る「生々しい被害実態」と「教訓」

半田病院を襲ったランサムウェア被害 当時者が語る「生々しい被害実態」と「教訓」

2021年10月、徳島県つるぎ町立半田病院の電子カルテシステムが停止し、プリンタからは犯行声明が印刷された。のちに世間を大きく注目されることになるランサムウェア被害から同院はどう復旧したのか。生々しい実態を当事者が語った。 ソニーミュージックグループはセキュリティ素人ばかりの組織で、なぜ内製にこだわったか?

ソニーミュージックグループはセキュリティ素人ばかりの組織で、なぜ内製にこだわったか?

ソニーミュージックグループは「人なし」「金なし」「時間なし」の状態からインシデント被害を乗り越えてどのようにセキュリティ組織を構築したのか。本稿はその事例を紹介する。