今のゼロトラストにはバックアップ戦略が足りない 考え方をアップデートしよう

ゼロトラストセキュリティの構築は企業の喫緊の課題となっています。本稿はゼロトラストにおける5つの原則にデータバックアップやリカバリーシステムをどのように組み込めばいいかを解説します。

この記事について

本稿はVeeam Softwareでエンタープライズ戦略シニアディレクターを務めるリック・バノーバー氏が、データのバックアップやリカバリーシステムを保護するために、ゼロトラストの5つの原則をどのように進化させるべきなのかについて紹介します。

「ゼロトラスト」という言葉は、30年以上前にスコットランドのコンピュータサイエンスを専門とする教授が生み出して以来ずっと、重要性の高い情報資産を保護するためのITの主要モデルとして存在し続けています。このモデルでは、何かのシステムにアクセスするときにユーザー一人一人が自分の認証情報をシステムに都度証明し、自らが不正を働く人物ではないことを示す必要があります。

今のゼロトラストにはバックアップ戦略が足りない うまく組み込む秘訣

ゼロトラストの概念自体は新しいものではありませんが、ゼロトラストの構築方法については進化し続けています。しかし、何十年もの間、多くのゼロトラストのフレームワークは、データのバックアップとリカバリーシステムの保護を対象としてきませんでした。

今までは、悪意ある行為者がシステムに侵入して、システム全体への攻撃を仕掛ける前に、社内外との境界に防御策を集中させるべきだという考え方でした。今日、ランサムウェア攻撃がより活発になり、データの資産価値が急上昇するにつれて、組織はゼロトラストモデルの原則をデータとバックアップそのものに拡張することに注目が集まっています。

戦略を見直すには、今が最適なタイミングです。Veeam Softwareが発表した1200人のIT専門家を対象とした調査「Ransomware Trends 2023 Report」によると、過去1年間にランサムウェア攻撃を受けた組織は85%に上り、前年と比較して攻撃総数が12%増加したことが明らかになりました。これらの組織の半数近く(45%)の本番データが攻撃による影響を受け、財務および業務継続が危険にさらされました。

同調査によると、ランサムウェア攻撃の93%は、攻撃者が最もダメージを与えられると考えるバックアップシステムやデータを直接ターゲットにしていました。これらの攻撃を受けた被害者の4分の3は、バックアップを失い、39%はバックアップリポジトリ(バックアップの保管倉庫)全体を完全に失いました。つまり、攻撃者はバックアップデータを狙っているのです。

バックアップを保護する最も効果的な方法は、ゼロトラストの原則を適用することです。サイバーセキュリティシステムにゼロトラストポリシーを適用し、侵入者を寄せ付けないことは重要ですが、同調査の数字は、侵入者が侵入に成功する可能性が高いことを示しており、バックアップデータの保護が最優先事項であることを示しています。

ゼロトラストの5つの柱にバックアップとリカバリーを組み込もう

ゼロトラストは、“サイバー攻撃に勝利する特効薬”だという考え方を変える必要があります。ゼロトラストは製品ではなく考え方であり、深刻化する脅威のレベルに対応できない固定的な原則ということでもありません。

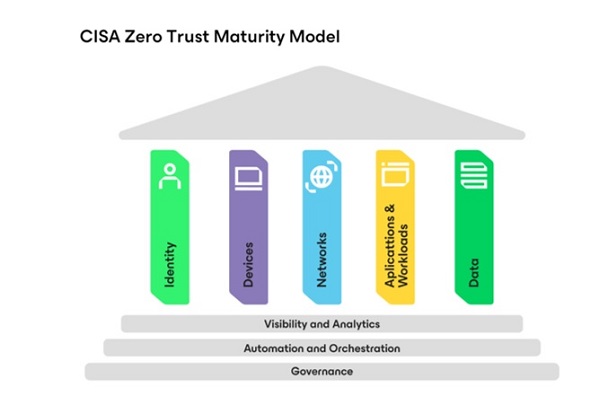

米国土安全保障省サイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA)は数年前に、ゼロトラスト成熟度モデルを考案し、データが組織のビジネス戦略の基盤となっている現代のセキュリティ戦略を定義しました。

このモデルには、「アイデンティティー」「デバイス」「ネットワーク(または環境)」「アプリケーション(またはワークロード)」「データ」という5つの柱で評価されます。しかしここには“データのバックアップ”は含まれていません。

上記の概念をさらにアップデートしたものが、「ゼロトラスト・データ・レジリエンス(ZDTR)成熟度モデル」です。これはCISAの構造である5つの柱にバックアップとリカバリーシステムを追加したものです。

ZDTRモデルはゼロトラスト成熟度モデルの標準アーキテクチャと新しい一連の機能とともに、5つの中核となる原則を採用します。ここでは、5つの原則のそれぞれがデータバックアップやリカバリーシステムにどのように適用されるかを説明します。

- 必要最小限のアクセス権: バックアップ管理システムと同様に、バックアップストレージシステムもネットワークから隔離させ、権限のないユーザーが侵入できないようにします。これによって、ネットワークに不正アクセスしたり、脆弱(ぜいじゃく)性を悪用したりすることによって、悪意ある行為者が重要なバックアップのコピーにアクセスすることを防ぎます

- 不変性: 不変のバックアップとはデータの書き換えが不可能だという状態です。攻撃者がバックアップシステムを支配した場合でも、特定のデータセットを変更または削除できないようにすることで、データの改ざんや破壊を防ぎます。不変性は、ストレージメディアの物理的特性、またはハードウェア、ファームウェア、ソフトウェア層に組み込まれた技術を通して適用されます

- システムのレジリエンス: バックアップ機能はデータそのものにとどまりません。データのバックアップとリカバリーに関連するツール、テクノロジー、プロセスのエコシステム全体を保護するために、システム全体を堅牢(けんろう)化する必要があります。重要なのはバックアップソフトウェアとバックアップストレージのレイヤーをセグメント化することです。これにより、バックアップリポジトリの攻撃対象領域が小さくなり、ランサムウェア攻撃による潜在的な影響を制限できます

- プロアクティブな検証: バックアップシステムの有効性を確実に信頼できるようにするためには、定期的に検証することが必要です。つまり、バックアップシステムのネットワークやパフォーマンス、セキュリティを監視することです。バックアップされたデータ自体も、リカバリーポリシーの信頼性と有効性とともに、定期的に検証する必要があります

- 運用の簡素化: 組織が広範にわたる戦略的なセキュリティ計画を策定しても、その計画の内容が複雑過ぎて実行できなければ、頓挫してしまいます

データのバックアップとリカバリーの重要性は、強調してもし過ぎることはありません。組織は何年もの間、バックアップは攻撃される確率が低いという理由で、バックアップの保護を先延ばしにできる項目と考えていました。しかし、今や状況は一転しています。複数回攻撃を受ける確率は年々上昇していますし、組織は、最も重要なデータを確実にどこからでも移動できるものにしておく必要があります。必ずリカバリーできるコピーを持っていることを保証するために、今できることは何でもすべきなのです。

ゼロトラストの考え方では、組織は誰も信用せず、全てを検証する必要があります。ZDTRのアプローチはこれを念頭に置き、データのバックアップとリカバリーを保護戦略における最優先レベルまで重要性を高めています。このアプローチでは、策定している全ての安全策が失敗する危険性があるかもしれないことを前提に、データのコピーを常に保護する必要があることを主張するものです。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

ChatGPTは犯罪者たちの“良き相棒”に ダークWebで観測した生成AIの悪用事例8選

ChatGPTは犯罪者たちの“良き相棒”に ダークWebで観測した生成AIの悪用事例8選

生成AIを悪用したサイバー犯罪は既に現実のものとなっている。では攻撃者はこれをどのように悪用するのか。本稿はダークWebで観測した具体的な8つの悪用事例を解説するとともに、今後起き得る13のAIリスクについても紹介する。 Azureの多要素認証に重大な脆弱性 4億以上のMicrosoft 365アカウントに影響か

Azureの多要素認証に重大な脆弱性 4億以上のMicrosoft 365アカウントに影響か

Oasis SecurityはMicrosoft Azureの多要素認証に回避可能な脆弱性が存在すると報告した。この問題は4億以上のMicrosoft 365アカウントに影響を及ぼす可能性がある。 TP-Link製の複数ルーターに深刻な脆弱性 対象製品とユーザーへの影響は?

TP-Link製の複数ルーターに深刻な脆弱性 対象製品とユーザーへの影響は?

TP-Link製ルーターに影響する脆弱性CVE-2024-53375が見つかった。この脆弱性を悪用するとリモートコード実行が可能になるため、早急に対処が必要だ。影響を受けるルーター製品を確認してほしい。 Yahooがセキュリティチームの従業員を大量レイオフ レッドチームも解散へ

Yahooがセキュリティチームの従業員を大量レイオフ レッドチームも解散へ

Cybersecurity NewsはYahooがサイバーセキュリティチーム「Paranoids」の従業員をレイオフし、レッドチームを廃止する方針であることを明らかにした。一体なぜそのような判断に至ったのか。