セキュリティ担当者が今把握すべきPSIRTの作り方、運用のヒント:製品のセキュリティリスクにどう対処するか

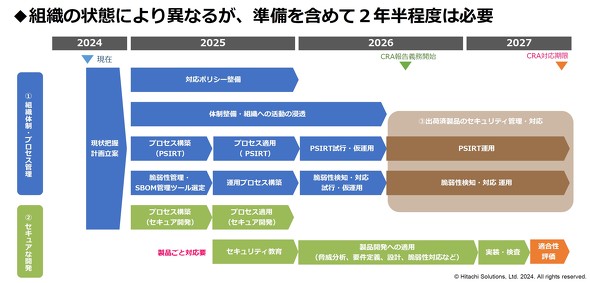

2027年の施行が見込まれるEUサイバーレジリエンス法。対象製品は広範囲に及ぶため、「何から始めればよいのか」と頭を抱える担当者も多い。同法は製品のセキュリティに責任を持つ「PSIRT」を組織することを求めているが、どのように構築すべきなのか。PSIRTの立ち上げに必要な3つのプロセスを紹介する。

近年、利便性やサービス品質向上を狙って「コネクティッド機能」を搭載したB2C、B2B製品が増えた。その結果、搭載ソフトウェアの脆弱(ぜいじゃく)性リスクに対処すべき企業の裾野が広がっている。これに伴って製品製造者の責任を問う法整備が進んでいる。その一つが、2024年12月11日に発効し、2027年の施行が見込まれるEUサイバーレジリエンス法(Cyber Resilience Act:CRA)だ。CRAに対応しなければEU域内での製品の販売が許可されず、違反すると高額の制裁金が科されるため、期日までの対応は喫緊の課題だ。製品に組み込むソフトウェアは各事業部門の開発、品質保証担当が個別に対応してきた企業も多いだろう。これからは、経営リスクとして全社対応に取り組む必要がある。

自社の情報システムや提供するサービスの保護に注力してきたセキュリティ担当者にとっても看過できない問題だ。CRAの全面適用は発行から36カ月後に設定されているが、脆弱性の報告義務は発行から21カ月後に適用される。CRA準拠に向けた取り組みを今から開始しなければ間に合わない可能性が高い。

欧州市場だけでは済まない CRAが提起した問題とは〜航空宇宙産業並みの対応が求められる

CRAは、製品を製造した企業に対して製品のセキュリティに責任を持つ「PSIRT」(Product Security Incident Response Team)を組織して、セキュリティ管理プロセスに従って製品のライフサイクルを横断した対策を実施することを求めている。これにはソフトウェア構成管理の実施の他、インシデント発生時の報告、セキュリティアップデートの無償提供といった対策の実施義務が含まれる。

これらの要件を満たさなければ、EU加盟国の安全性能基準に適合した製品であることを示す「CEマーク」を取得できず、EU市場で製品を販売できない。CRAに違反すれば最高で1500万ユーロもしくは世界の売上高の2.5%以内の罰金が科されるという厳しいものだ。

「自動車や航空、医療機器業界などは、すでに分野別のEUサイバーセキュリティ規制の対象となっているため対応が進んでいます。しかし、CRAが対象とする製品は広範囲に及ぶため『何から始めればよいか』という問い合わせがこの1年で増えています。新たに対象となる企業で具体的に対応できているところはまだ少ないと見ています」と、日立ソリューションズの扇 健一氏(セキュリティソリューション事業部 企画本部 チーフセキュリティエバンジェリスト、Security CoE センタ長)は説明する。

PSIRTの立ち上げ検討は今がタイムリミット 必要な3つの準備

扇氏によれば、PSIRTを立ち上げるには3つの準備が必要であり、それらの着手は「今がタイムリミット」だ。

1つ目の準備は、製品セキュリティ対策のスコープ設定だ。顧客ごとにカスタマイズしている場合は、ソフトウェアのどのバージョンまで責任を持ってアップデートするかといった範囲を適切に定めなければならない。PSIRTの運用体制や社内基準、開発、品質保証プロセスの在り方は範囲が決まらなければ検討できない。

この判断は「最も重要であり、経験上難しい部分」だと扇氏は語る。「どこから対応を始めてどこまでの範囲をサポートするかによって、その後の工数や対応体制が変わります。CRAや日本の法律、ガイドラインの動向を見据えながら範囲を決める必要があります」

2つ目は組織構造の検討だ。PSIRTは、部門ごとにPSIRT機能を担う「分散型」、専門チームを立ち上げて全社的なPSIRT機能を担当する「集中型」、それらを組み合わせた「ハイブリッド型」といったモデルが存在する。対応組織を一元化するか各部門に委ねるかは企業によって判断が異なるだろう。いずれにしても対応プロセスを標準化すべきで、運用状況の管理に責任を持つ組織が不可欠だ。

3つ目は、これらの対応のベースとなる情報=SBOM(Software Bill of Materials:ソフトウェア部品表)管理の一元化ないしは可視化に向けた整備だ。SBOMの形式は業界や取引先ごとに異なる場合があり、取引先からの問い合わせに個別に対応する企業も多い。人手不足の中、個別に手作業で対応していたのでは手が回らなくなるのは明白だ。問い合わせ対応の遅れは脆弱性対応の遅れにつながる。

「意思決定の迅速化や問い合わせ対応の効率化のために、統一されたプラットフォームを構築してSBOMデータを集約し、一元的に管理すべきでしょう。そうすることで、適宜、取引先が指定するSBOMフォーマットに出力できるようになります」

CRA対応は全社的な取り組みとなるため、対応環境の整備には相応の時間を要する。

「自分たちに何が必要かを把握してPSIRTを立ち上げ、SBOMおよび脆弱性管理の対象範囲の決定やルールの策定、関係者への教育、PSIRT運用の試行といった一通りの準備を行い、サイクルを回し始めるには1年程度かかります。改善して組織に定着させ、適切に運用できるようになるにはさらに時間を要します。2027年に予定されているCRAの対応期限から逆算すると、今がギリギリのタイミングと言えます」

PSIRT構築の実践、実施スケジュール

日立ソリューションズはCRAに対応するためのツールだけでなく、コンサルティングを通じて各企業に適したPSIRT構築と運用を支援するソリューションを持っている。

企業ごとに対応状況や組織の在り方はさまざまで、SBOM整備状況や事業部門ごとの開発体制、脆弱性情報の管理や対応などのプロセスも異なる。CRA対応は詳細な現状把握や既存資産の洗い出しが重要だ。

「何から手を付ければいいのか」という段階の企業に対して日立ソリューションズは、スコープの設定から支援する「サイバーレジリエンス法対応支援コンサルティング」を用意している。現段階でどこまでできていて、何から着手すればいいのかをヒアリングを通して洗い出し、スコープの設定や優先順位付けを手助けする。

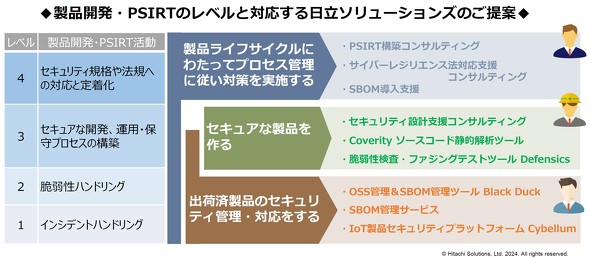

具体的な体制づくりが必要な企業には「PSIRT構築支援コンサルティング」がある。ポイントは、PSIRTの活動レベルを4段階に分け、各企業の実態と目標に合わせて段階的に成熟度を高めていくことだ。

セキュリティインシデント発生時に適切に対応できるレベル1から始まり、SBOMを活用して脆弱性情報を管理し、アップデートなどに対応して既知の脆弱性がない状態を保つレベル2、「適切な認証システムを組み込む」「重要なデータは暗号化する」といった具合に設計段階を含めてセキュアな開発、保守・運用プロセスを実施し、インシデントの発生を未然に抑える努力を実践するレベル3、それらの取り組みを国際標準やガイドラインに準拠させて定着化させるレベル4と、段階ごとにPSIRT構築を進めてプロセス策定を支援することで、CRAが求める要件を満たしていく。

「セキュリティ設計支援コンサルティング」は、安全なものづくりに欠かせない知識を提供してルール、ガイドラインの作成を支援する。約30年にわたるセキュリティソフトウェアの開発を通してセキュアな開発を実践してきた日立ソリューションズのノウハウを生かしている点が特長だ。

各プロセスで利用するツールの例:PSIRT運営支援の一環として、静的解析ツール「Coverity」やファジングテストツール「Defensics」、ソフトウェアコンポーネントの構成を分析する「Black Duck」などの導入を必要に応じて支援する(出典:日立ソリューションズ提供資料)

一連の対応で特に重要なのがSBOMの導入、運用だ。「SBOM導入支援/SBOM活用支援」は、SBOM作成、活用のための仕組みづくりやガイドラインの策定、社内教育、SBOM作成代行といった幅広いサービスを提供する。

PSIRTの「運用」をいかに正確かつ迅速に進めるかがCRA対応の重要なポイントの一つだ。

PSIRTは「運用」がカギを握る〜SBOM管理の効率化と運用を最適化するツール

脆弱性管理が難しいのは管理対象となるデータが膨大になる点だ。

全社的なSBOM情報となると、製品ごと、バージョンごと、リビジョンごとの膨大な構成情報を管理することになる。個別対応品や長期的なサポートが必要な製品を持つ場合は、さらに管理対象となるデータの数は増えるだろう。加えてSBOM間の依存関係や脆弱性対応状況も把握しなければならない。

これらを部門単位や一部の目的に特化したツールの組み合わせで処理することは現実的ではない。PSIRT組織はこうした複雑で刻々と変化するSBOMに対する脆弱性情報を、製品を横断して把握し、継続的にアクションを起こす必要がある。

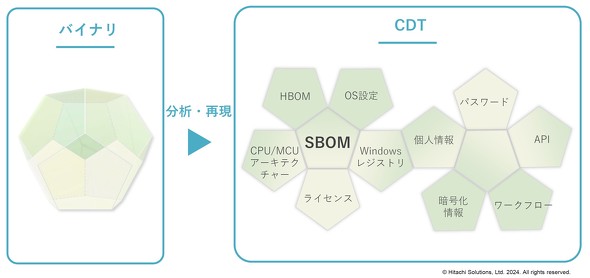

セキュリティプラットフォーム「Cybellum」は、こうした複雑な脆弱性管理の一連のタスクを効率化できるツールだ。SBOMの最新情報を一元的に管理し、複数のソースから得た脆弱性情報をもとに製品に与えるインパクトを算出して対応すべき優先順位を自動で示す(トリアージ)。

同製品の強みは「サイバーデジタルツイン」(CDT)という独自技術を使ってバイナリデータをもとにソフトウェアの構成や設定、OSやハードウェア構成の情報を管理する点にある。実製品のバイナリからデータを収集するため抜け漏れを防ぎやすく、ハードウェアやOSとの組み合わせによる発現可能性を加味した緊急度で評価できる。CDTで得た情報をもとにしたトリアージにおいて、Cybellumは対処すべき脆弱性情報を全体の最大10%まで絞り込めるという(2024年11月 Cybellum社発表)。

「脆弱性の中には、構成や設定などの特定の条件下でのみ発現するものもあります。自社製品がその条件に合致した場合のみ対応優先度を高めればよいと判断できます。Cybellumはそのトリアージを肩代わりします」

CybellumはPSIRT運用支援だけでなく、集約したデータを活用するための機能も充実している。さまざまな業界標準フォーマットでの出力に対応しているため、SBOM情報をCybellumに集約すればPSIRT組織の運用が効率化するだけでなく、間接的には製品開発プロセスの標準化や効率化にもつながる。Cybellumはこうしたメリットが評価されており、グローバル企業でも広く採用されている。

標準化と生産性向上にも寄与 PSIRT運用の意義

SBOMの整備、標準化などの取り組みは、PSIRT運用を支援するのはもちろん、よりセキュアで透明性の高いものづくりにも寄与する。「SBOMを標準化して一元的な管理が実現すれば、自社ソフトウェア資産の整理や見直しも進めやすくなります。結果として、各部門の開発・保守工数削減や品質向上にも貢献するでしょう」と扇氏は語る。

PSIRTの運用には設計・開発部門だけでなくセキュリティ責任者や法務部門など多様なメンバーが参加するため、DX推進や自社製品の価値向上への意識付けにも有用だ。

「自社製品のセキュリティ脆弱性がはらむビジネスリスクを各部門が確認することで、セキュリティに対する全社的な意識改革にもつなげられます」

冒頭で示した通り、CRA対応は今から取り組まなければ間に合わない可能性が高い。PSIRTの構築と運用を、より良い製品作りや事業成長のきっかけとして取り組んでほしい。

Copyright © ITmedia, Inc. All Rights Reserved.

提供:株式会社日立ソリューションズ

アイティメディア営業企画/制作:ITmedia エンタープライズ編集部/掲載内容有効期限:2025年1月12日