AI活用? ID? Microsoft年次イベントで見えた次なるセキュリティトピック

サイバー攻撃の激化に伴い、セキュリティは今や企業そして国にとっても必要不可欠なものになっている。日本マイクロソフトが開催した「Microsoft Security Forum」から次なるセキュリティトピックが見えてきた。

毎年2月1日〜3月18日は「サイバーセキュリティ月間」だ。フィッシング詐欺やランサムウェアといったサイバー攻撃が誰にとっても身近で深刻な問題となっている中、内閣官房内閣サイバーセキュリティセンター(NISC)をはじめ、さまざまな組織・企業がサイバーセキュリティに関する啓発活動を実施した。

日本マイクロソフトもこの数年、サイバーセキュリティ月間に合わせて「Microsoft Security Forum」を開催し、有識者を招き、特に企業におけるセキュリティ対策の在り方についてヒントを提供してきた。2025年2月26日に開催された「Microsoft Security Forum 2025」では、生成AIとセキュリティの在り方にはじまり、インシデントを経験した企業事例、そして日本という国全体のセキュリティを考える上で留意すべき動向やポイントなど、幅広いトピックが取り上げられた。

Microsoftが描く 同社製品で実現するセキュリティ

Microsoftのヴァス・ジャッカル氏(セキュリティ、コンプライアンス、アイデンティティー、マネジメント、プライバシー担当コーポレートバイスプレジデント)は「AI時代におけるセキュリティ」を軸に、同社のセキュリティ戦略について講演した。

2022年の「ChatGPT」の登場を皮切りに、生成AIは医療や教育、輸送、環境、ソフトウェア開発などあらゆる分野に革新をもたらしている。もちろん、サイバーセキュリティもその一つだ。ジャッカル氏は生成AIによって、セキュリティに関する業務をより迅速に、より正確に実行できるようになりつつあると話す。

「AIはサイバーセキュリティにさまざまな可能性をもたらします。ただ、それは信頼から始まらなくてはなりません」(ジャッカル氏)

しかし残念ながらその「信頼」は、確立されているとはいえない。むしろわれわれはかつてないほどの脅威にさらされているのが実情だ。

「Microsoftでは1日当たり約84兆のシグナルを観測していますが、このデータからは、サイバー攻撃の速度や規模、巧妙さが前例のないレベルに達していることが分かります」とジャッカル氏は述べ、フィッシング詐欺やパスワード攻撃、ランサムウェアが横行していると指摘した。セキュリティツールの断片化や人材不足、法規制の強化といった動きも相まって、状況は厳しさを増すばかりだ。

この他、AIは防御側を支援するだけでなく、攻撃者に悪用される可能性もある。現に、ディープフェイクの作成や悪意あるコードの生成、新たなアタックサーフェスの発見といった可能性が指摘されている。

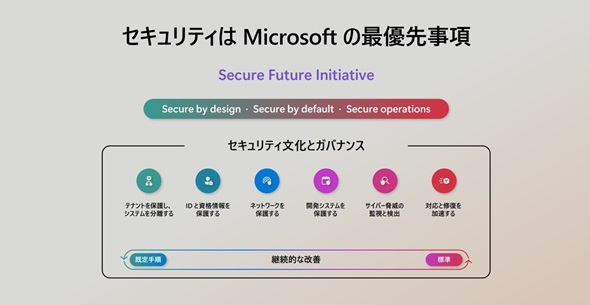

こう考えると「AIトランスフォーメーションは、セキュリティのトランスフォーメーションから始めなければなりません」とジャッカル氏は述べ、その目的に向け、Microsoftは2023年11月に「Secure Future Initiative」を立ち上げたと説明した。

このイニシアチブは「セキュア・バイ・デザイン」「セキュア・バイ・デフォルト」「セキュア・オペレーション」という3つの原則のもと、テナント保護やアイデンティティーと機密の保護、開発システムの保護、脅威の監視と検知、対応スピードの向上という6つの柱を通して、セキュリティ文化とガバナンスを促進するという。

このイニシアチブを通して得られた知見は「Microsoft Defender」や「Microsoft Sentinel」「Microsoft Purview」といった、AIファーストかつエンド・ツー・エンドのプラットフォームに反映され、顧客の保護に生かされていくという。

「個々のツールをバラバラに利用するのではなくプラットフォームとして提供し、『Microsoft Copilot』を各製品に組み込むことで、セキュリティ運用にまつわる時間やコストを削減できます」(ジャッカル氏)

同時にジャッカル氏は「セキュリティはチームスポーツである」とも話し、Microsoft1社ではなく、信頼をベースにした幅広いパートナーシップや顧客との関係を通じて、革新を推進していきたいと呼び掛けた。

サプライチェーン経由の不正アクセスを機に全体の監視体制を確立

Microsoft Security Forum 2025では、インシデントをきっかけにセキュリティ対策を見直した企業の生の声も紹介された。

スカパーJSATはアジア最大の衛星通信事業者として、静止軌道衛星を活用した通信サービスやメディア事業を展開してきた。衛星通信は災害時の通信確保などの観点から重要インフラとしての役割も担っている。

「その意味でセキュリティ対策を最重要課題の一つとして捉えてきました」と、同社の阿曽村 一郎氏(情報システム部 部長)は語る。

しかし同社は2023年6月に不正アクセスを受け、取引先や従業員の個人情報漏えいにつながってしまった。

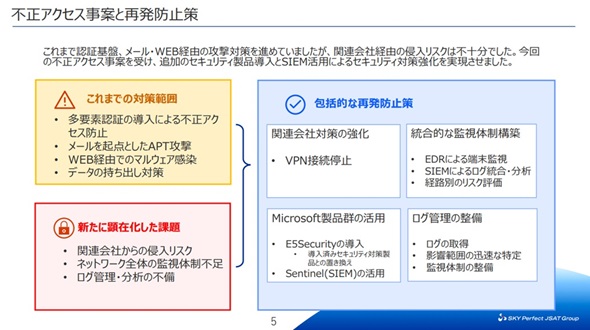

前述の通りスカパーJSATはそれ以前からセキュリティ対策を重視し、電子メールを起点としたAPT攻撃対策やWeb経由でのマルウェア感染対策、データ持ち出し対策など、さまざまな側面から不正侵入を防ぐ対策を講じてきた。このため、同社本体をターゲットにした最初の侵入の試みは失敗に終わった。

「しかし攻撃者は関連会社を標的にする方針に変更し、残念ながらこの試みは成功してしまいました」と阿曽村氏は話す。

攻撃者は関連会社のネットワークを経由した侵入リスクについて十分な対策を講じていなかったところに乗じ、スカパーJSATと関連会社をつなぐVPN用のクレデンシャルを盗み、「正規のユーザー」としてログインして被害を与えた。さらに「攻撃者は関連会社の認証情報を利用していたため、われわれから見ると通常の正規のアクセスと区別が付きにくいところが課題でした」(阿曽村氏)。

このインシデントを踏まえ、同社は「関連会社のネットワークからの侵入リスク」「ネットワーク全体の監視体制の不足」「ログ管理・分析の不備」という三つの課題を洗い出し、再発防止策に取り組んだという。

具体的には、関連会社でのセキュリティ対策を強化するとともに、既存の製品をMicrosoftの製品群に入れ替えていった。メールセキュリティゲートウェイを「Microsoft Defender for Office 365」に置き換えて電子メール保護を強化した他、EDR(Endpoint Detection and Response)製品も「Microsoft Defender for Endpoint」に移行し、脅威検知や対応を一元的に行える仕組みを整備した。さらに、「EntraID Protection」を導入し、正規のアカウントについてもリスクをリアルタイムに検知し、不審な動きをブロックする体制を整えた。

ポイントは、ソリューションを個別に導入して終えるのではなく「Microsoft 365 E5 Security」とSIEM(Security Information and Event Management)製品「Microsoft Sentinel」を活用して一元的に監視・分析する体制を整えたことだ。XDR(eXtended Detection and Response)に社内ネットワークのログも組み合わせることで、IDやデバイス、アプリ、ネットワーク、クラウドにまたがって、目前にある内外の脅威だけでなく、過去にさかのぼって調査できるようにした。

「脅威の全容を可視化することで迅速かつ正確な対応が可能になり、侵害範囲や被害状況を的確に見れるようになります。結果として、OA環境全体のセキュリティレベルが向上し、仮に攻撃を受けても業務を止めない事業継続が実現できました」(阿曽村氏)

同社は今後もクラウドアプリの可視化・制御を実施する「Microsoft Defender for Cloud Apps」などを導入しつつ、さらなる防御体制の強化に努めるとした。

さらに、生成AIを活用した「Microsoft Security Copilot」の導入も計画している。自然言語を使った問い合わせによって脅威に関する重要な情報をすぐに得られるようにしたり、自動化によってインシデント対応を迅速化したりする他、インシデントの要約にも活用できると期待している。「過去のログとの相関分析をしてもらったり、意見を聞いたりすることで、対応速度が速まると期待しています」(阿曽村氏)

スカパーJSATでは苦い経験を生かし、引き続きセキュリティ強化に取り組む。24時間体制で監視を担うSOCや脅威に対応するインシデント対応チームも組織し、攻撃の早期検知から対応までを一貫して行える体制を整え、より強固な防御を実現する方針だ。

同時に侵入を前提とした設計を実施し、仮に攻撃を受けても業務を止めずに動き続ける「事業継続」の実現にも取り組む。阿曽村氏は「侵入そのものを高度に防ぐと同時に、侵入後の被害を最小限に抑える仕組みを整備します」とし、その中でMicrosoft 365 E5 Securityも積極的に活用するとした。

新電子カルテシステムでセキュリティ強化と医師の働き方改革を両立

大阪急性期・総合医療センターは病床865床、集中治療病床も91床を数え、大阪府の基幹災害拠点病院として地域医療を支えてきた。だが報道されている通り、2022年10月31日にランサムウェアに感染し、全面復旧まで約2カ月という期間を要することになった。カテーテル治療の専門家であり、応用情報技術者や情報処理安全確保支援士などの資格も持つ同センターの森田 孝氏(医療情報部部長)が、一連の経緯を踏まえて進めた電子カルテシステム更新の狙いを紹介した。

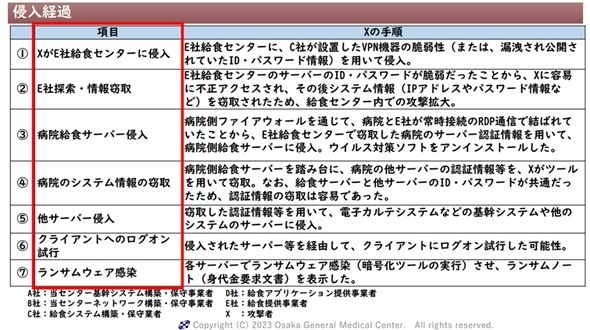

既にインシデントの詳細な経緯は報告書で明らかにされているが、大きな原因は、スカパーJSAT同様にサプライチェーン経由の侵入だった。給食を提供していた事業者がまず侵害を受け、RDP接続に関する情報が窃取されて同センターに侵入し、横展開を受けてランサムウェアに感染したという流れだ。

ファイアウォールのOSのサポート切れや容易に推測可能なパスワードが設定されていたことなど、サプライチェーン、そしてその企業にITシステムを提供していたベンダーの瑕疵(かし)は明らかと言えるだろう。「ここまでであれば、問題はサプライチェーン側にあり、病院には落ち度がないと言えたかもしれませんが、実際にはそうではありませんでした」(森田氏)。同センターにも、クローズドな環境という前提で基幹システム・部門システムで共通の簡単なパスワードを利用し、アカウントロックを設定していないといった状況があり、こうしたシステムの初期設定不備が横展開を許してしまった。

これを受けて同センターは、サプライチェーンをはじめとする外部接続管理の強化やアカウントロック設定の有効化、パスワードの強化やUACの有効化といった対策を実施済みだ。

この経験は、その前から動いていた電子カルテシステムの公開プロジェクトにも影響を与えたという。同センターの電子カルテシステムは、仮想サーバも含めた百数十台のサーバ上で、数十種類のアプリケーション・連携システムが動作し、クライアントは2000台以上に上る巨大なものだ。当初2024年2月に更新を予定していたが、インシデントを受けて時期を先に延ばし、2024年10月から新規システムの稼働を開始した。

新システムではセキュリティ強化や災害対策に加え、厚労省の方針を踏まえ、長時間労働を改善して医師の働き方改革にも貢献する仕組みを取り入れた。

具体的には「Windows 11 Enterprise E3」や「Microsoft 365」を導入し、「Defender for Endpoint P2」「Defender for Servers」によってマルウェア対策を強化した。

「医療機関では毎月OSをアップデートするのは難しいのですが、Configuration ManagerやWSUSを導入し、できるだけ隔月でアップデートをするようにしています」(森田氏)

今回の更新では、電子カルテ系からMicrosoft 365へのアクセスを許可することにし、その際の認証を強化するため「Microsoft Entra ID」を利用して多要素認証も導入した。

このようにセキュリティを強化すると同時に、ツールを駆使した生産性の向上や時間外労働の削減にも取り組んでいる。「われわれが最も期待している『Microsoft Teams』(以下、Teams)によるチーム医療の他、『Microsoft OneDrive』や『Microsoft Sharepoint』による情報の一元化や共同編集、『Exchange Online』での予定表の共有や『Microsoft Forms』によるアンケート機能などに期待しており、既に一部では熱心に使っています」(森田氏)

一例として、夜中に急患が運び込まれ、当直医がすぐ手術をすべきかどうか迷った際に、Teamsで自宅などにいる専門医に相談し、CT画像を見ながら症例を検討することで、質の高い医療を提供しつつ医師にも過重な労働を強いないといった形で活用している。「雨降って地固まる」ではないが、ランサムウェア事例を経て、「Microsoft 365 E3」を活用してセキュリティ対策と働き方改革の両面を推進しつつある。

審議入りした「能動的サイバー防御」をはじめとするNISCの取り組み

Microsoft Security Forum 2025では、セキュリティ月間の関連イベントの一つという位置付けから、日本政府全体の取り組みを紹介するセッションも公開された。

内閣官房 内閣サイバーセキュリティセンター(NISC)の中溝和孝氏(内閣審議官)は、「我が国におけるサイバーセキュリティ政策について」と題し、昨今たびたび報道されている「能動的サイバー防御」をはじめとする政府の取り組みを紹介した。

中溝氏はまず「サイバー攻撃は質と量が非常に高まり、脅威が高まっています」と指摘した。攻撃関連のトラフィックが増加し、DDoS攻撃やランサムウェア攻撃が相次いでいるのとともに、一つのインシデントが組織や社会全体に与える影響も大きくなっている。

「ただWeb画面が改ざんされたというだけでなく、内部に入ってきてITシステム、さらには制御システムに障害を引き起こすような侵入など、非常に巧妙化や深刻化が進んでいます」(中溝氏)

国家を背景にしたグループによるサイバー攻撃も後を絶たない。NISCや警察庁などが「MirrorFace」「TraderTraitor」「APT40」といった攻撃グループを特定して注意喚起した他、必要に応じて国際的に共同で対応を図ってきた。

こうした一連の事態を受けて政府は2022年12月に「国家安全保障戦略」を閣議決定している。能動的サイバー防御もこの中で示された取り組みで、有識者会議における議論を経てまとめられた法案が国会に提出されている。

能動的サイバー防御は、「官民連携」「通信情報の利用」「アクセス・無害化措置」「NISCの発展的改組による新たな組織の設置」という4つの柱で構成される。まず官民連携を通して脆弱(ぜいじゃく)性や脅威情報を共有・分析し、それを生かしてさまざまな対策を講じる。その際、サイバー攻撃に使われているインフラやサーバの実態を把握するため、通信の秘密に配慮しながら、必要に応じて通信情報を取得する。その上で必要があれば、攻撃元サーバにアクセスしてマルウェア消去などの無害化措置を実施する、という流れだ。

能動的サイバー防御を巡っては、ユーザーの通信の秘密が侵されるのではないかといった懸念が浮上している。これに対し中溝氏は、「第三者機関の設置をはじめ、さまざまな措置を講じることによって、ユーザーの通信の秘密の保護と、安全保証にも影響を与えているサイバー脅威への対応のバランスを取るよう図っています」とし、歯止めと実効性のバランスの取れた制度設計にしていると説明した。

「この取り組みの究極的な目的は、国民生活や経済活動の基盤、あるいは国家や国民の安全をサイバー攻撃から守ることです」(中溝氏)

戦略では他にも、政府機関自身の脅威対策の強化や官民連携、国際的な枠組み・ルール形成に向けた連携といったさまざまな取り組みを進めている。セキュリティ月間をはじめとする普及啓発活動もその一つで、特に2025年は、国全体のサイバーセキュリティの底上げを意識し、ファミリー層や中小企業に対し重点的に活動しているとした。

さらにこの先に向け、サイバーセキュリティ戦略本部において、セキュアバイデザイン、セキュアバイデフォルト原則を踏まえた対策や人材育成、産業振興などさまざまな議論を進め、2025年度以降の計画に反映させる方針だ。

「サイバーセキュリティの動きは非常に激しいものあがります。政府もさまざまな取り組みを進めていますが、やはり現場の皆さまの力がなくては、我が国全体のサイバーセキュリティの確保はままなりません」と中溝氏は述べ、一層の協力を呼び掛けた。

ウクライナ侵攻から浮かび上がる物理層とIDの重要性

同イベントの最後には赤石浩一氏(元デジタル庁デジタル審議官)が登場して日本マイクロソフトの河野省二氏(チーフセキュリティオフィサー)とのスペシャルトークを実施し、ロシアのウクライナ侵攻から多くの教訓を学ぶべきだと指摘した。

2014年のクリミア半島への侵攻、そして2022年のウクライナ東部への侵攻では、軍事侵攻と相前後して、より正確にはそれに先立ってマルウェアなどが埋め込まれ、それを使ったサイバー攻撃が表裏一体で進められたことが明らかになった。「おそらくわれわれが気が付いていないだけで、日本も同じような状況だと思います。こうした埋め込まれた脅威をどう検知していけばいいのかが大きな論点の一つです」(赤石氏)

もう一つ赤石氏が強く印象づけられたのは、「物理層」の重要性だという。

ウクライナ政府はロシアの侵攻直前に、土地台帳情報をはじめとする政府の重要な情報を「Amazon Web Services」(AWS)に移し、保護を図った。「口で言うのは簡単ですが、実現は非常に大変です。もし日本が有事となり、サーバがなくなってしまうかもしれないときにデータを持ち出そうにも、果たして日本政府にそれができる備えがあるでしょうか」(赤石氏)

また、侵攻に伴ってウクライナの光ファイバー網は切断され、通信ができなくなった。そこでウクライナは「Starlink」の衛星通信に頼ることになったが、昨今の米国政府の動きに伴ってこの行方も不透明になっている。翻って「日本では海底ケーブルが重要になってきますが、もし、どこかが切断されたらどうするのか、スターリンクに頼るのか、といったことを戦略的に考える必要があります」とし、物理的な基盤も含めた戦略が必要だとした。

もう一つ、国の行方を左右する重要な要素が「ID」だという。

現在、日本ではマイナンバーカードの普及が進んでおり、きっかけはコロナ禍だった。IDが欠如していたがゆえに、さまざまな政策が効率的に進められなかった反省を踏まえ、健康保険証や運転免許証との一体化をはじめ、さまざまな施策を通じて浸透が図られている。

こうした政策に携わった赤石氏は「IDとは、ただ単に少し便利になるというだけではありません。新型コロナウイルスや防災、あるいは戦争などさまざまな国家の危機に、必ずやこれが役に立ちます。いや、これがなければやっていけないという強い思いで推進してきました」と振り返った。

ウクライナでは、国民IDとひも付けたスマートフォンで戦車などの画像を撮影して集約することで、身元を確認した上で情報収集に役立てている。またインドでは、各種の補助金を確実に本人に届けるために、生体認証を組み合わせたIDを活用している。

同氏はこうした他国の例を挙げ、「国家を強くするに当たって、IDは基本中の基本です。ここから始めることによってはじめて産業も発展するし、国民へのサービスも向上します」とし、さまざまな方策を通して利便性を高めながら、日本においても活用すべきとした。

現在のサイバー空間は、獣がうようよしているジャングルの中のようなものだという。「IDがしっかりしていて、ログ管理も行える安心安全な公共空間を日本でも、グローバルでも作っていかなければなりません」(赤石氏)

生産性を犠牲にしないセキュリティ強化をいっそう推進

こうしてさまざまな切り口から専門家が語ったフォーラムの最後に、河野氏は、セキュリティと生産性の両立について語った。

河野氏がセキュリティに携わるようになった2000年頃は、セキュリティは後から付け足すものだった。アセスメントを実施し、足りないセキュリティを補うために、生産性を多少制限してでも安全確保が優先されてきた。

「これが大きく変わったのは、ゼロトラストネットワークという言葉が出てきた2010年頃です。エンドポイントセキュリティが注目されるようになり、どこでも仕事ができるような形で生産性が上がりました。セキュリティ・バイ・デザインという言葉があるように、セキュリティはITの中に入ってきています」(河野氏)

そして今、エクスポージャー管理を通して脆弱性や攻撃のポイントを把握し、管理することで、生産性とセキュリティの両立が図られつつあるという。ここで重要なのは、いかに管理しやすいシンプルな環境を作っていくかだ。シンプルにすることで、効率が高まり、より新しいイノベーションにチャレンジしていくことができる。

河野氏は、ゼロトラストという手段に加え、エクスポージャー管理を通して脆弱性や攻撃のポイントの管理を支援し、同時に万一の際の被害を最小限にとどめる脅威マネジメントを提供することでサイバーハイジーンを確立していくことが重要だとした。こうした取り組みが、ひいては生産性とセキュリティの両立につながるという。

「よりシンプルで、より運用しやすく、AIを使って人材不足にも対応できるようなソリューションを提供していきます」(河野氏)

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

「C++」存続の危機? 生みの親が安全なプログラミング言語への転換を模索

「C++」存続の危機? 生みの親が安全なプログラミング言語への転換を模索

C++の生みの親であるビャーネ・ストロヴストルップ氏はC++を安全にするためにコミュニティーの協力を呼びかけた。政府や企業は安全なプログラミング言語に移行しており、メモリ安全性の問題がC++の存続を脅かしている。 セキュリティ人材不足の裏にある“からくり”と“いびつな業界構造”

セキュリティ人材不足の裏にある“からくり”と“いびつな業界構造”

セキュリティ業界の人材不足が深刻化している。専門スキルの要求は高まる一方で、実際の採用市場は厳しく、多くの求職者が職を得るのに苦労している。この背景には“いびつな業界構造”が関係していた。 脱VPNは夢のまた夢? 日本のゼロトラストの進捗状況が調査で判明

脱VPNは夢のまた夢? 日本のゼロトラストの進捗状況が調査で判明

NRIセキュアテクノロジーズは「企業における情報セキュリティ実態調査2024」を発表した。同調査から日本企業の生成AI活用状況やゼロトラストへの移行状況が明らかになった。 “あまりにもお粗末” 岡山県の病院で起きたランサム被害から得られる教訓

“あまりにもお粗末” 岡山県の病院で起きたランサム被害から得られる教訓

岡山県の病院が公開した「ランサムウェア事案調査報告書」に注目が集まっています。この報告書では“あまりにもお粗末なセキュリティの実態”が包み隠さず明らかにされていますが、これを笑える人は一体どのくらいいるのでしょうか。