自社に合った“クレカ不正ログイン対策”はどれ? メリデメ徹底解説:止まらないクレカ不正利用、今必要な対策

クレジットカードの不正利用被害が激増している今、EC事業者は自社に合った適切な不正ログイン対策や不正利用対策を講じることが重要です。今回は代表的な不正ログイン対策のメリット/デメリットを徹底解説します。

クレジットカード不正利用の現状と、改訂された「クレジットカード・セキュリティガイドライン6.0版」(以下、ガイドライン6.0)が求めるカード情報保護対策と不正利用対策のポイントを解説する本連載。

不正利用対策を講じる上で、EC事業者が特に意識すべきは「決済時」だけではなく、「決済前段階」、すなわちアカウント管理のセキュリティ強化です。ガイドライン6.0では、決済に至るまでのユーザー行動を一連の“線”と捉え、アカウント作成やログインから購入に至る全ての接点でセキュリティを確保する「線の考え方」でのセキュリティアプローチを推奨しています。今回はこの考え方をベースに、不正利用対策にフォーカスし、EC事業者が取るべき対応策を掘り下げます。

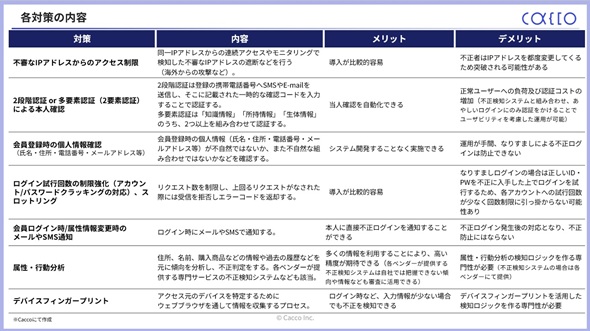

代表的な不正ログイン対策のメリット/デメリットを徹底解説

近年、特に増加傾向にあるのが「アカウント乗っ取り」を起点とした不正利用です。攻撃者はフィッシングやダークWebなどを通じて収集した個人情報を使い、正規のユーザーになりすましてECサイトにログインします。既にカード情報がひも付いたアカウントも多いため、攻撃者は新たにカード情報を盗む必要すらなく、即時に不正利用が可能になります。

このような背景から、ガイドライン6.0では以下のような不正ログイン対策の導入を推奨しています。

- 不審なIPアドレスからのアクセス制限(パスワードの強度チェックや定期更新)

- 2段階認証または多要素認証(2要素認証)による本人確認

- 会員登録時の個人情報確認(氏名や住所、電話番号、メールアドレスなど)

- ログイン試行回数の制限強化(アカウント/パスワードクラッキング《※1》への対応、スロットリンク《※2》など)

- 会員ログイン時や属性情報変更時の電子メール、SMS通知

- 属性や行動分析

- デバイスフィンガープリント(※3)

- その他の対策

(※1)総当たり攻撃などでパスワードを不正に割り出すこと

(※2)システムへの過度な負荷を回避するため、一定期間内に処理できるリクエストやトラフィックの量を制限すること。これによってシステムの安定性とパフォーマンスを維持できる

(※3)IPアドレスやタイムゾーン、使用フォントなどハードウェアやソフトウェア、Webブラウザが保有する固有の情報のこと

これらの多面的な対策を講じることで、不正利用の入り口となる不正ログインを防止し、カードの不正利用を未然に防げます。このように、カード情報の漏えいを「守る」だけでなく、不正利用される前段階で「遮断」する意識の変革が、今後のセキュリティ対策において不可欠です。

もちろん、各対策には一長一短があります。例えば多要素認証は高いセキュリティ効果を持つ一方で、ユーザーのログイン離脱を招く懸念もあります。逆に行動分析型の不正検知システムはユーザー体験を損なわずにリスクを検出できますが、初期導入やチューニングには一定の専門知識が必要です。

自社のサービス形態や顧客層、運用リソースなどを踏まえた上で、実効性とユーザビリティを両立した施策選定が求められます。

EMV 3-Dセキュアを導入すれば一安心とはいかない

不正利用対策について、今回の改訂では以下3点がポイントになります。

- 本人認証サービス「EMV 3-Dセキュア」の導入: 2025年3月末までに、原則全てのEC加盟店に対しEMV 3-Dセキュアの導入が求められています

- 不正ログイン対策の実施: Webサイトへのログイン時の本人認証など、適切な不正ログイン対策の実施が求められています

- 不正顕在化加盟店における指針対策の変更: 不正利用が顕在化した加盟店に対しては、追加の対策が求められる場合があります

これらは一過性の施策ではなく、カード情報取得から決済完了までの全プロセスに対し、「線の考え方」による一貫したセキュリティ設計が必要であることを示しています。

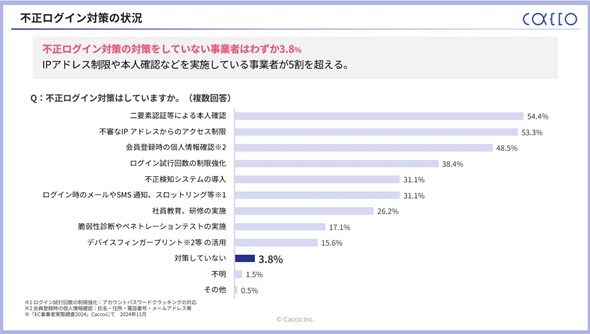

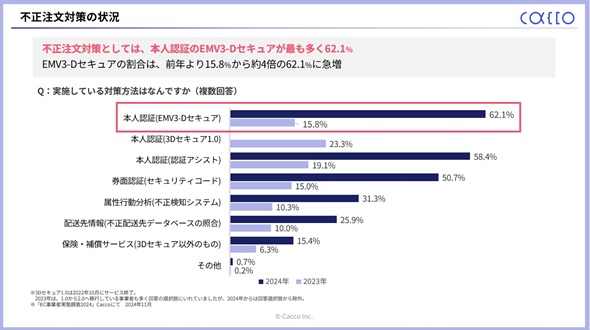

当社が2024年12月に実施した「EC事業者実態調査」によると、不正ログイン対策を講じていない事業者は全体のわずか3.8%であり、ほとんどの企業が何らかの対策に取り組んでいます。さらに、EMV 3-Dセキュアの導入率は62.1%まで達しており、今後ますます導入が促進されることが予想されます。

ただし、EMV 3-Dセキュアを導入することで安心感を持ってしまい、かえって当事者意識が薄れるケースも見受けられます。実際には、カード会社が負担している不正被害が続けば、決済手数料の引き上げやオーソリ承認基準の厳格化といった形で、間接的なコストが事業者に跳ね返ってくるリスクもあります。

当社の調査でも、義務化されたEMV 3-Dセキュアに加えて、事業者独自の対策として行動分析ベースの不正検知システムを併用する事業者が、前年から9ポイント増加したことが分かっています。このトレンドは「単一対策では限界がある」という業界の認識が深まっている証でもあります。

不正利用対策の本質は、「守る」だけではありません。「見つけ出す」「止める」という観点を持ち、ユーザー行動の線上に多層的な防御線を張ることが、今後のECセキュリティの鍵となるでしょう。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

いつまでたってもなくならないクレカ不正利用 事業者がやるべき最新の対策

いつまでたってもなくならないクレカ不正利用 事業者がやるべき最新の対策

クレジットカードの不正利用被害が深刻化する中、EC事業者側としてはどのような対策を取るべきなのでしょうか。改訂された「クレジットカード・セキュリティガイドライン6.0版」からそのポイントをまとめます。 多要素認証突破も当たり前 今話題のリアルタイムフィッシングとは?

多要素認証突破も当たり前 今話題のリアルタイムフィッシングとは?

国内でのフィッシング被害が激化する中、多要素認証を突破する攻撃も登場しています。こうした高度な攻撃に対処するには個人を含めた組織全体でセキュリティリテラシーを向上させる必要があります。ではそのためにはどうすればいいのでしょうか。 Microsoft 365、セキュリティ強化で旧式認証を遮断へ 2025年7月から適用

Microsoft 365、セキュリティ強化で旧式認証を遮断へ 2025年7月から適用

Microsoftは2025年7月から、Microsoft 365においてRPSやFPRPCといった旧式認証方式を遮断し、サードパーティー製アプリのアクセス制御も強化すると発表した。組織への影響はどのくらいあるのか。 有料のウイルス対策ソフトを入れる人は“初心者”? マルウェア対策を再考しよう

有料のウイルス対策ソフトを入れる人は“初心者”? マルウェア対策を再考しよう

インフォスティーラーの脅威が本格化しつつある中、組織と個人ともに改めてマルウェア対策を再考する必要がありそうです。ただ最近、「有料のウイルス対策ソフト不要説」がちらほらと出ているようです。一体どういうことでしょうか。