エンドポイントセキュリティ「基本はできている」企業に潜むリスクとは 対策レベル別の死角

エンドポイントセキュリティを推進するためには、自組織のレベルに合ったものから優先的に取り組まなければならない。本稿ではセキュリティ対策の実行度合いに応じて3つのレベルを設定し、それぞれのレベルの組織に必要な対策について解説する。

川口設計の川口 洋氏(代表取締役)は「ITmedia Security Week 2025 春」の講演「対策が進んだ今こそ考えるエンドポイントセキュリティの現状と課題」の中で、エンドポイントセキュリティの全体像を改めて解説した。本稿では、同講演を基にエンドポイントセキュリティの状態を3つのレベルに分けて、各レベルで発生するインシデントとその対策を紹介する。

エンドポイントセキュリティの3つのレベル

はじめに、川口氏はエンドポイントの範囲を以下のように整理した。

「エンドポイントと聞いてイメージする範囲は人によってさまざまだ。狭く捉えるとPCになるが、解釈を広げるとスマートフォンやサーバ、IoT機器、複合機も対象になる。今回は広い意味でのエンドポイントの課題について解説したい」

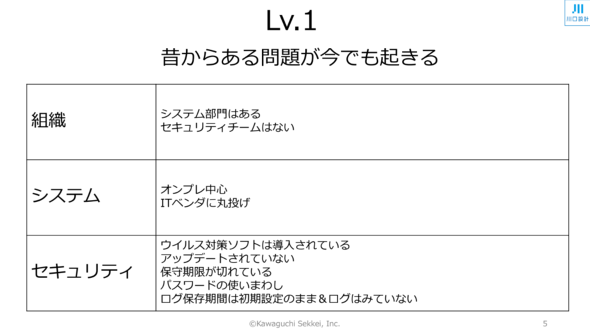

川口氏によると、エンドポイントで起きている問題は次の3つのレベルに分けられるという。

- Lv.1: 昔からある問題が今でも起きる

- Lv.2: 基本はできているが、抜け漏れがある

- Lv.3: きちんと対策しているが、抜け漏れがある

同氏はこれらのレベル別にそれぞれの問題の解決策を解説した。

Lv.1「昔からある問題が今でも起きる」組織の対策

川口氏によれば「昔からある問題が今でも起きる」というレベルにある組織には「システム部門はあるがセキュリティチームはない」「オンプレミスのシステム中心で、運用はITベンダーに丸投げ」「セキュリティアップデートがされていない」「パスワードが使いまわされている」といった基本的な対策が抜けているという。

そのため、「不審な電子メールの添付ファイルを開く」や「アップデートしていない公開サーバ」「脆弱なパスワードでログイン可能」といったインシデントが起こってしまう。

岡山県精神科医療センターが被害を受けたランサムウェア攻撃では、サポート切れのVPN装置が侵入経路となった。脆弱(ぜいじゃく)なIDとパスワードでログインが可能であり、接続元のIPアドレスが制限されていなかった。さらに、一般ユーザーに管理者権限が付与されており、管理者パスワードが使いまわされていた。「Windows Update」も実施されておらず攻撃者はVPNから内部システムに横展開できた。

「このようにリスクの高い状態にある組織は多い。こうした状態がなぜ生まれてしまうかを理解する必要がある」(川口氏)

脆弱なパスワードが使いまわされている状況の裏側には、関係者の次のような考えがあるという。

- ユーザー企業の上層部: 「管理者権限を付与しないと使えない機能がある。業務を止めないための対策なら認める」

- ユーザー企業のIT部門: 「事業部門からのクレームを避けたい。パスワードはベンダーが設定してほしい」

- ベンダー: 「全部同じパスワードにすれば連携が楽。管理者権限も付与しよう。今さら問題だと言われても困るし、変更のための費用はもらえないだろう」

アップデートについても「現行のシステムに影響しないアップデート計画を作ってほしい」というユーザー企業側の思惑と、「昨日まで大丈夫だったし、今日も大丈夫だろう」という甘い推測のために後回しにされがちだ。

このような状況について川口氏は「それぞれの立場でセキュリティに関する認識が甘い。この状況を解消するためには、パスワード管理と資産管理を徹底し、アップデートや脆弱性診断を定期的に実施する必要がある。また、事故調査報告書を読む勉強会も有効だ」と指摘する。

Lv.2「基本はできているが、抜け漏れがある」組織の対策

川口氏によれば「基本はできているが、抜け漏れがある」というレベルにある組織はアップデートや脆弱性診断はある程度実行できているが、システムや拠点が多く、ベンダーに運用を丸投げしていることも多いという。

このような組織はLv.1の組織と比較して一定のセキュリティ対策が実施されているが、次のようなインシデントが発生しやすい。

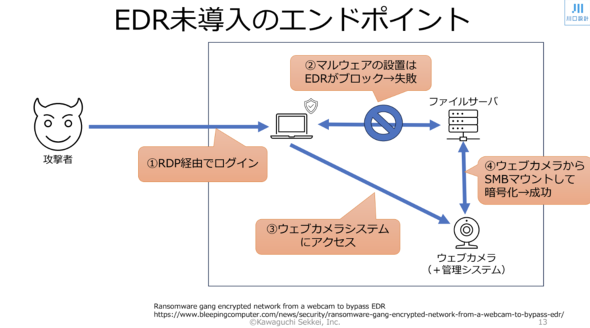

- EDR(エンドポイントでの検知と対応)未導入端末に攻撃者が侵入

- VPN侵害

EDRが導入されていないエンドポイントが存在すると、攻撃者がRDP経由でPCなどにログインした場合、EDRが導入されている端末はマルウェアの設置をブロックできるが、WebカメラなどEDR未導入の端末から侵入を許してしまう。

このように、攻撃者はEDRが導入されていない端末を探し攻撃を成功させるため、PCにEDRが導入されているだけでは油断できないという。

また、川口氏は「VPNはEDRで防御しにくく、さまざまなインシデントにつながる」と指摘する。インシデントの中にはゼロデイ脆弱性が悪用されるものもある。

VPNにリスクがあると理解していても、次のような理由からVPNの利用をやめたり、脆弱性に即時に対応したりできないケースがある。

- テレワーク環境の提供のためにVPNを停止できない

- インターネットとの接続を維持しているため守りにくい

- 金曜日の午後に脆弱性情報が発表されても対処できない

- 運用担当のベンダーが設置した製品を把握できていない

「Lv.2の状態にある組織の場合、ペネトレーションテストや脆弱性管理、ASM(Attack Surface Management)を実施する必要がある。また、多要素認証の導入は必須だ。演習と訓練を繰り返し、インシデントが発生した際に迅速に対応できる体制を構築しよう」(川口氏)

Lv.3「きちんと対策しているが、抜け漏れがある」組織の対策

「きちんと対策しているが、抜け漏れがある」というレベルの組織は、組織もシステムの規模も大きいが、基本的なセキュリティ対策ができており、CSIRTやセキュリティの専門家の雇用など組織的な対策も実行できている。

川口氏によると、このような組織でも、次のようなインシデントが発生する可能性があるという。

- 財務会計システムに対する攻撃

- インターネットとの境界に設置されたデバイスへのゼロデイ攻撃

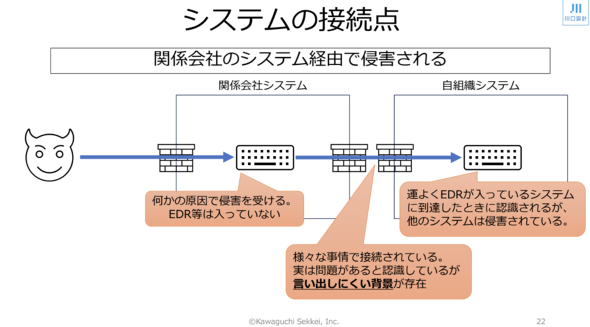

- 他のシステムとの接続点への攻撃

財務会計システムに対する攻撃

財務会計システムに対する攻撃が行われると、システムが停止し、財務会計情報にアクセスできない状態になる。その結果、有価証券報告書の提出が遅延したり、支払いや請求処理に影響が出たりするのだ。財務会計システムへの攻撃は企業に重大な悪影響を及ぼす。

財務会計システムが被害に遭う背景には、IT担当者や財務経理担当役員が財務システムの詳細を把握し切れていなかったり、CISO(最高情報セキュリティ責任者)に「他の役員の担当領域に口出しできない」という意図があったり、社長の「経理システムを一般従業員に触らせたくない。出身部門以外に口出しできない」といった思惑があったりするという。

「かつては、経理担当者のPCの中にのみ財務会計ソフトが存在する時代があった。現在はインターネットで財務会計システムが社外に開かれているため、攻撃を受ける可能性がある。財務担当役員とCISO、社長が連携して企業への致命的な被害を防ぐ必要がある」(川口氏)

インターネットとの境界に設置されたデバイスへのゼロデイ攻撃

攻撃者はVPNやファイアウォール、電子メールサーバのゼロデイ脆弱性を悪用する。その上で、ログ管理の不備などがあると攻撃者は内部システムに横展開できる。

取引先のシステムを経由して自組織のシステムが侵害されるケースもある。自組織では一定のセキュリティ対策が行われていても、取引先のシステムにEDRなどが導入されていない場合もあるという。

このような脆弱な体制はペネトレーションテストや脆弱性診断で発見できるものではあるが、取引先のシステムがテストのスコープから外れていることもある。テストを実施できたとしても、別会社の体制を指摘しにくい場合もある。

「Lv.3の課題を解消するには政治力が大切だ。対策の必要性を説明し、予算を確保し、組織の壁を乗り越えて安全性を確立する必要がある。取り返しのつかない事態に陥る前に、事業と業務を考慮した対策を立案推進し、切り出しにくいことを指摘すべきだ」(川口氏)

まずは自組織がどのレベルにあるかを確認し、そのレベルに合った対策を実行する必要がある。パスワード管理やIT資産管理、アップデートや脆弱性診断の定期的な実施といった基本的な対策に加えて、自組織がある程度のセキュリティ対策ができている場合は、取引先も含めたセキュリティ対策も重視するのが望ましい。

Copyright © ITmedia, Inc. All Rights Reserved.