ランサムウェアからの復旧は終わりが見えない「無間地獄」 恐怖のエピソードを紹介:データ保護から始める最終防壁構築

ランサムウェア被害に遭っても「バックアップさえ無事なら一安心」とは思っていませんか。いやいや本当の試練はここから始まるのです。今回も筆者が見聞きした調査・復旧にまつわる恐怖のエピソードを紹介します。

ランサムウェア対策におけるデータ保護の重要性を掘り下げる本連載。前回は、ランサムウェア被害におけるデータ暗号化で起きた“怖い話”として「暗号化されたデータを元に戻せなかった」というエピソードを紹介しました。

では、バックアップデータが暗号化されなかったとして、それで一安心かというと実はまだ落とし穴があるのです。今回も、公開されている報告書や被害企業団体の方々から聞いた“怖い話”をご紹介します。

筆者紹介:小原 誠(ネットアップ合同会社 コンサルティング ソリューションアーキテクト)

国内メーカーにおけるストレージ要素技術の研究開発に始まり、外資系コンサルティングファームにおけるITインフラ戦略立案からトランスフォーメーション(要件定義、設計構築、運用改善、PMOなど)まで、計20年以上従事。NetAppではソリューションアーキテクトとして、特にCloudOps、FinOps、Cyber Resilience領域を中心にソリューション開発やマーケティング活動、導入支援などに従事。Linux Foundation Japan エバンジェリスト、FinOps認定プラクティショナー(FOCP)。翻訳書に『クラウド FinOps 第2版』(オライリー・ジャパン)。国立大学法人山口大学 客員准教授。

「バックアップが無事で一安心」はまだ早い ランサム被害特有の復旧事情

ランサムウェア被害に遭ったとき、調査や復旧作業が長引けば長引くほど、その作業にかかる費用も膨らみます。

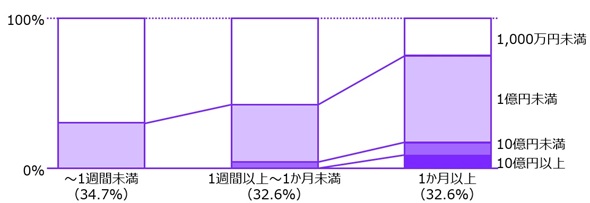

警察庁が公開している「令和6年におけるサイバー空間をめぐる脅威の情勢等について」によると(下図)、2024年にランサムウェア被害に遭った企業団体のうち、調査・復旧期間が1週間未満(34.7%)で済んだ場合、7割が「調査・復旧作業にかかった費用は1千万円未満」と回答しているのに対して、1カ月以上(32.6%)の場合は約6割が「1千万円〜1億円未満」、そして2割近くが「1億円以上」かかったと回答しています。

ランサムウェア被害の調査・復旧作業にかかる費用は、その作業期間が長くなるほど高額になる(出典:「令和6年におけるサイバー空間をめぐる脅威の情勢等について」を基にNetAppが集計し作成)《クリックで拡大》

調査・復旧作業にかかる直接的な費用に加えて、ITシステム停止による機会損失費用も膨らみます。ランサムウェア被害に遭ったときの費用(被害額)を抑えるためには、素早く調査・復旧できることが重要だと言えるでしょう。

しかし現実にはバックアップが手元に残っていたからといって、すぐに復旧できるとは限りません。これには意外と見落としがちなランサムウェア被害特有の事情が関係しています。ある考慮不足により調査・復旧期間が長期化し、被害額が膨らんでしまうことにもつながるのです。それでは一体、どうしてそのようなことになってしまうのでしょうか。

この問題についてバックアップデータからオリジナルデータを復旧する作業(リストア作業)に「取り掛かるまで」と「取り掛かってから」に分けて見ていきましょう。

こんなハズじゃなかった? いつまでたっても始まらないリストア作業

バックアップが残っていてもリストア作業にすぐに取り掛かれるとは限りません。これには幾つかの理由があります。

1つ目は「リストア先をすぐに用意できないケース」です。

従来のバックアップが想定していたのは、ハードウェアの故障(物理障害)やデータの誤編集(論理障害)などによってデータが失われることでした。そのため必要に応じてハードウェア交換などをした上で、基本的にはオリジナルデータがあった場所にバックアップデータを上書き、リストアすればよかったでしょう。

しかしランサムウェア被害に遭った場合、証拠保全(※注1)や原因究明(※注2)のため、被害に遭ったオリジナルデータはそのままに現場保存し、別の場所にリストアする必要が生じる(上書きリストアできない)ことが往々にしてあります。

このとき、ストレージ内に別の区画や空き容量が無かったり、そのストレージ自体の管理者権限が奪われて構成が破壊されたりしたため、リストア用に新たにストレージを用意するところから始めないといけなかった、という被害事例もあります。

(※注1)

警察や保険会社からは、犯行の証拠保全のため現場保存を求められることがあります。

(※注2)

一度ランサムウェア被害に遭うと、バックドアを仕掛けられるなどして再び狙われる恐れがあることから、再発防止のために原因究明が重要になります。

2つ目は「すぐにバックアップデータを取り出せない場合」です。

「イミュータブルバックアップ」や「エアギャップ」として、ストレージ内のオリジナルデータを、バックアップサーバを介してテープなどの外部記憶媒体にバックアップしておくというのはよくある構成かと思います。

しかしランサムウェアによってバックアップサーバが暗号化されたり、あるいは破壊されたりすることで(※注3)、いざというときに外部記憶媒体内のデータを読み出せず、バックアップサーバを作り直すことから始めなければならなかった、といった被害事例もあります。

(※注3)

被害者による自力の復旧(リストア)を邪魔して身代金を払わせるように仕向けるため、犯人がバックアップサーバの設定や管理データ(バックアップカタログ)を破壊していた被害事例も報告されています。

始まったはいいものの、終わりの見えないリストア作業地獄……

この他、リストア作業に取り掛かったものの「リストア作業が想定よりもずっと大変だった」という事例も耳にします。

従来のバックアップが想定しているのは、ハードウェアの故障(物理障害)やデータの誤編集(論理障害)です。このときのリストア作業は比較的単純なものでした。つまり過去複数世代のバックアップの中から最新のバックアップを利用して、丸ごと(物理障害の場合)あるいはピンポイント(論理障害)に、バックアップデータをリストアすればよかったからです。

しかしランサムウェア被害の場合、想像よりもずっと複雑で大変なリストア作業になるでしょう。

まずはどのデータが暗号化されてしまったのかを特定するところから始める必要があります。ランサムウェアはデータ(ファイル)を暗号化すると同時に、暗号化したことが分かるようにファイル名を書き換える(拡張子を変えるあるいは追加する)ことが知られていますが、昨今ではファイル名を書き換えないものも出てきました。

ファイル名が書き換えられていればどのファイルが暗号化されてしまったのか比較的容易に判別できますが、そうでない場合は、他に何も手がかりがなければファイルを1つずつ開いてみなければ判別できません。

仮に暗号化されたデータを特定できたとしても、そのバックアップデータを特定してリストアするのも一苦労です。なぜなら最新のバックアップは中身が暗号化されている恐れがあるためです(前回記事参照)。そのため「できるだけ新しくて暗号化される前のバックアップデータを見つけて、それを利用してリストアする」という繰り返し作業が必要になります。

筆者は実際の被害者から「バックアップデータがどこかのテープに残っているだろうとは思っていたが、テープを交換して読み込みが終わるのを待って、中身を確認して、また交換して、という作業を繰り返していくのが気の遠くなるような作業だった。それでも暗号化されたデータの8割は頑張って何とかリストアしたが、残り2割は諦めて業務部門に頭を下げて、帳票から入れ直してもらった」という話を何度も聞いたことがあります。

今回のまとめ 「そのバックアップ、すぐにリストアできますか?」

今回のお話から「バックアップデータが残っていても、すぐにリストアできるとは限らない」ということが分かったかと思います。残念ながら「バックアップを取って、書き換えられないように守る」ことだけに注意がいきがちで、「ランサムウェア被害が起きたときに実際どうリストアすることになるのか」「素早くリストアできるようにITシステムをどう作っておくのか」という点は意外と見落としがちです。どのような対策が必要なのかについては、今後の連載で解説していきましょう。

次回はランサムウェアによるデータ暗号化から変わって、データ窃取(漏えい)にまつわる「怖い話3:どのデータが盗まれたのか特定できなかった」について紹介していきます。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

「リストアしたら中身が○○?」 ランサムウェア暗号化で起きた“怖い話”

「リストアしたら中身が○○?」 ランサムウェア暗号化で起きた“怖い話”

「ランサムウェア被害に遭ってもデータバックアップさえ取っていれば安心」と思っていませんか? 実はその思い込みは危険かもしれません。今回は筆者が聞いた、ランサムウェア被害におけるデータ暗号化で起きた“怖い話”を紹介しましょう。 ソフトバンクは“苦い教訓となった内部インシデント”をどう糧にしたか?

ソフトバンクは“苦い教訓となった内部インシデント”をどう糧にしたか?

ソフトバンクは積極的にセキュリティ対策に取り組む企業だが、はじめからそうだったわけではない。同社が猛省して本気で対策を講じた裏には、黒歴史ともいえるインシデントがあった。同社のCISOが自社の取り組みを赤裸々に語る。 「勉強するから時間をくれ……」 医療セキュリティ人材がいない、育たない真因

「勉強するから時間をくれ……」 医療セキュリティ人材がいない、育たない真因

医療機関のセキュリティ対策が進まない要因には業界特有の構造的な課題がある。第2回のテーマは「ヒト」だ。セキュリティ人材が育たず、集まらない根本的な理由を調査データと専門家の証言から読み解く。 著名パスワード管理ソフトも歯が立たない“古くて新しい攻撃”とは?

著名パスワード管理ソフトも歯が立たない“古くて新しい攻撃”とは?

セキュリティエンジニア必見のハッカーイベント「DEF CON 33」が開催されました。たくさんの講演がある中で筆者が注目したのは、守りの要である「パスワード管理ソフト」を標的にした“古くて新しい攻撃”でした。一体どんなものなのでしょうか。