EDRはもう通用しない? 巧妙化した攻撃を迎え撃つ「現実的対策」

年はEDRによる検知を巧妙に回避する高度な攻撃が台頭している。攻撃は防げないという前提の下、現実的で費用対効果の高い「万が一への備え」を提示する。

EDR(Endpoint Detection and Response)は、業務で利用される端末やサーバなどの機器で、マルウェアの感染や内部不正、外部からの侵害などの不審な動きがないかどうかを監視するものだ。

多くの企業でサイバーセキュリティ対策の要として導入が進むEDRだが、近年はEDRによる検知を巧妙に回避する高度な攻撃が台頭している。進化する攻撃者の手口を前に、「EDRを導入したから万全」と言い切ることはもはやできない状況だ。

本稿では、攻撃者の視点を基にEDR回避技術の脅威を解説する。そして、万が一のインシデント発生時を見据えたセキュリティ対策を提示する。

本稿はITmediaが主催したイベント「SecrityWeek 2025夏」(8月25日〜9月1日)でレオンテクノロジーの守井浩司氏(代表取締役社長)が「EDRだけじゃだめですか? 〜動いてるからヨシ!の代償〜」というテーマで講演した内容を編集部で再構成したものだ。

EDRによる検知を回避する技術や攻撃手法が出現

セキュリティ診断やセキュリティ対策サービス、フォレンジック調査などの事業を展開しているレオンテクノロジーの代表取締役社長の守井浩司氏は、EDRのメリットは3つあると話す。

1つ目は、一目でマルウェアと分かりにくいプログラムでも、その活動内容から不正の有無を検知できる点だ。2つ目は、プログラムの実行履歴やネットワーク接続履歴などのログとして残りづらいものも取得可能な点だ。そして3つ目は、軽量で整理されたログを出力できる点だ。

守井氏によると、近年はEDRによる検知を回避する技術や攻撃手法が見られるようになってきたという。代表的なものがファイルレス攻撃(PCのOSに備わっている機能を利用した攻撃)や、ポリモーフィック技術(マルウェアのファイル名やソースコードなどを繰り返し変更する技術)、EDR自体の停止および無効化だ。

「内部不正への対策にはEDRよりもSIEM(セキュリティ情報イベント管理)の方が適している場合がある。また、EDRは通常、『生ログ』(最初に記録されたままの状態のログ)を取得しないため、検知漏れなどから生ログを調査したい場合は別途取得する必要がある」

EDRの検知を回避する技術、攻撃手法

守井氏は「EDRを導入するだけでサイバーセキュリティが万全になるとはいえない」と言い、巧妙なサイバー攻撃に対処するためには、ネットワーク全体での対策が重要とした。EDRを回避する技術および攻撃手法について確認する。

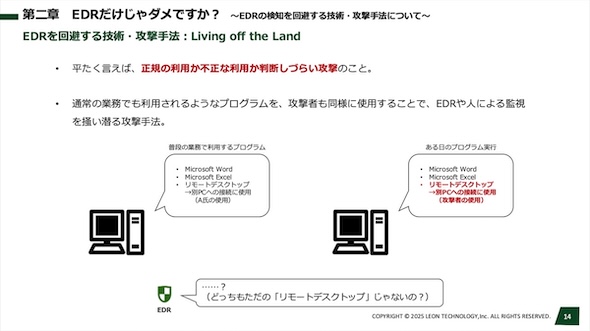

Living off the Land

「Living Off The Land」(環境寄生型)の特徴は、正規の利用か不正な利用かを判断しにくい点にある。攻撃者は、ターゲットとなる組織の中で通常業務に使用されるようなプログラムを悪用して攻撃する。

「EDRはあからさまに怪しい行動は検知できるが、一見すると正常に見える行動の検知は苦手だ。クレジットカードを毎月10万円前後利用する人の、ある月の請求が11万円だったとして、それを『怪しい』と指摘するのは容易ではないのと同じだ」

ポリモーフィック技術

ポリモーフィック技術は、プログラムにランダムな特徴を与えて検知をすり抜ける技術だ。

ウイルス対策ソフトもEDRも、原則として「よくあるマルウェアや攻撃パターンの特徴の一覧」と、今目の前にあるプログラムや行動履歴などを比較することで、不正かどうかを検知している。そのため、感染の度にマルウェアがファイル名やソースコードなどをランダムに変更すると検知が難しくなる。

万が一を見据えた対策へ

攻撃者はEDRをはじめとするセキュリティ製品を理解した上で、それらの製品による検知を回避している。攻撃者によるセキュリティ製品の回避を防止する対策について詳しく紹介する。

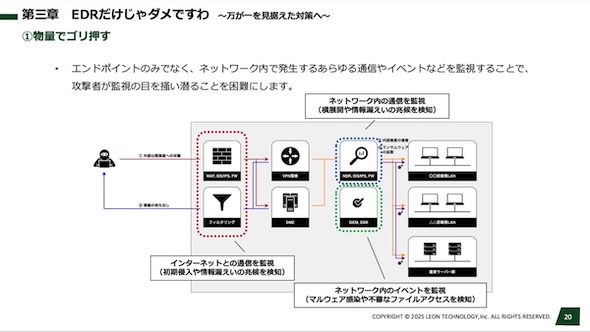

物量でゴリ押す

物量で“ゴリ押す”とは、エンドポイントだけでなくネットワーク内で発生するあらゆる通信やイベントなどを監視することで、攻撃者が監視の目をかい潜ることを困難にする対策だ。

近年は、XDR(エンドポイントやサーバ、ネットワークなどの複数の場所から脅威を検出し、分析および対処する技術)やSIEMによる「相関分析」という仕組みにも注目が集まっている。相関分析では、さまざまなセキュリティ製品から出力されたログを分析して、「特異なイベント」や「総合的に見て怪しいイベント」を検知する。

例えば、EDRでは問題ないと判断されたログであっても、NDR(ネットワークにおける検知と対応)やSIEMでは異常と判断される場合がある。

「物量によるゴリ押しの対策をとる場合の課題はコストだ。あらゆる場所にセキュリティ製品を導入し、最新の攻撃手法に合わせてそれらをカスタマイズする必要があるため、求められるノウハウも高度になってしまう。当社の顧客の中でも、この手法を取り入れているのは一部の大企業のみだ」

回避されることを想定した予防線の設置

ただ、物量で"ゴリ押し"する対策はコストの面から現実的ではない。守井氏によると、その場合におすすめの対策が、回避されることを想定した予防線の設置だ。これは、攻撃を100%防げないと割り切った上で、万が一事故が起こった場合に必要な情報を事前に集める対策だ。

同対策では、インシデント対応マニュアルや資産管理表、バックアップおよび復旧手順書)、緊急連絡先(運用・保守ベンダー)、緊急連絡先(フォレンジックベンダー)、ログなどの情報を事前に集めておく。これらの情報の中で、守井氏は「緊急連絡先(フォレンジックベンダー)」と「ログ」を強調した。

フォレンジック

フォレンジックとは、デジタルデータの中から、サイバー攻撃や内部不正などの痕跡を収集、分析し、インシデントの全容の解明を目的とする調査手法だ。

フォレンジックでは、PCやサーバなどの機器で実施された活動やセキュリティイベントを保存するログを調査し、発生したインシデントの全容を突き止める。つまり、ログを十分に取得できているかどうかが、インシデントの全容の把握に大きな影響を与える。だが、フォレンジックには課題もある。

「多くのケースにおいて、フォレンジックをするための十分なログが残されていない。保管容量が少なくて古いログが消えていたり、取得しているログの種類が少なかったりするのだ。また、攻撃者がログを削除する場合もある」(守井氏)

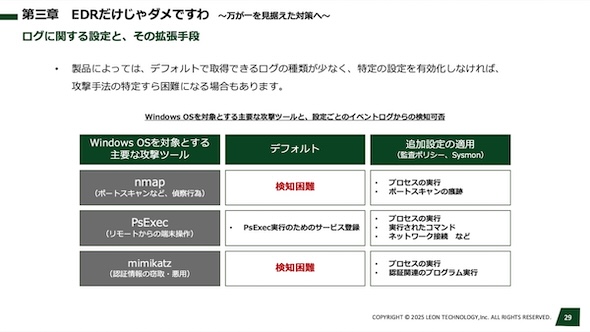

ログを取得する手段

より多くのログを取得するための方法の一つはEDRやSIEMのような製品の導入だ。しかし、コストの問題で断念するケースがある。

そのような場合は、特定の設定を有効化して機器が取得できるログを拡張しよう。「Windows OS」であれば、監査ポリシーという設定を有効化して「プログラムの実行履歴」や「設定の変更履歴」などのログを取得できるようになる。また、Microsoftが無料で公開しているツール「Sysmon」を入れることでログの取得範囲を拡張することも可能だ。

監査ポリシーの推奨値については、Microsoftから公開されている「System Audit Policy recommendations」や「セキュリティベースラインガイド」などが参考になる。Sysmonでは、「プロセス作成」や「ネットワーク接続」などのログを取得できるようになり、セキュリティをさらに向上させるためのログの収集と分析ができるようになるという。

最後に守井氏は、「万が一を見据えた準備が重要」と話した。

「セキュリティ対策においては、『いつかは失敗してしまうかもしれない』というネガティブなモチベーションの下で対策を実施することが重要だ。そのために専門家に相談するのも一つの選択肢だ」

Copyright © ITmedia, Inc. All Rights Reserved.