NISTが禁じたパスワード慣行、いまだ多数派 要件に逆行する企業の現実

アークティックウルフジャパンは年次セキュリティレポートの2025年版を公開した。同調査では、多くの企業がNISTの定める強力なパスワードポリシーと逆行している実態や、日本企業特有のセキュリティホールの存在が明らかになった。

アークティックウルフジャパンは2025年10月22日、年次セキュリティレポート「人的リスクレポート」の2025年版を公開した。

同報告書は、日本を含めた世界の1700人以上のITリーダーやエンドユーザー(管理職)を対象に2025年7月に実施したものだ。回答者が所属する業界としては、製造業や金融サービス、テクノロジーなどが多くを占めている。企業規模としては40%が従業員数50〜499人、そして約30%が500〜2999人、28%が3000人以上となっている。なお、日本の回答者は75人だった。

同日に開催された説明会では、Arctic Wolfのリサ・テトロー氏(Security Services 担当シニア・バイス・プレジデント)が調査結果について詳細に解説し、日本企業のセキュリティ課題とその背景にあるものを浮き彫りにした。

NISTのパスワード新要件に対応できていない企業が多数を占める実態

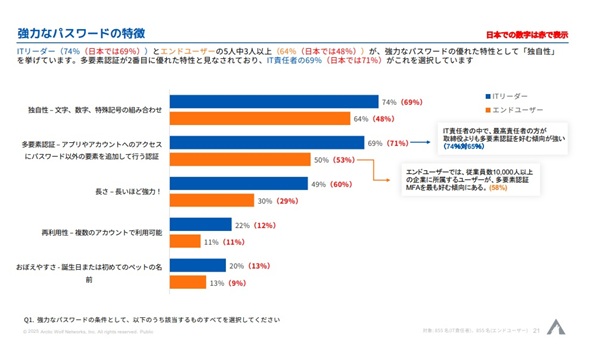

今回注目すべきはパスワードに関連した調査だ。「強力なパスワードの条件」について聞いたところ、「独自性(文字や数字、特殊記号の組み合わせ)」「多要素認証(MFA)」「長さ」が上位に挙がった。

独自性についてはITリーダーが74%(日本では69%)、エンドユーザーが64%(日本では48%)。MFAについてはITリーダーが69%(日本では71%)、エンドユーザーが50%(日本では53%)。長さについては、ITリーダーが49%(日本では60%)、エンドユーザーが30%(日本では29%)となった。

米国国立標準技術研究所(NIST)は最近、パスワードポリシーに関するガイドライン「NIST Special Publication 800-63B」(以下、SP800-63B-4)を更新し、大文字と小文字、数字、記号を組み合わせた「混在ルールを課してはならない」と明確に定義し、特定の文字タイプを強制する慣行を禁止した。形式的な複雑性が安全性につながらず、むしろ利用者に予測可能なパターンを選ばせてしまう傾向があるためだ。

一方で今回の調査結果は、多くの企業の間でこうした混在ルールが依然として有効であるという誤解が解けていないことを示唆している。なお、同NISTのガイドラインはパスワードの長さについても言及しており、パスワードのみでの単一要素認証の場合、最低15文字を義務付けている。調査ではグローバルと比較して日本の回答者はパスワードの長さを重視しており、良い傾向だといえるだろう。

この他、パスワード共有については日本ではより慎重な傾向が顕著だ。世界では40%のITリーダーが「同僚や家族とパスワードを共有したことがある」と答えたのに対し、日本ではわずか13%。エンドユーザーも36%(グローバル)に対し、日本は15%にとどまった。

では日本のセキュリティ意識が高いかといわれるとそうともいえない。

日常的なセキュリティ対策については日本とグローバルで大きな差が出た。ITリーダーの90%(日本では85%)が「従業員が席を離れるときにPCをロックするように指示するポリシーがある」と回答した。一方で「席を離れるときにPCをロックするか」という質問では、グローバルでは33%のエンドユーザーが「常にロックしている」と答えたのに対し、日本ではわずか13%だった。テトロー氏はこの背景に「文化的な信頼の深さ」があると分析する。

「日本社会は信頼関係が非常に強固です。カフェで席を確保するためにスマートフォンやバッグを机に置く行為は、他国では考えられません。特に西洋文化圏では、そんなことをしたならテーブルに戻ったら持ち物が持ち去られているでしょう。そうした文化が“油断”としてセキュリティ意識にも影響しているとみられます」(テトロー氏)

一方でテトロー氏は「信頼は日本の強みでもある」としつつ、「職場では個人の信頼よりも、仕組みとしての防御策を優先すべきです」と強調した

セキュリティ意識が高い方が、生成AIに機密情報を共有する?

この他、調査によると、グローバル平均ではITリーダーの約3分の2、エンドユーザーの約半数が「悪意あるリンクをクリックした経験がある」と回答している。さらに、リンクを誤ってクリックしたITリーダーのうち5人に1人が「その事実を報告していない」ことも判明した。

一方で日本では、リンクをクリックした経験を持つのはITリーダーで38%、エンドユーザーで36%と、グローバル平均よりも低い結果になった。ここから日本の従業員は比較的慎重である傾向が見られるが、これは「安心してよい」という意味ではない。また、フィッシング被害に遭わない自信の有無を尋ねた質問では、グローバルの76%が「自信がある」と答えたのに対し、日本では43%にとどまった。

従業員の努力だけではフィッシング被害を完全に防ぐのは困難である中、企業側としては被害に遭った従業員が迅速かつ事態を隠ぺいせずに被害報告を上げられる風土や仕組みを整えることが重要だろう。

また、同調査では「ChatGPT」などの生成AIツール利用に潜むリスクについても取り上げている。ITリーダーの87%(日本では84%)、エンドユーザーの63%(日本では52%)が業務で生成AIツールを使用している。この結果は前回調査と比較しても増加傾向にあるが、その使い方には注意も必要だ。

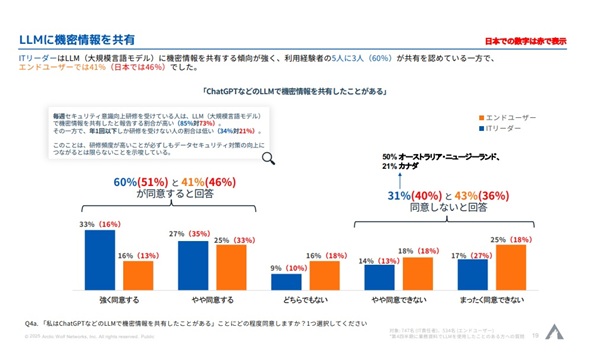

ITリーダーの60%(日本では51%)、エンドユーザーの41%(日本では46%)が「ChatGPTなどの大規模言語モデル(LLM)に機密情報を共有したことがある」と答えていることが分かった。

これは従業員向けのAI利用ポリシーに関する研修を実施することで解決できると考える人もいるかもしれない。しかし調査からは意外な結果も明らかになった。毎週セキュリティ意識向上研修を受けている人は「LLMに機密情報を共有した」と報告する割合が高い傾向が分かった(グローバルで85%、日本では73%)。一方で年に1回以下しか研修を受けない人の割合はグローバルで34%、日本では21%と低い結果になった。

研修頻度が高いことが必ずしもセキュリティやガバナンスの向上に結び付くわけではないというのは興味深い調査結果だ。

さすがにやりすぎ? 詐欺被害に遭った従業員を解雇するケースも

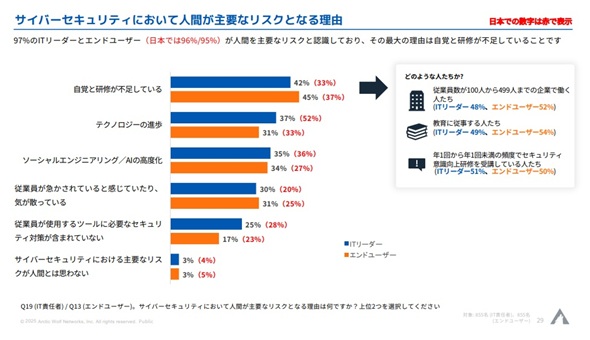

調査では、多くの企業がセキュリティにおいて人間が主要なリスクになると考えていることも分かった。97%(日本では96%)のITリーダーが人間を主要なセキュリティリスクと認識しており、その理由として「自覚と研修の不足」を挙げた。

興味深いのは、ITリーダー自身もセキュリティ対策を「無効化」するケースがあることだ。ITリーダーの51%(日本では43%)が「自社のシステムでセキュリティ対策を無効化した経験がある」と回答した。理由として最も多かったのは「対策が効率的な業務の妨げになっている」(グローバルで25%《日本で28%》)だった。これはまさに「人間こそがセキュリティリスクである」という懸念を裏付ける結果といえるだろう。

こうした人間起因のセキュリティリスクにどう対処すればいいか。調査からは極端な措置を講じる企業も確認された。「フィッシング詐欺などの被害に遭った従業員を解雇したことがあるか」という質問に対して、ITリーダーの58%(日本では45%)が「従業員が詐欺被害に遭ったことを理由に解雇したことがある」あるいは「非常に強い是正措置を講じた」と答えた。

調査によると、オーストラリアやニュージーランドの企業(74%)または、金融サービスに携わる企業(67%)はその傾向が強いことが明らかになっている。一方で「被害に遭った従業員に解雇以外の何かしらの是正措置を講じたかどうか」という問いでは、日本のITリーダーは「従業員のアクセス権限を変更あるいは制限した」(61%)や、「再教育」(64%)といった対策を講じており、その多くが「一定の効果があった」としている。

テトロー氏は最後に「従業員への啓発やエンドポイントセキュリティの強化、定期的なインシデントレスポンス計画の見直しは非常に重要です。かつ被害に遭った従業員が安全な気持ちで報告できる環境や文化を構築することも忘れてはいけない」と締めくくった。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

「英数・記号の混在」はもう古い NISTがパスワードポリシーの要件を刷新

「英数・記号の混在」はもう古い NISTがパスワードポリシーの要件を刷新

NISTはパスワードポリシーに関するガイドラインSP800-63Bを更新した。従来のパスワード設定で“常識”とされていた大文字と小文字、数字、記号の混在を明確に禁止し、新たな基準を設けた。 なぜセキュリティ部門の言葉は届かないのか――認知のズレを生む4つのバイアス

なぜセキュリティ部門の言葉は届かないのか――認知のズレを生む4つのバイアス

同じ「脆弱性通知」でも経営と事業、セキュリティの三者が受け取る意味は全く異なる。なぜ同じ事実を前にして、部門ごとに認識や対応がずれてしまうのか。意思決定をゆがめる“無意識のバイアス”をどう乗り越えるか――構造から整理してみよう。 「対応しなきゃ」では手遅れになるかも AIセキュリティへの解像度を上げよう

「対応しなきゃ」では手遅れになるかも AIセキュリティへの解像度を上げよう

生成AI活用が進む一方で、AIそのものを守るセキュリティ対策については意識が向いていない企業もある。本稿はパブリックAI/プライベートAIでそれぞれ起きがちなリスクを整理し、目指すべき対策の方向性を示す。 WSUSにCVSS 9.8の脆弱性 PoCコード公開済みのため要注意

WSUSにCVSS 9.8の脆弱性 PoCコード公開済みのため要注意

HawkTrace Securityは、WSUSの「GetCookie」処理に存在する脆弱性CVE-2025-59287を解析し、PoCを公開した。この脆弱性はRCEが可能でCVSS 9.8の重大欠陥とされている。