そのセキュリティ業務、自前と外注のどちらが正解? 勘に頼らない判断のこつ:ITmedia Security Week 2025 秋 イベントレポート

インソースか、アウトソースか――。セキュリティ業務の切り分けに正解はないものの、判断の指針はある。セキュリティ業務を“自前”で担うべきか、“外注”すべきかを客観的に判断できる実践的な手法を解説する。

日常的な脅威監視やインシデント対処まで、企業のセキュリティ運用を構成する業務は多岐にわたる。こうした業務の全てをインソース(自社による実行)でまかなおうとするのは現実的ではない。マネージドセキュリティサービス(MSS)といったベンダーの支援策を活用し、一部の業務をアウトソース(外部委託)することが有力な選択肢となる。

「セキュリティ業務のインソースとアウトソースの配分は重要な問題だ」。セキュリティ運用設計やインシデント対応に詳しい、GMOサイバーセキュリティ byイエラエの阿部慎司氏は、こう指摘する。あらゆる企業に通用するインソースとアウトソースの“黄金比”は存在しない。ただし自社に合った配分を見つける方法はある。

自社に適したセキュリティ運用を実現するために、IT担当者やセキュリティ担当者はどの業務をインソースでまかない、どの業務をアウトソースすべきなのか。阿部氏が推奨する、両者の適切な配分を考えるための具体策を紹介しよう。

本稿は、アイティメディアが主催したオンラインセミナー「ITmedia Security Week 2025 秋」(2025年11月25日〜12月1日)で、GMOサイバーセキュリティ byイエラエのサイバーセキュリティ事業本部に所属する阿部慎司氏(執行役員兼副本部長)が「自社に合ったセキュリティ運用・対応とは?〜内製化とアウトソースのベストミックス」というテーマで講演した内容を編集部で再構成したものです。

セキュリティ業務「自前か、外注か」の解を“4つの領域”で導く

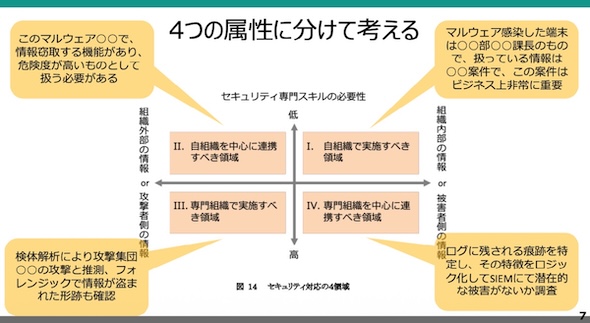

セキュリティ業務のインソースとアウトソースの配分を検討する際は、各業務を4つの領域に分けて考えるとよいと阿部氏はアドバイスする(図1)。

領域1の「自組織で実施すべき領域」に属するのは、社内の情報を扱い、かつセキュリティ専門スキルの必要性が比較的低いセキュリティ業務だ。マルウェア感染を例にすると「誰の端末が感染したのか」「端末に保存していた情報が、どの程度の重要性を持っていたのか」といった判断が該当する。

領域2の「自組織を中心に連携すべき領域」には、社外の情報を扱い、かつセキュリティ専門スキルの必要性が比較的低いセキュリティ業務が属する。マルウェアの機能を把握し、危険度をどのように位置付けるのかを決めることが一例だ。

領域3の「専門組織を実施すべき領域」が含むのは、攻撃者側の情報を扱い、かつセキュリティ専門スキルの必要性が比較的高いセキュリティ業務だ。マルウェアの検体を解析して攻撃者グループの正体を推測したり、情報が盗まれた形跡を確認したりと、専門的なスキルやノウハウが必要な業務がこれに当たる。

領域4の「専門組織を中心に連携すべき領域」には、被害者側の情報を扱い、かつセキュリティ専門スキルの必要性が比較的高いセキュリティ業務が該当する。ログに残る脅威の痕跡を特定して脅威の特徴を明確化し、潜在的な被害の発生状況を探るといった業務が例として挙げられる。

インソースとアウトソースの配分を示す「4つの型」

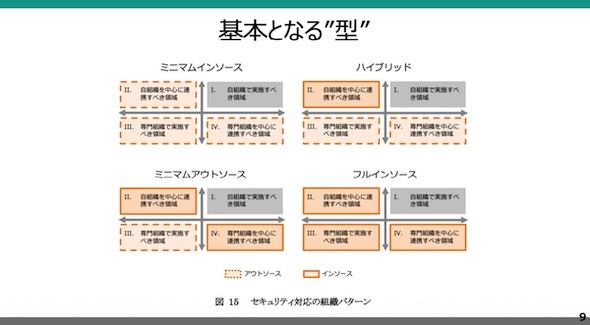

IT・セキュリティ担当者は上記4領域について、インソースとアウトソースのどちらにするかを判断することになる。結果的にインソースとアウトソースの配分は、一般的には4つの型に落ち着くと阿部氏は説明する(図2)。

どの型になるのかは、領域2と領域3、領域4のそれぞれをアウトソースするかどうかで決まる。「ミニマムインソース」の型では、領域2から領域4をアウトソースし、自社は領域1に集中する。「フルインソース」の型では、アウトソースコストを抑えることを優先して、領域2から領域4の全てをインソースにする。それらの中間には、インソースとアウトソースを組み合わせた「ハイブリッド」「ミニマムアウトソース」の型があり、企業によって選択すべき型は異なる。

自前と外注の判断を支える「セルフアセスメントシート」の使い方

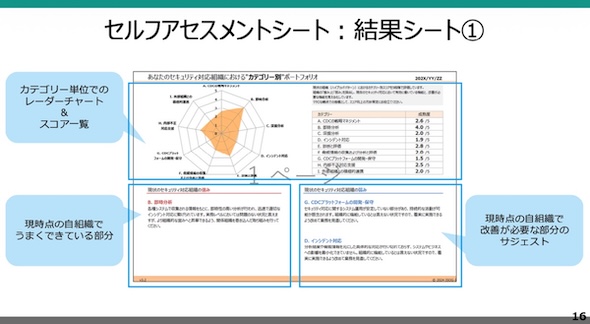

IT・セキュリティ担当者が、セキュリティ業務のインソースとアウトソースの最適な配分を検討するには、まずは自社のセキュリティ運用の現状を可視化して、客観的に把握する必要がある。そのための手段として阿部氏が紹介するのが、業界団体の日本セキュリティオペレーション事業者協議会(ISOG-J)が公開する「セルフアセスメントシート」だ。ISOG-Jは、同団体が発行する「セキュリティ対応組織の教科書」の付録として、セルフアセスメントシートを無償で公開している。

セルフアセスメントシートは「Microsoft Excel」形式のスプレッドシートであり、複数のタブで構成されている。IT・セキュリティ担当者はセルフアセスメントシートを使うことで、2つのステップでセキュリティ運用の現状を可視化できる。まず「準備シート」というタブを開き、前述した4つの型のうち、現在の自社が該当する型と、将来的に目指すべき型を選択する。次に「入力シート」というタブを開き、代表的なセキュリティ業務64個について、現状の成熟度(遂行レベル)をスコアリングする。

入力シートでは、インソース業務については「属人化せずに、組織的な取り組みになっているかどうか」、アウトソース業務については「サービスを活用し切れているかどうか」といった観点から、それぞれ5点満点の6段階(0〜5点)で成熟度を評価できる。準備シートおよび入力シートでの入力が完了すると、セルフアセスメントシートは「結果シート」というタブに評価結果を出力する(図3)。

結果シートは「ログ分析・通報」「リアルタイム監視」「インシデント対応」「分析基盤高度化」といったセキュリティ業務のカテゴリーごとに習熟度を可視化する。IT・セキュリティ担当者はこれを参照することで、自社が目標とする型に対してどこにギャップがあるのかを一目で把握できる。阿部氏は結果シートについて「自社の立ち位置を定期的に確認するための棚卸しツールとして活用してほしい」と語る。

「サービスポートフォリオシート」の併用も効果的

セキュリティ運用の最適化を突き詰めたいIT・セキュリティ担当者に対して、阿部氏はセルフアセスメントシートに加えて、ISOG-Jが公開する「サービスポートフォリオシート」の併用を推奨する。Microsoft Excel形式のスプレッドシートであるサービスポートフォリオシートは、前述した64個のセキュリティ業務を中心に、自社のセキュリティ運用をより具体的に整理するのに役立つ。

IT・セキュリティ担当者は、サービスポートフォリオシートでセキュリティ業務をリストアップし、取り組んでいる業務に過不足がないかどうかを一目で確認できる。各業務を担当する社内部署やアウトソース先ベンダーを明記することで、特定部署への業務集中を可視化しやすくなる。「自社のセキュリティ運用の状況を非常にクリアに整理できる」と阿部氏は説明する。

各セキュリティ業務について、現状の成熟度と、目標とする成熟度の双方を記載して対比すれば、どの業務にギャップが生じているのかが明確になる。例えば現状の成熟度が2点であるセキュリティ業務に対して、本来は4点が必要であるといったギャップが浮き彫りになれば、その業務をインソースのままにすべきか、専門性を求めてアウトソースに切り替えるべきかといった具体的な判断がしやすくなる。

失敗しないアウトソース先の選び方

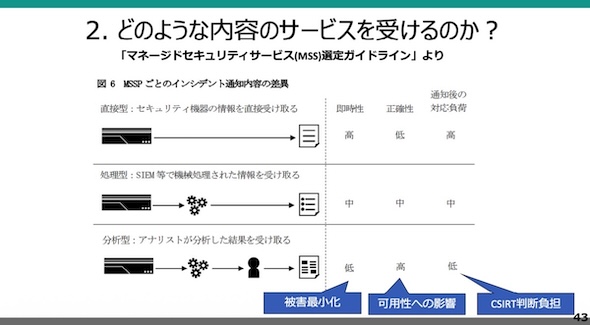

これまでインソースでまかなっていた業務について、アウトソースへの切り替えを検討する際に有用な手段として、阿部氏はISOG-Jの「マネージドセキュリティサービス(MSS)選定ガイドライン」を挙げる。同ガイドラインは、保護対象や対処すべき脅威に加え、MSSなどのアウトソースサービスの内容、コスト、導入時期といった検討ポイントを網羅的に整理するためのチェックリストとして活用できる。

セキュリティ業務をアウトソースする際は、サービス内容を丁寧に比較する必要がある。例えば「インシデント発生時の通知」と一口に言っても、そのサービスのタイプはさまざまだ(図4)。セキュリティ機器からインシデント通知を直接受け取るタイプ(直接型)は、通知の即時性に優れるものの、通知内容の正確性には課題がある。アナリストによる分析結果を受け取るタイプ(分析型)は逆に即時性には劣るものの、正確性は高い。表面的なサービス内容だけで選定せず、具体的な状況を想定しながら即時性や正確性、対処時の負荷などを考慮することが大切だ。

アウトソースサービスを選定する際には、信頼できるベンダーかどうかの見極めが欠かせない。その判断材料として活用できるのが、経済産業省の「情報セキュリティサービス基準」だ。同基準は、情報セキュリティサービスに求められる要件を体系的に整理する。その適合性を審査するのは、第三者機関である情報セキュリティサービス基準審査登録委員会だ。独立行政法人の情報処理推進機構(IPA)は、公式Webサイトで適合サービスを一覧として公開している。「サービス選定時の客観的な品質基準として活用し、事業者との良い出会いにつなげてほしい」と阿部氏は話す。

セキュリティ投資額は「売上高の0.5%」が目安

セキュリティ業務のアウトソーシングを検討する際に見落とせないのが、セキュリティ予算には限りがあるという前提だ。セキュリティ運用で発生するコストは、アウトソースサービスの料金だけではない。人件費や教育費、システム費、評価・監査費などさまざまなコストが発生することから、全体像を踏まえた上で投資配分を考える必要がある。

そもそもセキュリティ投資額は、どの程度が妥当なのか。阿部氏は目安として、官民連携のセキュリティ組織である一般財団法人・日本サイバーセキュリティ・イノベーション委員会(JCIC)のレポートが示す「セキュリティ投資額は連結売上高の0.5%以上」という考え方を挙げる。例えば連結売上高が1000億円であれば、セキュリティ投資額の目安は5億円となる。この枠内で、アウトソーシングにどの程度の予算を割くのかを検討することになる。

セキュリティ運用は、一度整備して完結するわけではない。IT・セキュリティ担当者は自社のセキュリティ運用体制を定期的に確認し、現状と課題を整理した上で、各業務をインソースで担うのか、アウトソースに委ねるのかを見直し続けることが重要だ。

Copyright © ITmedia, Inc. All Rights Reserved.