| News | 2003年9月29日 10:00 PM 更新 |

COMPUTEX TAIPEI 2003番外編

ネットは今日も筒抜け!?――インターネット完備ホテルの落とし穴(3/3)

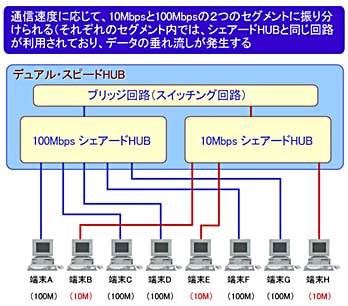

デュアルスピードHUBは、1つの装置内に10MbpsのリピータHUBと100MbpsのリピータHUBを内蔵し、この伝送媒体の異なるセグメント間を、ブリッジ回路(スイッチング回路)によって接続したHUBだ。

このHUBは、すべてのポートで10Mbps/100Mbpsの自動認識を行い、100Mbps(100BASE-TX)と10Mbps(10BASE-T)の2つのネットワークセグメント(コリジョンドメイン)を形成する(ブリッジ回路には、各端末が10Mbps、100Mbpsのどちらのセグメントに所属しているかのMACアドレス情報が記録され、10Mbpsと100Mbpsのセグメントをまたぐ場合にのみ、MACアドレスを使って、パケットを転送するかを判断する)

HUBの各ポートでは、10Mbps/100Mbpsの自動認識が行われ、あたかもLAN全体が一つのセグメントに接続されているかのように見えるが、実際には上図のように10Mbpsネットワークと、100Mbpsのネットワークで、別々のセグメント(=パケット)の衝突が発生するコリジョンドメイン)が形成されてしまう。

つまり、10MbpsのLANと100MbpsのLANが独立して存在し、それぞれのセグメント内においては、リピータHUBとまったく同じ動作(垂れ流し)をするわけだ。

デュアルスピードHUBは、10Mbps環境(10BASE-T)から100Mbps環境(100BASE-TX)への段階的な移行を想定して、1998年頃から市場に投入されたが、世間はあっという間に100Mbps環境(100BASE-TX)に移行してしまったため、今となっては、一過性の製品としての感もぬぐいきれない。

しかし、いずれにせよ、ホテルの各室を結ぶバックボーンHUBが、このシェアードHUB(リピータHUB)か、デュアルスピードHUBのどちらかであれば、今回の垂れ流しが起こる理由も明らかになるわけだ。

我々の推測は正しいか!? 思い切ってホテルに直撃取材!

今回宿泊したホテルは、宿泊者に「カードキー」を手渡し、室内への出入りのほか、エレベータもカードキーを差し込まなければ動作させないという、徹底した入室チェックを実施している。つまり、ホテル宿泊者以外の第三者が、ホテル内を自由に出入りすることを禁止しているのだ。

しかし、それだけのセキュリティを確保し、ブロードバンド環境や、ビジネスルーム、PCルーム完備で「IT環境対応」を大きくうたっているホテルが、「情報セキュリティ」に関して、何も対策を施していないというのは、なんたる怠慢か!?

というわけで、憤りを感じながら、いつまでも無差別に流れてくる他人のパケットをキャプチャしていても仕方がない。良い育ちではない我々は、ホテルのフロントに、この情報セキュリティの不備に関し、思い切って直撃取材を申し入れた。

だが、いくらホテルのフロントで、情報セキュリティの不備について力説しても、彼らは何のことだかさっぱり理解してくれない。

それはそうだ。彼はあくまでもホテルマンであり、情報担当者ではないのだ。また、我々がメイン使える言語プロトコルは、日本語と下手くそな英語であるのに対し、ホテルマンが使える言語プロトコルは、流暢な中国語と英語、あとは挨拶程度の日本語だ。技術的な話を理解してもらうには、お互いが持つプロトコルに違いがありすぎる。

通信プロトコルと同じで、お互いに同じ下位プロトコル(TCP/IPなど)を実装していても、実装しているアプリケーションサービス(POP、SMTP、HTTP、FTPなど)に違いがあれば、コミュニケーションがとれないのと同じだ(今回はまさしくその状態で、向こうが接客コミュニケーションのプロ、そしてこちらがIT技術のプロという状況だった)。

とりあえず、30分ほど経過しただろうか、数人のホテルマンとコミュニケーションし、少しずつ偉い人を呼び出してもらって、我々は、ようやくこのホテルのITシステムを管理するサポートセンターの担当者と電話で話をすることに成功した。

自分の安全は自分で確保せよ。それが「台湾流」だ!

サポートセンターの担当者は、独学で勉強したというそこそこ上手な日本語で話してくれた。そして、その結果、我々の疑問点は見事に暴かれていく。

担当者:はい、お察しの通りです。そちらのホテルのバックボーンはデュアルスピードHUBを使っています。

――しかし、それでは各人のセキュリティが保てないのではないですか?

担当者:はい。しかし、自分の安全は自分で確保するものですから。セキュリティを確保したい場合はVPNを使ってください。

――ということは、ホテル側として何か対策を施すことはないのですね?

担当者:将来的にはあるかもしれませんが、今はありません。

まさしく「目からウロコ」的な衝撃だった。彼らの基本スタイルは「インフラは提供するけれども、自分自身の安全を確保するのは、おまえら自身なんだぜ!」なのだ。

そういえば、台湾(台北)では、人が青信号で横断歩道が歩いていても、原付やクルマがまったく気にせずつっこんでくる。最初、これにはかなり面喰らったが、横断歩道で、クルマの隙間をぬってよけるのは、常に人間の方なのだ(滞在中の4日間で5件の接触事故を目撃してしまった……)。

とにかく、改めてここが「日本でない」ことを実感した。日本の場合、まず、サービスを提供する施設の安全性が求められ、サービス提供者側にも「責任」が求められるが、こちらでは決してそうではない。

ちょっと例えはよろしくないが、人間、最期(死ぬとき)は一人、つまり、各人で対策してなんぼの世界なのだ。

中途半端なセキュリティ対策は役に立たない

Webアクセスやメールの送受信、場合によってはTelnetを使った接続や専用アプリケーションの利用など、ビジネスマンは、とかく出張先からインターネット環境を利用する機会が多い。

その中でも電子メールは、コミュニケーションツールとして、決して欠かすことができない重要なサービスの一つ。しかし、世間一般的に使われているSMTPサービスやPOPサービスは、標準でパケットの暗号化を行わない。

また、APOPなどの暗号化パスワードによるメールの受信も、メールの内容(本文)は、プレーンテキスト(生データ)のまま、受信するというのが現状だ。

つまり、今回のレポートにあるように、ホテルそのものの設計思想(バックボーン)が、リピータHUBやデュアルスピードで構築されていた場合、中途半端な暗号化は全く意味をなさない。「パスワードは守れても、メールの本文は丸見え」または「メールの本文は守れてもパスワードは丸見え」という事態が起こってしまうからなのだ。

これらの問題を防ぐには、VPNを利用した完全な暗号化や、あるいはSSHを使ったポートフォワーディング、簡単な例では、HotmailなどのSSLを利用したメールサービスなどを利用するのが得策だろう。

また、少しイレギュラーな方法ではあるが、メールの受信パスワードはAPOPを導入することで漏洩を防ぎ、メールの本文はパスワード付きの圧縮ファイル(Zipなど)にして相手に送信する、という方法でもある程度のセキュリティが確保できる。

ただし、SSLメールの利用や、APOP+パスワード付きメールデータ(圧縮ファイル)などの方法は、あくまでも「メールの送受信」のみに特化した安全性の確保であり、Webアクセスなどにはまるで役に立たない。

つまり、すべてのアプリケーションにおけるセキュリティを確保するには、VPNなどの完全な暗号化の仕組みを確保する以外に方法がないということを、肝に銘じておこう。

いずれにせよ、日本のホテルでは、ここまでアバウトなネットワークは存在しないと思うが、それでも不特定多数の第三者が利用するホテルのネットワークやホットスポットなどには、いかに危険性があるか、十分に証明できたと言えるだろう。

同時多発テロやイラク戦争、北朝鮮問題など、外交環境的に緊迫しつつも、平和ボケしていると言われ続ける日本人。これを機に、みなさんも、自身のインターネット環境をしっかり見直してみてはいかがだろうか?

[ワタナベイクヲ, ITmedia]

Copyright © ITmedia, Inc. All Rights Reserved.