新たに台頭したセキュリティフレームワーク「CTEM」は企業をどう守るのか? 識者に聞いた

セキュリティ対策を担う皆さんにお伝えしたい。新しいセキュリティ対策のフレームワークが注目を集めている。その名も「CTEM」(シーテム)だ。ご存じだろうか。

正式名称は「Continuous Threat Exposure Management」で、日本では「継続的な脅威とエクスポージャーの管理」と呼ばれている。近年は攻撃者の侵入を前提にしたセキュリティ対策が主流だが、脅威にさらされているIT資産を継続的に管理する予防型のアプローチが再注目される中、国内でもじわじわと認知され始めている。

ITシステムにおける「エクスポージャー」、つまり「リスクにさらされている箇所」が増加し続けているという課題感が、CTEMが注目されている理由だ。例えば脆弱(ぜいじゃく)性、設定ミス、IDや特権付与の不備などが該当する。デジタル化やクラウド活用が広がったことでセキュリティ担当者が対処すべき脆弱性や設定ミスなどが増え過ぎた結果、人の手で管理、対応するのが非現実的になってきた。

「クラウド、オンプレミス、データセンターにあるIT資産などを網羅的に管理しようとすると、その対象は何千、何万という単位になり得ます。しかし、効果的なセキュリティ対策には継続的な管理と適切な対処が必要です。それを実現するフレームワークがCTEMであり、以前からあった課題に名前が付いたと捉えるのがいいでしょう」――こう説明するのは、企業のセキュリティ対策を支援するソフトバンクの田頭直樹氏だ。

CTEMはどのような場面で役立つのか。どう取り組めばいいのか。CTEM登場以前からエクスポージャー管理に注力するセキュリティベンダーのXM Cyberとソフトバンクに取材した。

「脆弱性は修正すべし」 それは分かっているけど……

サイバー攻撃の被害報告が増加している今日、脆弱性は修正すべきだし、不適切な設定は直すべきだということは誰もが理解している。しかし、実践しようとすると途端にさまざまな課題が浮上する。

エクスポージャーを管理する手段はこれまで、IT資産管理ツールに搭載されている脆弱性スキャナーでリスク箇所を洗い出す方法が代表的だった。セキュリティベンダーに依頼して脆弱性診断やペネトレーションテストをする方法もある。しかし管理対象が膨大になって運用が回らなかったり、年に一度の診断やテストでは不十分だったりすることが課題として顕在化してきたと田頭氏は指摘する。

また、XM Cyberで日本のカントリーマネージャーを務める平岡正樹氏は「予防型のセキュリティ対策においても、すでにさまざまなツールが乱立しています」として次のように続ける。

「導入した複数のセキュリティツールが『この脆弱性を修正してください』『この設定を直してください』というようにバラバラにタスクを吐き出してきます。セキュリティ担当者がそれらを分析するのは難しく、IT部門も開発や運用で忙しい中、修正タスクを次々に投げられても処理し切れないのが現状です」

CTEMの真価は「スナップショット」ではなく、「継続的」にチェックすること

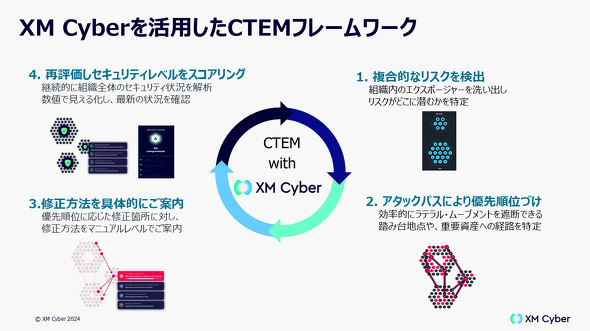

予防型のアプローチで、複雑なIT環境の健康状態の向上を実現できるのがCTEMだ。サイバー攻撃が起きる前に対象となり得るIT資産を把握して「どのようなリスクが潜んでいるのか」「悪用される可能性はどのくらいなのか」といった点を毎日、毎週といった頻度でチェック。リスクを可視化して優先順位付けしながら修復することで、セキュリティリスクを低減する。次のサイクルを回すことが肝だ。

- Scoping:攻撃対象範囲を把握する

- Discovery:リスクを特定する

- Prioritization:脅威の優先順位を付ける

- Validation:攻撃された場合の影響を検証する

- Mobilization:課題を改善するための組織を編成する

脆弱性アセスメントやペネトレーションテストも有効ではあるが、あくまでもその時点の「スナップショット」を見ているに過ぎないと平岡氏は強調する。IT環境は、アーキテクチャーの変更やマシンの入れ替わりなどの内部環境の変化に加え、新たな脆弱性の登場など外部環境の変化により状態が日々変わる。

いつの間にか“穴”が開いたりする中で、「継続的」にチェックを行い、攻撃者が侵入する前にその異変に早期に気付いて“穴”の対処することが重要だ。

また、攻撃者は複合的な弱点を悪用してくるため、CVEなどの脆弱性だけでなく、クラウドの設定ミスや権限管理の甘さなど「複合的」なリスクを管理して多様なセキュリティリスクに備えられる点もCTEMのメリットだ。ある調査では「CTEMを実践すれば将来的なセキュリティリスクを3分の1に抑えられる」と推測する企業もあると平岡氏は説明する。

XM Cyberの仮想攻撃シミュレーションで弱点をあぶり出す

XM Cyberは、CTEMのフレームワークが明確に定義される前の2016年からほぼ同義のセキュリティ対策を推奨してきた。同社が開発したセキュリティプラットフォーム「XM Cyber CEM Platform」は、エクスポージャーを継続的に可視化して優先順位を付けることでサイバー攻撃の元になる脅威を未然につぶす。カバーするリスクの網羅性と継続性が特徴だ。

「従来のリスク管理は、CVE識別番号が割り振られた脆弱性の管理が主流でした。しかしサイバー攻撃者が狙うのは既知の脆弱性だけではなく、クラウドの設定ミスやアクセス権限の不備などさまざまなセキュリティホールを悪用します。攻撃者が狙う複合的なエクスポージャーを継続的に検出し、最優先で対処が必要な箇所を発見できるところがXM Cyberの強みです」(平岡氏)

XM Cyber CEM Platformを活用すればリスク箇所の優先順位付けが可能になり、セキュリティやIT担当者の負担を劇的に減らすことが可能だ。もし数千、数万にも上るリスクが検出されたら“お手上げ状態”になってしまう。平岡氏は「検出されたエクスポージャーのうち、重要資産につながる経路上に存在しているのは約25%のみです。さらに約2%といわれるチョークポイント(踏み台地点)に存在するリスク箇所の対処に集中することで、効率的に情報漏えいを防ぐことができます」と解説する。適切に優先順位付けできないと、攻撃経路上に存在しない「優先順位が低い箇所」にまで工数を割く事態になる。

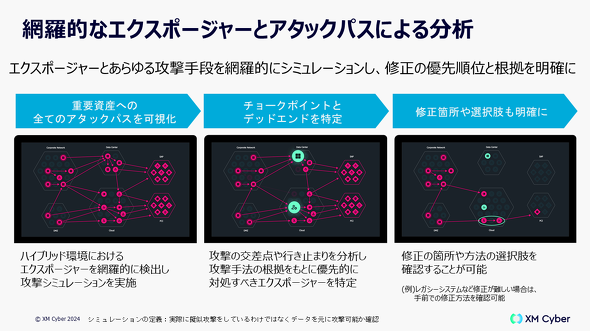

XM Cyberの提供する「アタックパスマネジメント」は、仮想的な攻撃シミュレーションを行うことで重要資産に到達する経路(アタックパス)を特定し、修正箇所の合理的な優先順位を付けられる。シミュレーションによって網羅的に攻撃経路を検出すると同時に、経路が交差するチョークポイントも検出可能だ。そのチョークポイント優先的に修正することで攻撃の経路を一気に断ち切り、効率的にリスクを低減する。また、クラウドやオンプレミスの環境をまたいでラテラルムーブを行う攻撃者のテクニックを念頭に置いた技術なので、ハイブリッド環境におけるセキュリティ対策をワンプラットフォームで実現できると平岡氏は胸を張る。仮想的なシミュレーションなので本番環境に影響を与えない上に、継続的にシミュレーションできることからCTEMの実現に適しているといえる。

XM Cyber CEM Platformを「プラットフォーム」として提供していることにも意味がある。CTEMの実現にはさまざま機能が必要だ。XM Cyberは、ITシステム内部のエクスポージャーを網羅的に管理できるコア製品の「アタックパスマネジメント」に加え、外部から侵入口を検出できる「アタックサーフェスマネジメント」、ダークウェブに流出した恐れのあるクレデンシャルを検出する「脅威インテリジェンス」、クラウドの設定ミスや脆弱性を検出する「クラウドセキュリティ」、コンプライアンスチェックやSaaSの設定ミスを検出する「セキュリティコントロールモニタリング」などの機能をXM Cyber CEM Platformで一元的提供している。外部から検出できる侵入口を起点に、内部の攻撃シミュレーションを実現することで、CTEMを効率的に運用することが可能となる。

「さまざまなセキュリティツールを使いこなすことは、多くのお客様にとって運用が困難になりがちです。しかし、XM Cyberであれば複合的なリスクを統合管理できるので非常に効率的です」(平岡氏)

ServiceNowの業務プラットフォーム「ServiceNow」やAtlassianのプロジェクト管理ツール「Jira」といったサードパーティー製のチケット管理システムとXM Cyber CEM Platformを連携できるので、運用の負担を減らすのに役に立つだろう。

脆弱性、設定ミス、ID管理に手を焼いている企業がCTEMに注目

XM Cyberのパートナーとして同社製品を国内展開しているソフトバンクの田頭氏によると、脆弱性や設定ミス、IDの管理運用に手を焼いている企業がCTEMやXM Cyberの製品に関心を示すことが多いという。通信キャリアでもあるソフトバンクが持つネットワークの知見やデータセンター事業で培ったノウハウを生かして、CTEMの実践を包括的に支援する方針だ。

CTEMで予防型の対策を強化すれば攻撃を受ける可能性が低減する。大量のリスクに対処し切れないという悩みを抱えているなら、XM Cyber CEM Platformを使ってリスクを効率的に処理することでセキュリティ対策に疲弊する現状から脱却できる。

「セキュリティは多層防御が前提です。主要なセキュリティソリューションを一通り導入して、次の戦略やロードマップを考え始めている企業にとって効果的な一手だと言えます」(田頭氏)

手口が巧妙化したサイバー攻撃が後を絶たない中、そもそも攻撃されにくい体制を作る予防型のセキュリティ対策が企業には求められている。そこでCTEMが選択肢の一つになるはずだ。CTEMの実現方法に興味があるならソフトバンクやXM Cyberに相談してみてはいかがだろうか。

Copyright © ITmedia, Inc. All Rights Reserved.

提供:ソフトバンク株式会社

アイティメディア営業企画/制作:ITmedia NEWS編集部/掲載内容有効期限:2024年12月19日

ソフトバンクの田頭直樹氏(法人プロダクト&事業戦略本部 セキュリティ事業第1統括部 セキュリティデザイン推進部 プリセールス課 兼 セキュリティBD課)

ソフトバンクの田頭直樹氏(法人プロダクト&事業戦略本部 セキュリティ事業第1統括部 セキュリティデザイン推進部 プリセールス課 兼 セキュリティBD課) XM Cyberの平岡正樹氏(カントリーマネージャー)

XM Cyberの平岡正樹氏(カントリーマネージャー)