1400万台に感染したAndroidマルウェア「CopyCat」、端末をroot化して広告詐欺

「CopyCat」は感染した端末のうち約800万台をroot化し、推定1500万ドルの不正な広告収入を上げていたという。

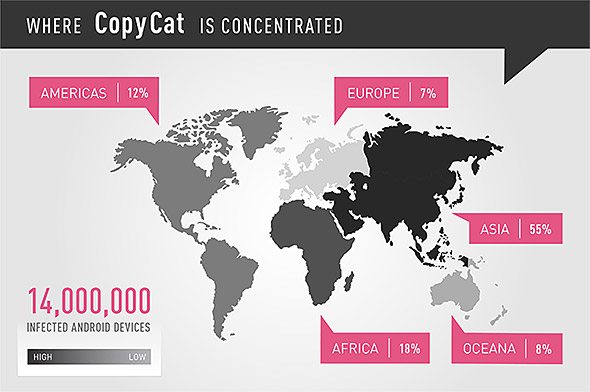

セキュリティ企業のCheck Point Software Technologiesは7月6日、世界で1400万台のAndroid端末に感染を広げたモバイルマルウェアを発見したと伝えた。感染した端末のうち約800万台をroot化し、推定1500万ドルの不正な広告収入を上げていたことが分かったとしている。

同社はこのマルウェアを「CopyCat」と命名した。感染は東南アジアを中心に、米国、欧州など世界各地で確認されているという。

Check Pointによると、CopyCatは感染した端末をroot化し、端末に常駐して、Androidでアプリの起動に使われるZygoteにコードを挿入。その端末上で行われる一切の行動をコントロールできる状態にしてしまう。

感染拡大のピークは2016年4月〜5月ごろで、人気アプリにマルウェアを組み合わせてリパッケージをし、サードパーティーアプリストアからダウンロードさせる手口や、フィッシング詐欺の手口が使われていた。ただ、Googleの公式アプリストア「Google Play」で配信された形跡はないとしている。

Googleは2017年3月にCheck Pointから連絡を受けて、CopyCatの感染拡大を封じ込めることができたと説明しているという。現時点での感染端末はピーク時に比べると大幅に減ったものの、既に感染していた端末は今も影響を受けている可能性がある。

CopyCatは最先端の技術を使って広告詐欺を展開していたことも分かった。Zygoteのアプリ起動プロセスに不正なコードを挿入し、アプリの実際のリファラーIDを自分たちのIDに置き換えることによって利益を得ていたほか、広告を不正にポップアップ表示させたり、端末に不正なアプリを直接インストールさせたりする手口も使われていたという。

モバイルマルウェアは広告業界から利益をだまし取る目的で、巧妙な手口を使っているとCheck Pointは解説。ユーザーや企業も、センシティブな情報が流出したり、端末をroot化されたりすることによって、セキュリティ対策が機能しなくなるといった深刻なリスクにさらされると指摘している。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

Google Playにマルウェア感染アプリ、SMSを不正に送信

Google Playにマルウェア感染アプリ、SMSを不正に送信

問題のマルウェアはプレミアム料金が課金されるSMSを送信したり、着信したSMSを削除したりする機能を持っていたという。 Google Playにクリック詐欺マルウェア、数千万人が感染の可能性も

Google Playにクリック詐欺マルウェア、数千万人が感染の可能性も

「Chef Judy」などの名称で配信されていた50本あまりのアプリに、広告を不正にクリックさせるマルウェアが仕込まれているのが見つかった。 広告を悪用するAndroidマルウェア「Chamois」、Googleが阻止

広告を悪用するAndroidマルウェア「Chamois」、Googleが阻止

Chamoisはポップアップ広告を通じて詐欺的な画像を表示する手口でユーザーをだましてクリックを誘い、不正なアプリをインストールさせようとしていた。 中国の犯罪集団、Androidマルウェア「HummingBad」で荒稼ぎ

中国の犯罪集団、Androidマルウェア「HummingBad」で荒稼ぎ

中国の犯罪集団YingmobはHummingBadを利用して世界で1000万台のデバイスを操り、詐欺広告で月間30万ドルの利益を上げているという。 Androidマルウェア「Gooligan」横行、100万超のGoogleアカウントに不正アクセス

Androidマルウェア「Gooligan」横行、100万超のGoogleアカウントに不正アクセス

Gooligan感染するとAndroid端末のroot権限を取得されて認証トークンを盗まれ、Google PlayやGmailなどの主要Googleアカウントに不正アクセスされる恐れがある。