ウイルスには“ワクチン注射” 記録に残らない「Webスキミング攻撃」の可視化と対策の最前線:「見えないWeb攻撃」──情報漏えい対策の盲点(2/2 ページ)

“見えないWeb攻撃”の一つである「Webスキミング」にどう対抗すればいいのか。CDNサービスを手掛けるアカマイ・テクノロジーズの中西一博氏が対策方法の最前線を解説する。

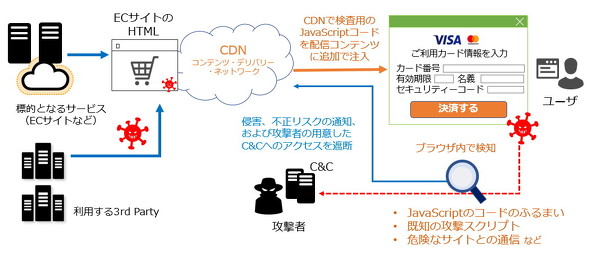

そこで考えられたのが、こうした“JavaScriptスキマー”をWebブラウザ内で検出するためのJavaScriptをWebコンテンツに付加して配信するという、米Akamai Technologiesなどが提供する方法だ。これは病原体に対する「ワクチン注射」に似ている。抽入された検査スクリプトは、ブラウザ内に読み込まれたJavaScriptの不正なふるまいや脆弱性を監視するとともに、危険なサイトとの通信をリアルタイムで検知してサイト管理者に報告する。Webサイト自身のコンテンツだけでなく、参照されたサードパーティースクリプトが集まるブラウザの中でまとめて検査し、もちろん不正なプログラムコードの実行も阻止できる。サイト運用者の責任で、Webサイトの利用者全員をWebスキミングから保護できることも特長だ。

これらのJavaScriptを自動検査するソリューションを、Webサイトの多層防御の仕組みに追加することで、脆弱性や改ざんの可能性のあるスクリプトを可視化できる。「スクリプトが不要なデータを読もうとしていた」などのリスクが具体的に分かれば、該当するスクリプトを利用している部門が速やかに利用停止の判断を下せる。ビジネス上の要件とセキュリティのバランスを取ったスクリプトの運用にもつながるだろう。

進化を続けるWebスキミングに対抗するには

JavaScriptによるWebスキミングの脅威は、かつて世界中で大流行したマルウェア「Conficker ワーム」で使われた検知回避の仕組みを取り込むなど、今もまさに急速な進化を続けている。北朝鮮政府の関与が指摘されるハッカー集団「ラザルス」も、この分野で活動しているとの分析もある。

Webスキミングが狙う情報は、クレジット決済だけではない。Webを通して扱われている幅広い個人情報や機密情報が、攻撃技術の進歩によって無防備にネットにさらされている状態を想像してほしい。特に顧客や取引先との接点をWeb上に構築している企業や組織は、警戒レベルを一段上げてJavaScriptの安全対策に真剣に向き合う必要がある。

クレジットカード被害については、消費者側でも月ごとのカード明細の確認などで自衛を心掛けたい。その際、窃取したカード情報を用いた不正購買は、サイトで情報を窃取されてから数カ月から半年くらいのタイムラグをおいて、別のサイトで行われることもあるので注意が必要だ。不審な点を見つけたら、カード会社に連絡しよう。

外出自粛下で、便利なオンライン通販やデリバリー、サブスクリプション制のサービスに新規登録し、カード決済している人も多いだろう。経済が動くところで情報が動き、それを求めてサイバー犯罪も集中する。社会変容のすきをつく「見えない攻撃」を見分けられる目を企業、消費者ともに養っていきたい。

次回の記事では、いま注目を集めているリバースブルートフォースやパスワードスプレー攻撃にも用いられる「botによる見えない不正ログイン」の実態と、攻撃増加の背景についてレポートする。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

攻撃の認識すら不可能 Webサイトを静かに狙う「Magecart」攻撃の実態

攻撃の認識すら不可能 Webサイトを静かに狙う「Magecart」攻撃の実態

Webからこっそりクレジットカードなどの情報を抜き取る「Webスキミング」攻撃。すでに自社で防御しているだけでは防げない攻撃手法も。CDNサービスを手掛けるアカマイ・テクノロジーズの中西一博氏がその実態を解説する。 SMSで届く詐欺メッセージ「スミッシング」被害が右肩上がりに その巧妙な手口とは

SMSで届く詐欺メッセージ「スミッシング」被害が右肩上がりに その巧妙な手口とは

SMSを使ったフィッシング詐欺「スミッシング」の被害が右肩上がりで増えている。セキュリティ対策がほぼないSMSの弱みとマルウェアなどによる攻撃が組み合わさり、手口が巧妙化しているという。 SBI証券、不正アクセスで顧客口座から約1億円流出 偽口座に送金

SBI証券、不正アクセスで顧客口座から約1億円流出 偽口座に送金

SBI証券が不正アクセスの被害に遭い、顧客口座から約1億円が流出。顧客名義の口座が不正に開設され、出金先が偽の口座に変更されていた。同社は流出額の全額を補償し、生体認証の採用などのセキュリティ対策を強化する方針だ。 ゆうちょ銀、不正な現金引き出し問題で謝罪 被害額は1800万円

ゆうちょ銀、不正な現金引き出し問題で謝罪 被害額は1800万円

複数の決済事業者の決済サービスを通してゆうちょ銀行の口座から不正に預金が引き出された問題を受け、ゆうちょ銀行は9月15日、都内で開いた緊急の記者会見で被害者やサービスの利用者に謝罪した。 「ドコモの甘さが大きな原因」 ドコモ口座謝罪会見、銀行不在の違和感

「ドコモの甘さが大きな原因」 ドコモ口座謝罪会見、銀行不在の違和感

「ドコモ口座」の不正利用に関して、NTTドコモが緊急の記者会見を開き、「ドコモ側の本人確認が不十分だった」として謝罪した。一方で当事者のもう片方である銀行の姿はなく、銀行側の問題点については明らかにされなかった。