相次ぐ漏えい事件、本格的に狙われ出したSaaSベンダー 見過ごされてきた“死角”への対策は:「見えないWeb攻撃」──情報漏えい対策の盲点(1/2 ページ)

クラウド化の波やコロナ禍の影響により、Webベースの業務アプリケーションが普及したため、悪意を持った第三者にとっては攻撃しやすい状況にある。今回は、最近漏えい事件が相次いでいる「業務アプリ」に焦点を当て、Webセキュリティを解説する。

従業員や委託先との業務で利用するWebアプリケーションが国内外で狙われている。今年3月、米Microsoftの「Exchange Server」のゼロデイ脆弱性を利用した攻撃が世界中で観測された。また、4月後半に内閣府で起きた情報漏えいは、利用していたファイル共有アプリケーションが原因で起きた。これらの事象では、アプリケーションが備えるWebベースのインタフェースが攻撃の最初の標的になったと考えられる。

クラウド化やSaaS化の大きな流れに加え、新型コロナウイルスの影響によるテレワークの増加でWebベースの業務アプリケーションが普及したため、悪意を持った第三者にとってはインターネットを介して攻撃しやすい状態にあるといえる。今回はEコマースサイトなど顧客向けサービスへの攻撃対策の陰で見過ごされてきた、Webセキュリティの死角「業務用アプリ」に焦点を当ててみたい。

連載:「見えないWeb攻撃」──情報漏えい対策の盲点

コンテンツデリバリーネットワーク(CDN)サービスを基盤に、各種のクラウド型セキュリティサービスを手掛けるアカマイ・テクノロジーズでWebセキュリティの動向を追う中西一博氏が、非常に発見が難しくなっているWeb攻撃の実態と手口を暴き、その対策について解説する。

以前の連載:迷惑bot事件簿

狙われたExchange Server

3月初旬、Microsoftは、中国政府の支援を受けるハッカーグループHafnium(ハフニウム)がExchange Serverのゼロデイ脆弱性を利用し、米国を拠点とする幅広い組織から情報を盗み出しているようだと警告した。その後、ロシアのハッカーもこの脆弱性を利用していると報じられている。

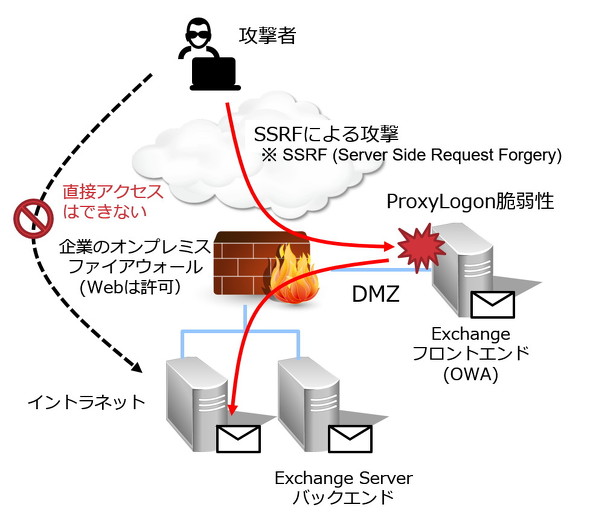

利用された攻撃の手口は、「ProxyLogon」と名付けられた。オンプレミスで運用されているExchange Serverには、以前から「OWA」(Outlook Web Access/Outlook Web App、現名称:Outlook on the web)というWebベースでユーザーのアクセスを受け付ける仕組みがあり、社外から従業員がメールボックスにアクセスできるように、インターネットからアクセス可能なネットワークセグメントにOWA用のサーバを設置していることがある。ゼロデイ脆弱性公表当時、検索するとこうしたExchange Serverは世界で26万台見つかったという。

攻撃者は、インターネットからWebアクセスが可能なセグメントに設置されたExchange Serverにリクエストを送り、そのサーバを踏み台にして、「SSRF」(Server Side Request Forgery:サーバサイドでのリクエスト偽造)という攻撃を仕掛け、社内ネットワーク(イントラネット)に設置されているExchange Serverを狙う。その際OWAで要求される認証は脆弱性を利用して回避する。最終的にExchange ServerにWebシェルを仕込んで、外部から任意の命令を実行できるようにし、侵入後の活動で利用する。

侵入経路を見ると、Webの脆弱性が最初に狙われたことが分かる。SSRF攻撃は、2019年7月に明らかになった米金融大手Capital Oneからの1億人分を超える個人情報の流出事件にも使われ、攻撃者のリクエストを内部のサーバに送り込む際に利用されていた。

この攻撃はExchange Serverのようなパッケージアプリの脆弱性だけでなく、自前で構築したWebアプリケーションでも起きる。外部に面するWebサーバやAPIサーバなどに脆弱性があると内部侵入の踏み台になるので、見落とすことなく細心の注意を払う必要がある。

内閣府からのファイル情報漏えい事件

今年4月後半には、ソリトンシステムズが開発したファイル共有サーバ「FileZen」のゼロデイ脆弱性をついて、内閣府の情報が漏えいした事件が報じられた。内閣府と内閣官房、復興庁、個人情報保護委員会が外部とデータをやりとりするサーバに、同年1月中旬に不正なアクセスを受けていたことが確認され、職員以外の231名の個人情報の流出が判明した。サーバにマルウェアが仕掛けられ、IDやパスワードを含む職員のアカウント情報も窃取された可能性がある。

この攻撃で使われた可能性のある「ディレクトリトラバーサル」と「OSコマンドインジェクション」は、危険度が高い脆弱性だ。政府は20年11月に、中央省庁でのパスワード付きZIPファイルのメール添付によるやりとりを廃止する方針を明らかにしたが、結果としては先行する取り組みでツメの甘さを突かれる形となった。

この他にも、5月には富士通が提供するプロジェクト情報共有ツール「ProjetWEB」を利用していた、成田空港や内閣官房内閣サイバーセキュリティセンター(NISC)、国土交通省、外務省、経産省など、重要インフラ事業者や中央省庁で情報流出被害の公表が相次いだ。正規のIDとパスワードを使用し、外部からの不正アクセスが行われたことは判明したが、その認証情報の入手のために悪用された脆弱性は未だ明らかになっていない。これらの組織は、富士通が提供するSaaSの形で、このWebベースのアプリケーションを利用していたと考えられる。

いまや多くの企業や組織が、SaaSで提供されている業務アプリケーションをインターネット越しに利用している。他にも2020年ぐらいから、SaaSで提供されている日本製のビジネスコラボレーションツールや会計ソフトなどの提供会社が攻撃の被害を報告している。単純なWebアプリケーション攻撃はもちろん、本連載で取り上げてきた巧妙化するWeb攻撃に対して多層的な防御策が取られているのか。本格的に狙われ始めたSaaSの提供事業者は、顧客への説明責任が改めて求められることになるだろう。

狙われ出した業務アプリとその背景

これまで主な標的だった消費者向けサービスのほかに、これらの業務アプリケーションが攻撃者のスコープに入ってきたことに「攻撃が新たなステージに入ったのでは?」といった不気味さを感じないだろうか?

Copyright © ITmedia, Inc. All Rights Reserved.