ネット接続していないPCをスマホでハッキング 壁越しでも2m離れた場所から無線で攻撃:Innovative Tech

イスラエルのBen-Gurion University of the Negevに所属する研究者は、ネットに接続していないコンピュータ(エアギャップPC)を離れた場所から無線でハッキングするサイバー攻撃を提案した研究報告を発表した。

Innovative Tech:

このコーナーでは、テクノロジーの最新研究を紹介するWebメディア「Seamless」を主宰する山下裕毅氏が執筆。新規性の高い科学論文を山下氏がピックアップし、解説する。

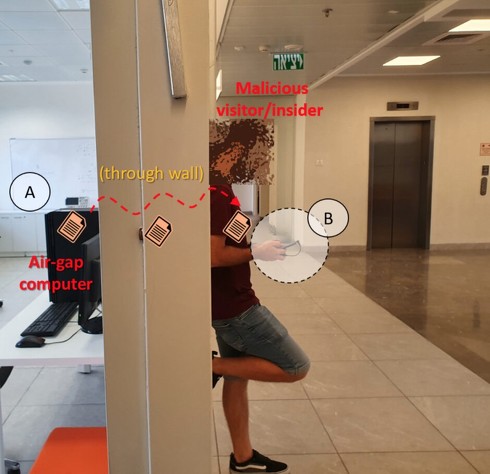

イスラエルのBen-Gurion University of the Negevに所属する研究者が発表した論文「COVID-bit: Keep a Distance of (at least) 2m From My Air-Gap Computer!」は、ネットに接続していないコンピュータ(エアギャップPC)を離れた場所から無線でハッキングするサイバー攻撃を提案した研究報告である。壁越しでも2m以内であれば、アンテナを搭載したスマートフォンで電磁波を介して機密情報などを受信できるという。

エアギャップとは、ネットワークやデバイスをインターネットなどの外部ネットワークから物理的に隔離するセキュリティ対策を指す。この対策は、特に機密性の高いデータを扱う場合に、データ漏えいのリスクを最小限に抑えるために行われる。

例えば、エアギャップされたコンピュータは通常、無線インタフェース(Wi-FiやBluetoothなど)を無効化しているか、削除している。場合によっては、エアギャップ環境への物理的なアクセスは、厳格なアクセス制御や生体認証、個人認証システムによって規制されている。

この研究は、攻撃者がエアギャップ・システムからデータを漏えいすることを可能にする新しい攻撃「COVID-bit」を提示する。COVID-bitは、マシンに仕込まれたマルウェアを利用して0〜60kHzの周波数帯の電磁波を発生させ、その後、物理的に近接(2m以内)した受信デバイス(PCやスマートフォンなど)でこれを受信する。

まずマシンにマルウェアを仕込まなくてはならないが、エアギャップだとしても感染したUSBメモリ、サプライチェーン攻撃、さらには不正なインサイダーなど、さまざまな戦略によって感染させることはできる。

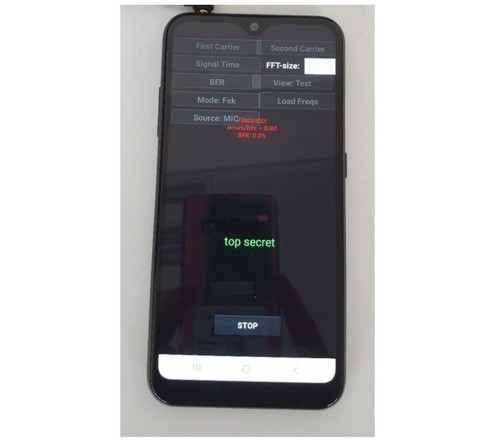

ネットワーク侵入後のデータ流出は、インターネットに接続していないため、攻撃者が特殊な方法で情報を届ける必要がある。COVID-bitでは、マルウェアがスイッチモード電源(SMPS)と呼ばれる部品からの電磁波を利用し、周波数シフトキーイング(FSK)という仕組みでバイナリデータを符号化して情報を送信する。

CPUの仕事量を調整することでCPUの消費電力を抑制し、SMPSのスイッチング周波数を制御する。コンピュータの動的な消費電力を利用し、CPUコアの瞬間的な負荷を操作することで可能となるわけだ。

受信側は1ドル程度の安価なアンテナをスマートフォンの3.5mmオーディオジャックに接続すれば、低周波信号を1000bpsの帯域幅で捕捉できる。その後、発した電波を復調してデータを抽出する。

データ通信を評価した結果、IPアドレスとMACアドレスを0.1秒未満から16秒の間で、ほぼリアルタイムにキーストロークから流出できることが判明した。つまり、エアギャップPCで機密情報を打ち込んだ瞬間に、壁越しにいる攻撃者にその打ち込んだ内容が転送され筒抜けになるというわけだ。

この手法の対策としては、脅威を示す動的なオペコード解析の実施、異常動作検出時のCPUプロセッサのランダムワークロードの開始、0-60kHz帯の信号の監視や妨害などがある。

Source and Image Credits: Guri, Mordechai. “COVID-bit: Keep a Distance of (at least) 2m From My Air-Gap Computer!.” arXiv preprint arXiv:2212.03520 (2022).

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

ネットに接続していないPCをハッキング 超音波で機密データを盗む攻撃 イスラエルの研究者が発表

ネットに接続していないPCをハッキング 超音波で機密データを盗む攻撃 イスラエルの研究者が発表

イスラエルにあるBen-Gurion University of the Negevの研究者は、インターネットに接続されていない「エアギャップ・ネットワーク」内のコンピュータから機密データを盗む攻撃を説明した研究報告を発表した。 iPhoneの電源を切ってもサイバー攻撃される可能性 ドイツの研究チームが指摘

iPhoneの電源を切ってもサイバー攻撃される可能性 ドイツの研究チームが指摘

ドイツのTU Darmstadtの研究チームは、iPhoneの電源をオフにしても実は稼働し続けていることを悪用して、攻撃者がマルウェアを実行しiPhoneの追跡などができる可能性を示唆した論文を発表した。 メタバースでパンデミック ソーシャルVRをハッキングする攻撃 ヘッドセットを乗っ取り、ユーザー間でも感染

メタバースでパンデミック ソーシャルVRをハッキングする攻撃 ヘッドセットを乗っ取り、ユーザー間でも感染

チェコのBrno University of Technology、米Louisiana State University、米University of New Havenに所属する研究者らは、他人のVR HMDとコンピュータに侵入してソーシャルVRを介した攻撃が可能なことを実証した研究報告を発表した。 Starlinkの電波をハッキング、GPSの代用として位置情報の特定に成功 米テキサス大の研究者らが検証

Starlinkの電波をハッキング、GPSの代用として位置情報の特定に成功 米テキサス大の研究者らが検証

米The University of Texas at Austinの研究チームは、米SpaceXの衛星インターネットサービス「Starlink」の信号をハッキングし、GPSにみる衛星測位システムに適応した研究報告を発表した。 充電ケーブルからスマホをハッキング 充電中にゴーストタッチで画面を強制操作 中国とドイツチームが発表

充電ケーブルからスマホをハッキング 充電中にゴーストタッチで画面を強制操作 中国とドイツチームが発表

中国のZhejiang UniversityとドイツのTechnical University of Darmstadtによる研究チームは、静電容量式タッチパネルに対して、充電ケーブル経由で信号を注入するゴーストタッチ攻撃を提案した研究報告を発表した。