クラウド狙う“削除型ランサム”被害 エネクラウドがデータ消失を公表、顧客情報漏えいの可能性も

法人向け電力コンサルのエネクラウド(東京都渋谷区)は、AWS上のデータが削除された不正アクセス被害の詳細を公表した。削除型ランサム攻撃と分析し、法人・個人情報の漏えい可能性もあるとして調査を継続している。

法人向けに電気料金削減のコンサルティングを提供するエネクラウド(東京都渋谷区)は5月16日、クラウド上のデータが削除される不正アクセス被害を受けたと発表した。同社は4月18日に被害の発生を公表しており、今回はその調査結果として詳細を明らかにした。AWS(Amazon Web Services)に設定していたアクセスキーが、外部から不正に使用されていたという。

被害は4月9日未明に発生。AWSのクラウドストレージ「Amazon S3」において、外部から不正に使用されたアクセスキーを通じて45件のS3バケットが削除された。同社では4月14日午前8時50分に異常を認識し、調査を開始したという。

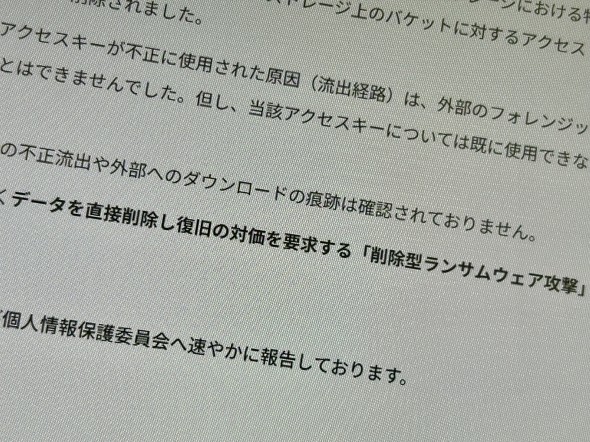

アクセスキーの流出経路は、外部のフォレンジック調査会社による調査でも特定できなかったが、当該キーは既に無効化されている。現時点では、情報の不正流出や外部へのダウンロードの痕跡は確認されていない。同社はこの一連の事案を「暗号化ではなくデータを直接削除し、復旧の対価を要求する削除型ランサムウェア攻撃」と分析している。

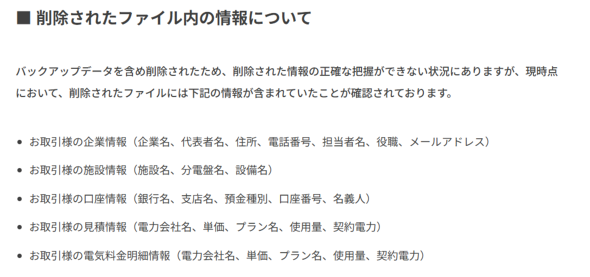

バックアップを含むデータが失われ、削除された情報の全容は把握できていないものの、削除されたファイルには、法人顧客の企業情報(企業名、代表者名、住所、連絡先)や口座情報(銀行名、口座番号など)、電気料金の見積情報・明細などが含まれていた。取引先担当者の氏名や電話番号、メールアドレスといった個人情報が含まれるファイルも削除されており、同社は「漏えいの可能性がある」として調査を継続している。

警察と個人情報保護委員会には報告済み。対策としては、不正アクセスに使用されたアカウントやアクセスキーの無効化、アクセス制限の見直しなどを実施済みで、今後は監視体制の強化や委託先の管理、各種アカウントの定期精査といった再発防止策を進めるとしている。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

トヨタの社用車クラウドで情報漏えい 過去プロダクトのAWSアクセスキー無効化忘れ

トヨタの社用車クラウドで情報漏えい 過去プロダクトのAWSアクセスキー無効化忘れ

トヨタの社用車クラウドで個人情報漏えいの可能性。別プロダクトで使っていたAWSの領域を流用した際、過去のアクセスキーを有効なままにしていたため。 スマホの混信やフィッシング詐欺も 総務省が“偽基地局”に警戒呼びかけ

スマホの混信やフィッシング詐欺も 総務省が“偽基地局”に警戒呼びかけ

総務省は5月2日、いわゆる「偽基地局」(IMSIキャッチャー)について、公式Webサイトで注意喚起した。不審なSMSやメールが届いた場合は、リンクをクリックしたり個人情報を入力したりしないよう呼び掛けている。 クレカの不正利用対応で物議、なぜ対応が遅れているのか「イオンカード」発行元に聞いた

クレカの不正利用対応で物議、なぜ対応が遅れているのか「イオンカード」発行元に聞いた

イオンフィナンシャルサービスが提供するクレジットカード「イオンカード」へのユーザー対応が物議を醸している。不正利用が6月に発覚し、停止を依頼したのにもかかわらず不正利用は止まらず、8月までに数十万円を支払ったという投稿がX(旧Twitter)で拡散した。 RAGが動作するクラウド環境に侵入、勝手にマイニング用インスタンス作成 SIerが不正アクセス被害に

RAGが動作するクラウド環境に侵入、勝手にマイニング用インスタンス作成 SIerが不正アクセス被害に

SIerのNDIソリューションズ(東京都港区)の生成AIサービスが稼働するパブリッククラウド環境に不正アクセスがあった。ユーザーアカウントと暗号通貨のマイニング用と思しきインスタンスが不正に作成されていたという。 「ウエルシアドットコム」から約4万人分の個人情報漏えいのおそれ 従業員がサポート詐欺に

「ウエルシアドットコム」から約4万人分の個人情報漏えいのおそれ 従業員がサポート詐欺に

ウエルシア薬局は8日、外部からの不正アクセスにより個人情報が漏えいしたおそれがあると発表した。公式通販サイト「ウエルシアドットコム」に携わる従業員がサポート詐欺に遭った。