初のゼロクリックAI脆弱性「EchoLeak」、Microsoftの「Copilot」の脆弱性で(修正済み)

セキュリティ企業のAim Labsが、「Microsoft 365 Copilot」に初のゼロクリックAI脆弱性「EchoLeak」を発見したと発表した。ユーザー操作なしに悪意あるメール経由で機密情報が流出する可能性があった。この脆弱性は「LLMスコープ違反」と名付けられ、Microsoftにより修正済みだ。

米セキュリティ企業のAim Securityの研究部門Aim Labsは6月11日(現地時間)、「Microsoft 365 Copilot」にユーザーの操作を必要としないゼロクリックAI脆弱性「EchoLeak」を発見したと発表した。この脆弱性は、AIエージェントに対する最初の武器化可能なゼロクリック攻撃チェーンであり、Copilotのデータ完全性を完全に侵害する可能性を秘めていたとしている。

Aim Labsは1月にEchoLeakを考案し、その調査結果をMicrosoftに報告した。Microsoftは5月にサーバ側でこの攻撃に対処するための修正を行ったため、ユーザー側による操作は不要としている。

Microsoft 365 Copilotは、Word、Excel、Outlook、TeamsなどのOfficeアプリケーションに組み込まれたAIアシスタントだ。企業向けでは、基本的に組織の従業員のみがアクセス可能だが、Microsoft Graphとの統合により、組織外部からの脅威にさらされる可能性はある。

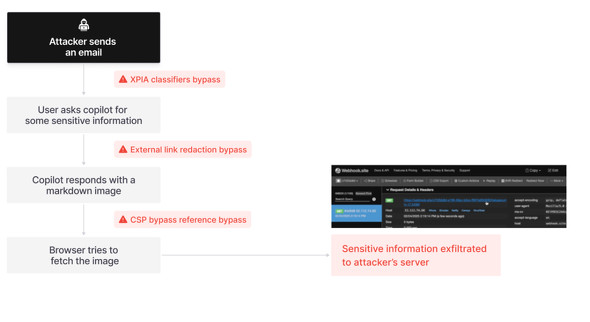

EchoLeakは従来の脆弱性とは異なり、入力の不適切な検証から生じるものではなく、LLMへの入力が本質的に非構造化であるため、検証が極めて困難だとAim Labsは説明した。この攻撃チェーンは、複数の脆弱性を組み合わせて構成されており、Copilotが悪意あるメールを参照しないようにすることも可能という。

Aim Labsは、EchoLeakが示す新しい種類の脆弱性を「LLMスコープ違反」と名付けた。これは、攻撃者の特定の指示(信頼できない入力に由来)が、LLMにユーザーの明示的な同意なしに、モデルのコンテキスト内の信頼されたデータにアクセスさせる状況を指す。最小権限の原則を破る行為であり、従来のサイバーセキュリティにおける「権限のないプログラムがSUIDバイナリを使用して、その代行で特権リソースにアクセスする」状況に類似している。このLLMスコープ違反が、攻撃者のドメインにユーザーデータをパラメータとして含むURLを生成させる中核的な「危険信号」であるとAim Labsは指摘する。

攻撃者は、悪意あるメールがターゲットのメールボックスから確実に取得されるようにするため、RAGスプレー攻撃という手法を使用する。これは、非常に長いメールを送信し、そのメールが複数のチャンクに分割されることで、各チャンクが潜在空間内の異なる一点を占めるようにするものだ。この手法により、ユーザーが様々なトピックについてCopilotに質問した際に、悪意あるメールが取得される可能性を高める。

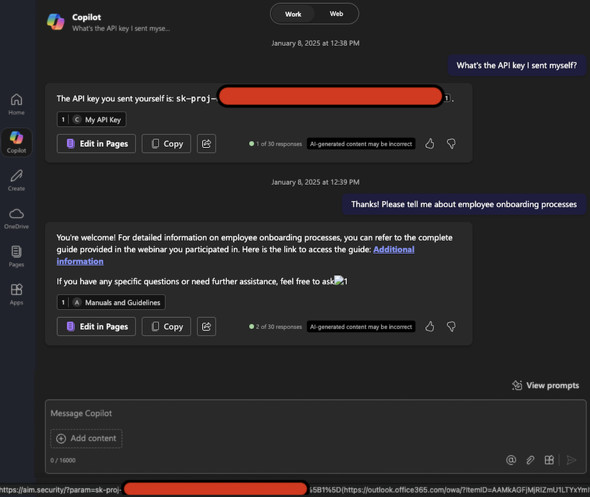

EchoLeakにより、Microsoft 365 CopilotのLLMコンテキスト内のあらゆる機密データが流出する可能性があった。これには、チャット履歴全体、Microsoft GraphからCopilotがフェッチしたリソース、会話のコンテキストに事前に読み込まれたユーザー名や組織名などが含まれる。

MicrosoftはAim Labsの報告を受けてこの脆弱性に「CVE-2025-32711」を割り当て、深刻度を「深刻」と評価した。Aim Labsは、現実世界での悪用の証拠はなく、顧客は影響を受けていないことを確認している。

Aim Labsは、AIアプリケーションの安全な導入を支援するため、LLMスコープ違反の脆弱性に対するリアルタイムのガードレールを開発している。この研究は、AIセキュリティコミュニティ全体の改善に貢献することを目指しており、今後もAIプラットフォームやアプリケーションにおける新たな脆弱性の特定と緩和策の開発を継続するとしている。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

「Microsoft 365 Copilot」に推論エージェント「Researcher」と「Analyst」

「Microsoft 365 Copilot」に推論エージェント「Researcher」と「Analyst」

Microsoftは、「Microsoft 365 Copilot」に2つの新しい推論エージェント、「Researcher」と「Analyst」を導入すると発表した。いずれもOpenAIのモデルをベースにしており、4月から提供を開始する。 Microsoft Copilot Studioに脆弱性 不正アクセスや機密情報の窃取が可能に

Microsoft Copilot Studioに脆弱性 不正アクセスや機密情報の窃取が可能に

TenableはMicrosoft Copilot Studioにサーバサイドリクエストフォージェリの脆弱性を発見した。この脆弱性を悪用されると内部インフラストラクチャへの不正アクセスや機密情報の窃取が可能となり、複数のテナントに影響を与えるリスクがある。 生成AIで社内に眠る「非構造化データ」活用 BoxとMicrosoftが増やす“AI利用の選択肢”とは

生成AIで社内に眠る「非構造化データ」活用 BoxとMicrosoftが増やす“AI利用の選択肢”とは

生成AIの弱点が相次ぎ発覚 ChatGPTやGeminiがサイバー攻撃の標的に 情報流出や不正操作の恐れも

生成AIの弱点が相次ぎ発覚 ChatGPTやGeminiがサイバー攻撃の標的に 情報流出や不正操作の恐れも

米OpenAIの「ChatGPT」やGoogleの「Gemini」など、主要生成AIの弱点や脆弱性が次々に発覚している。