“偽車検ステッカー”をフロントガラスに装着→こっそり盗聴&音声アシスタントを不正操作 海外チームが発表:Innovative Tech

中国海洋大学とシンガポールの南洋理工大学に所属する研究者らは、車外からフロントガラスに小型デバイスを取り付けることで、車内の音声アシスタントを不正に操作できることを実証した研究報告を発表した。

Innovative Tech:

このコーナーでは、2014年から先端テクノロジーの研究を論文単位で記事にしているWebメディア「Seamless」(シームレス)を主宰する山下裕毅氏が執筆。新規性の高い科学論文を山下氏がピックアップし、解説する。

X: @shiropen2

中国海洋大学とシンガポールの南洋理工大学に所属する研究者らが台湾で開催されたACM CCS 2025で発表した論文「Threat from Windshield: Vehicle Windows as Involuntary Attack Sources on Automotive Voice Assistants」は、車外からフロントガラスに小型デバイスを取り付けることで、車内の音声アシスタントを不正に操作できることを実証した研究報告だ。

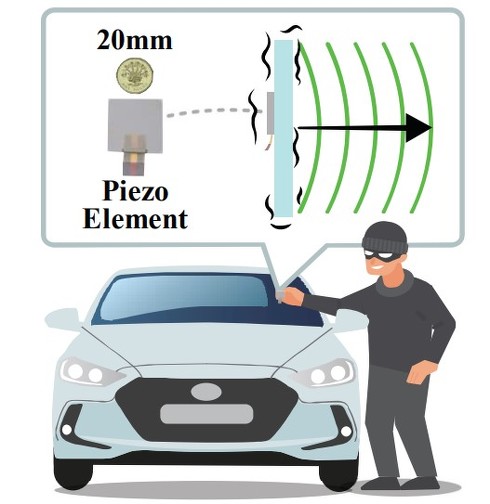

研究チームが開発した「ShieldSpear」と呼ばれる攻撃システムは、35(縦)×35(横)mmのコインサイズ(15mmの厚さ)の圧電素子を使用する。この素子をフロントガラスの外側に貼り付けることで、ガラス全体を巨大なスピーカーとマイクに変換する仕組みだ。圧電効果により、電圧を加えると素子が変形してガラスを振動させ、逆に音波によるガラスの振動を電気信号としても検出できる。

この攻撃は、人間には聞こえない超音波領域の信号を使っている。18〜48kHzの周波数帯で変調された偽の音声コマンドは、マイクの非線形特性により可聴域に変換され、音声アシスタントに認識される。

このシステムは運転者の声紋を盗み取り、それを使って偽のコマンドを生成する能力を持つ。フロントガラスをマイクとして使うことで、運転者がわずか5秒間話すだけで、その声の特徴を捉えられる。クラウドベースのゼロショット音声クローニング技術により、収集した声紋から運転者の声を模倣した偽コマンドを生成。これにより、多くの車両で採用されている声紋認証システムも突破可能となる。

実験は5つの主要車種で行われ、Tesla Model Y、Toyota Camry、BYD Han、Li Auto L6、Mercedes-Benz C-Classが対象となった。さらに、Apple CarPlayとAndroid Autoも含めて評価した。結果、全体で90.9%という高いコマンド実行成功率を記録。時速80km以下の走行中で60%以上の成功率を維持し、60dBまでの車内騒音環境下で80%以上の成功率を達成している。

攻撃デバイスは車検ステッカーなどに偽装可能で、一度設置されれば自律的に動作する。600mAhのバッテリーで約4時間の連続動作が可能で、攻撃者は車両に近づく必要がない。

注入される偽コマンドには「ドアのロックを解除」「音量を最大にする」「ナビゲーションをキャンセルする」「サイドミラーを折りたたむ」などが含まれ、運転者を驚かせて注意をそらし、事故のリスクを高める可能性がある。

Source and Image Credits: Wang, Penghao & Huai, Shuo & Cao, Yetong & Liu, Chao & Luo, Jun.(2025). Threat from Windshield: Vehicle Windows as Involuntary Attack Sources on Automotive Voice Assistants. 10.1145/3719027.3765171.

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

“マウス”から盗聴するサイバー攻撃 米国チームが発表 ゲーミングマウスの高感度センサーを悪用

“マウス”から盗聴するサイバー攻撃 米国チームが発表 ゲーミングマウスの高感度センサーを悪用

米カリフォルニア大学アーバイン校に所属する研究者らは、コンピュータマウスの光学センサーを利用した新たな盗聴攻撃手法「Mic-E-Mouse」を提案した研究報告を発表した。 “3Dプリントする動画”から設計情報を盗むサイバー攻撃 ノズルの動きを解析、AIでGコード復元

“3Dプリントする動画”から設計情報を盗むサイバー攻撃 ノズルの動きを解析、AIでGコード復元

米ジョージア工科大学などに所属する研究者らがは、3Dプリンティングプロセスを撮影した動画1本を解析することで、製造物の設計情報を盗み出す攻撃手法を実証した研究報告を発表した。 他人のスマホを“AirTag”に変えるサイバー攻撃 Apple「Find My」の脆弱性突く 米国チームが発表

他人のスマホを“AirTag”に変えるサイバー攻撃 Apple「Find My」の脆弱性突く 米国チームが発表

米ジョージ・メイソン大学に所属する研究者らは、Bluetooth対応デバイスを追跡するための攻撃手法「nRootTag」を提案した研究報告を発表した。 “ブラウザを自律操作するAI”が暴走 「要約して」と入力しただけなのにパスワードが盗まれた その手口とは?

“ブラウザを自律操作するAI”が暴走 「要約して」と入力しただけなのにパスワードが盗まれた その手口とは?

Braveブラウザを手掛ける米Brave Softwareは他社のエージェント型ブラウザの脆弱性を見つけたと発表した。脆弱性が見つかったのは、米Perplexityが提供する「Comet」だ。 聞こえない音で“時計”を操作する攻撃 血圧計やレジのRTCに干渉、不正に制御 海外チームが発表

聞こえない音で“時計”を操作する攻撃 血圧計やレジのRTCに干渉、不正に制御 海外チームが発表

中国科学院と米バージニア工科大学に所属する研究者らは、音波を使ってスマート機器の内部時計を勝手に操作できる脆弱性を示した研究報告を発表した。