| エンタープライズ:ニュース | 2002/10/18 23:52:00 更新 |

侵入プロセスを目の当たりに、セキュリティ・スタジアム 2002

不正アクセスに対抗するには、いったい何をどうしたらいいのだろうか。そのヒントを、知識だけでなく実感できる試みが「セキュリティ・スタジアム 2002」だ。

自分自身が、あるいは身近な人がウイルスの被害に遭い、その脅威を実感してはじめてウイルス対策ソフトウェアを導入したという人は、意外と多いのではないだろうか?

不正アクセス対策にも同じことが言えそうだ。セキュリティ上の脅威を感じる機会が増えてきた今、何らかの対策を取らなければならないと考える人も増えてきた。だが、具体的な手段となると、何をどうしたらいいのか分からず、戸惑う場合もあるだろう。そんなときには、孫子の兵法ではないが、まず「己を知り、敵を知る」ことが重要だ。

東京ビッグサイトで10月19日まで開催されているWPC EXPO 2002の会場では、まさにこの言葉を実践する場として、「セキュリティ・スタジアム 2002」が行われている。会場内特設ブースという閉じたネットワーク環境を舞台に、参加者が攻撃側と防御側の二手に分かれ、それぞれの立場からセキュリティ技術を試し、互いに検証する。

これとは別に、不正侵入検知システム(IDS)を利用した検知グループも存在し、ネットワークトラフィックを監視している。彼らの目的は、不正侵入の有無やその攻撃手法を把握することだ。

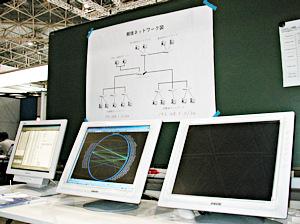

特設ブースではモニターなどを通じて、いまどこからどこに向けて攻撃がなされているかなどを見ることができる

個人レベルならばともかく、普段業務などに利用しているネットワーク環境となると、わざと攻撃を受けさせてシステムのセキュリティレベルをチェックしてみる、などということはほぼ不可能だが、セキュリティ・スタジアムではそれができる。逆に、不正アクセス者の視点に立って、彼らがどういったステップを踏み、どんな情報を元に、何を試してサーバへ侵入してくるのかをなぞってみることも可能だ。

競技会場には、防御側システムの一環として、一種のおとりサーバであるハニーポッドも持ち込まれたということだ。その一方で、やられ役専用のサーバをあえてデフォルト設定のまま「さらし」、サーバがどういったプロセスで侵入を受けるのか把握できるようにした。

スクリプトキディ(ツールを用いるだけで、それほど高度な技術は持たない侵入者)を除くと、たいていの不正アクセスは、管理者が「ここだけは狙ってほしくない」「ここは盲点だった」というところを突いてくる。こうした弱点は、脆弱性検査ツールを用いた機械的なチェックによってもある程度把握できるとはいえ、やはり生身の人間を相手にするのとは話が違う。その点、セキュリティ・スタジアムのように攻撃側と相対する試みでは、自分ではなかなか気づかない弱点を知ることができるだろう。

また防御側の対策としては、わざと侵入しやすい「ポイント」を設け、そこから先のシナリオを想定しておくことで、侵入者の動きを把握し、追跡するというやり方が考えられる。これも実際に攻撃を受けてみることで、管理者の想像どおりの成果が得られるか、あるいは裏の裏をかかれる結果になるのかが分かるはずだ。

サーバセキュリティの大原則を実感

「不正アクセス」や「セキュリティ侵害」というと、まるで得体の知れない何かがやってきた、という印象を受ける人もいるのだという。だが、決してそんなことはない。たいていは簡単に入手できるツールを用いていたり、公開済みの情報や既知のセキュリティホールを応用したもので、最低限の対処さえしておけば防げたはず、というケースも多い。

昨年に続いて2回目となるセキュリティ・スタジアムだが、ここまでのところの攻防を見ても、攻撃側の手法に特に目新しいものはあまりなく、同じような傾向が見られるという。

すなわち、まずターゲットとなるホストの情報を、nmapなどのツールを用いて収集する。大まかに攻撃先のOSやバージョンを特定できたら、既に知られているセキュリティホールや脆弱性を悪用(活用?)して攻撃を仕掛けるというわけだ。そのセキュリティホールには、2〜3年前とずいぶん前から指摘されていたものもあれば、ごく最近報告されたものもある。

今回は前述のとおり、パッチなどを当てていない、デフォルト設定のままのやられ役サーバが存在したわけだが、案の定、既知のセキュリティホールが利用され、防御側システムが侵入を受けたという。具体的にはApacheのクロスサイトスクリプティングやOpenSSL、IISのバッファオーバーフローなどだ。詳細は、セキュリティ・スタジアム 2002のサイトで公開されているほか、会場特設ブースの周囲でも情報およびログのプリントアウト(一部)が紹介されている。

いずれにせよ、一連の攻防からは「サーバはデフォルト設定のまま放置しない」「常に情報を収集し、必要に応じて最新のパッチを適用する」という大原則の重要性が改めて示されたといえるだろう。ボランティアベースのこの試みは、最終日も開催されている。

関連リンク[ITmedia]