| エンタープライズ:ニュース | 2003/08/01 01:26:00 更新 |

「脆弱性対策に王道なし」――Qualysの調査が導き出した法則

今年も7月30日より、米ラスベガスにて「Black Hat Briefings」が開催されている。数あるセッションの中から、初日に行われた「The Law of Vulnerabilities(脆弱性の法則)」の内容を報告する。

昨年に続いて今年も、Black Hat Briefingsの会場からレポートをお届けしよう。

まず、Black Hat Briefingsをご存じない方のために、イベントの概要を説明しておきたい。Black Hat Briefingsは、1997年より毎年、ラスベガスをはじめ、アジア、ヨーロッパと世界各地で、平均して年3回ほど開催されているセキュリティに関するカンファレンスである。次回は12月16日から18日にかけて、シンガポールで開催される予定だ。

カンファレンス参加者は企業システム管理者、システム開発者、政府機関のセキュリティ担当者、ベンダー、サービスプロバイダーなど多岐に渡っている。最近では多くの(といっても数十人程度だが)日本人が参加しており、注目度の高さがうかがえる。

今年の特徴は、セキュリティポリシーや法律を取り扱ったセッションが登場していることだ。また、一方的にプレゼンテーションを行うのではなく、観客とともにベストの方法を模索することを目的に、パネルディスカッション形式を採用したセッションも用意されている。その他にも、セキュリティ機器の設定方法やインシデントが発生した場合の対応(インシデントレスポンス)、事後の検証(フォレンジック)についてなど、50あまりのセッションを通じて、情報セキュリティに関する多様な話題が議論されている。

その中からまずは、初日に行われた「The Law of Vulnerabilities(脆弱性の法則)」と題したセッションの内容を報告したい。

脆弱性「4つの法則」

最近では毎日のように新たな脆弱性が発見、公開され、ネットワーク管理者にとっては頭の痛い日々が続いている。いったい、これら脆弱性の背景には何らかの法則があるのだろうか――こうした疑問の元に、米国のセキュリティ企業、QualysのCTOを務めるゲオハルト・エッシェンバッハ氏が広範な調査を行った。その結果を元にまとめられたのが、このセッションで発表された「脆弱性の法則」である。

同セッションではさらに、ジェフ・モス氏(おなじみBlack HatおよびDEF CONの創始者)、フィリップ・R・ジマーマン氏(PGPの作者)、シンプル・ノーマッド氏(国際的なハッカーグループ「Nomad Mobile Research Centre」の創設者)、JD グレイザー氏(NT OBJECTivesの社長兼CEO)ら、セキュリティ業界の著名人がディスカッションを行い、紹介された「脆弱性の法則」からシステムを守るためのよりよい管理手法について、活発な討論を行った。

Qualysのエッシェンバッハ氏は、「脆弱性の法則」を導き出すために、実際に150万4000個に上るIPをスキャンし、124万個もの致命的な脆弱性を発見した。しかも、発見された脆弱性のうち2041個は、他では見られない独自の脆弱性であり、そのうち1175個は致命的なものだったという。

これらの情報から同氏が導き出した「脆弱性の法則」は以下のとおりだ。

1.脆弱性半減の法則

システムに致命的な影響を与える脆弱性が存在するシステムの数が、脆弱性情報が発表された時点と比べて半減するまでには、おおむね30日の期間が必要である。

2.流行の変化の法則

最も流行した重大な脆弱性のうち約半分は、年ごとに入れ替わる

3.脆弱性持続の法則

脆弱性の中には無限の寿命を持つものが存在する

4.脆弱性悪用ツールの法則

さまざまな脆弱性のうち80%については、その発表後60日以内に悪用ツール(脆弱性検証コード)がリリースされる

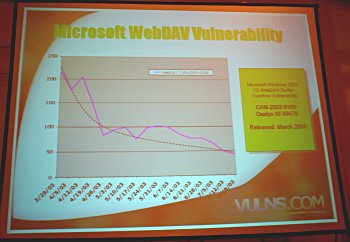

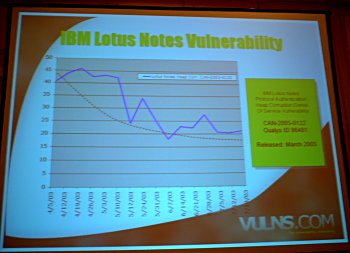

1.については、まず以下の2つの写真を見ていただこう。

これら2つの発表資料からも分かると思うが、脆弱なシステムは概ね、発見されたときから日を追って減少する傾向にあり、約30日で半減するという。個人的には「30日たっても、まだ50%しか減っていない」という感想を抱いたのだが……読者の皆さんはどうだろうか?

2つめの「流行の変化の法則」は、攻撃のトレンドは日々移り変わり、1年程たてば半分は使われなくなることを指している。以下の表はその一例だ。

| Vulnerability | CVE | Jul-02 | Jan-03 | Jul-03 |

| mod_ssl Buffer Overflow Condition | CVE-2002-0082 | * | - | - |

| MS02-025 Malformed Mail Attribute can Cause Exchange 2000 to Exhaust CPU Resources | CVE-2002-0368 | * | - | - |

| MS01-033 Unchecked Buffer in Index Server ISAPI Extension Could Enable Web Server Compromise | CVE-2001-0500 | * | * | - |

| Microsoft FTP Service STAT Globbing DoS | CVE-2002-0073 | * | * | - |

| Windows 2000 and NT4 IIS .ASP Remote Buffer Overflow | CVE-2002-0079 | * | * | - |

| Windows 2000 and NT4 IIS .HTR Remote Buffer Overflow | CVE-2002-0364 | * | * | - |

| IIS %c1%1c remote command execution | CVE-2000-0884 | * | * | * |

| Microsoft IIS CGI Filename Decode Error Vulnerability | CVE-2001-0333 | * | * | * |

| Microsoft IIS .htr ISAPI buffer overrun | CVE-2002-0071 | * | * | * |

| Windows 2000 and NT4 IIS .HTR Remote Buffer Overflow | CVE-2002-0364 | * | * | * |

| Remote Compromise Vulnerability in Apache HTTP Server | CVE-2002-0392 | * | * | * |

| Openssh Challenge Response Buffer Overflow | CVE-2002-0639 | * | * | * |

| Multiple Vulnerabilities in Many Implementations of the Simple Network Management Protocol (SNMP) | CVE-2002-0012 | - | * | * |

| Multiple Vulnerabilities in BIND | CVE-2002-1219 | - | * | * |

| Multiple Vulnerabilities in Microsoft IIS | CVE-2003-0109 | - | - | * |

| Buffer Overflow in Sendmail | CVE-2003-0161 | - | - | * |

| Buffer Overrun in Windows Could Lead to Data Corruption | CVE-2003-0345 | - | - | * |

| Buffer Overrun In RPC Interface Could Allow Code Execution | CVE-2003-0352 | - | - | * |

この表からは、2002年7月から2003年7月にかけての1年間で、利用される脆弱性のおおむね半数が入れ替わっていることが分かると思う。脆弱性を悪用する側としても、パッチが適用されている確率が低いであろう、より新しい脆弱性を利用するのは必然でもある。つまり防御側には、いっそうの先手必勝(すばやいパッチ適用)が求められる。

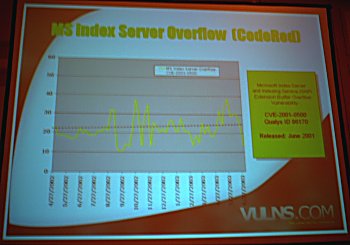

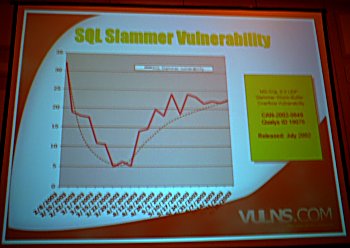

3つめの法則「脆弱性持続の法則」は、ワーム系の脆弱性の中には、時間が経っても一向に収束しないものが存在することを意味している。

これも、2つの資料写真を見ていただくと、時間が経過したからと言って被害も減少するわけではないことが一目瞭然だ。Webサーバの管理を担う読者の方の中には、今もなお「GET /default.ida?」から始まるログ――かのCode Redだ――を眺めている人もいるのではないだろうか。

さて、最後の「脆弱性悪用ツールの法則」だが、ここで言われているのはあくまで「平均的に見た場合」の結果だ。したがって、これを鵜呑みにして「60日間は安心」ととらえるよりも、「60日以内に攻撃される」と考えておいた方がいい。事実、ここ数週間のうちに指摘された2つの脆弱性では、12日以内に悪用ツール(Exploit)が公表されてしまっている。

| 脆弱性 | Microsoft Windows DCOM RPC Interface Buffer Overflow Vulnerability (CAN-2003-0352) |

| 公表日 | 03/07/16 |

| 悪用ツール公開日 | 2003/7/27 dcom.c(Full-Disclosure ML) |

| 備考 | 2003/7/20以降、最も攻撃の多い脆弱性になっている |

| 脆弱性 | Cisco IOS Malformed IPV4 Packet Denial of Service Vulnerability(CAN-2003-0567) |

| 公表日 | 03/07/16 |

| 悪用ツール公開日 | 03/07/18 |

| 備考 | 7月30日時点では、攻撃に利用される頻度は29位になっている |

いずれも緊急性が高く、速やかな適用が望まれる問題だ。しかしながら、2週間以内にすべてのサーバ、すべてのルータへのパッチ適用が完了したというようなシステムは、極めて稀ではないだろうか。

これら4つの法則からは、当たり前のようだが、やはり日々の情報収集と、パッチ適用などを含めた管理運用体制の整備、そしてコストの正しい見積もりといった取り組みこそ、自分が管理するシステムを「脆弱性の法則」から遠ざけるための最適な方法であるという結論が導き出される。脆弱性対策に王道はない。そして、管理者の苦悩の日々も、まだ当分は終わりそうにない。

なお、講演資料の一部は、Webサイトにて公開されている。

関連記事関連リンク

[烏山 雄大(三井物産ITサービス事業部, GTI Project Center),ITmedia]